Где скачать, как настроить и как отключить службу bitlocker

Содержание:

- Средство восстановления BitLocker

- How to turn on BitLocker To Go

- Bitlocker — шифрование и расшифровка жестких дисков

- Можно ли взломать bitlocker

- Как отключить BitLocker в Windows 10

- Обзор BitLockerBitLocker overview

- Требования

- Шифрование диска windows 10 если на плате установлен модуль tpm

- Управление серверамиManaging servers

- Управление компьютерами, присоединившись к домену, и переход в облакоManaging domain-joined computers and moving to cloud

- Устройства с поддержкой автоматического шифрования

Средство восстановления BitLocker

Поэтому, если ваш пароль BitLocker забыт или ключ восстановления утерян, вы можете использовать Средство восстановления BitLocker для доступа и восстановления данных и файлов с недоступного диска BitLocker, который был зашифрован с помощью BitLocker в Windows 10/8/7.

Средство восстановления BitLocker ( Repair-bde ) – это средство командной строки, включенное в Windows 10/8/7. Этот инструмент можно использовать для доступа к зашифрованным данным на сильно поврежденном жестком диске, если диск был зашифрован с помощью шифрования диска BitLocker. Он используется специально для извлечения данных из заблокированных дисков BitLocker .

По словам Technet, здесь есть чем заняться. Прежде всего убедитесь, что:

Ваш тестовый компьютер имеет диск с защитой BitLocker (также могут быть заняты заблокированные диски).

Вы должны быть в состоянии предоставить учетные данные администратора.

У вас должно быть хотя бы одно из следующего:

- Восстановить пароль

- Расположение файла ключа восстановления

- Расположение файла пакета восстановления и соответствующий пароль восстановления

- Расположение файла пакета восстановления и соответствующее расположение файла ключа восстановления

У вас должен быть пустой выходной том такого же или большего размера, что и у диска BitLocker-protected (содержимое которого будет полностью перезаписано после операции восстановления).

Допущения . Учтите, что речь идет о диске E: drive. Мы должны восстановить данные и извлечь их на диск F :. У нас есть 48-значный пароль для восстановления, т. Е. 062612-026103-175593-225830-027357-086526-362263-513414. Мы также предполагаем, что у нас есть файл ключа восстановления, расположенный в F: \ RecoveryKey.bek, и расположение пакета восстановления в F: \ ExportedKeyPackage.

Вы должны изменить вышеуказанные предположения в соответствии с вашей средой.

Теперь откройте Командную строку и выполните любую из команд в соответствии с данными восстановления, которыми вы владеете.

Чтобы восстановить с помощью пароля восстановления:

repair-bde E: F: -rp 062612-026103-175593-225830-027357-086526-362263-513414

Чтобы восстановить с помощью ключа восстановления:

repair-bde E: F: -rk F: \ RecoveryKey.bek

Чтобы восстановить с помощью пакета восстановления и соответствующего пароля восстановления:

repair-bde E: F: -kp F: \ ExportedKeyPackage -rp 062612-026103-175593-225830-027357-086526-362263-513414

Чтобы восстановить с помощью пакета восстановления и соответствующего ключа восстановления:

repair-bde E: F: -kp F: \ ExportedKeyPackage -rk F: \ RecoveryKey.bek

Как только BitLocker проверит введенную вами команду, он скопирует данные на выходной том (в нашем случае диск F) с зашифрованного. Таким образом, данные восстанавливаются из-под блокировки/прерывания при блокировке диска через BitLocker .

Надеюсь, вы найдете статью полезной .

How to turn on BitLocker To Go

BitLocker is not an encryption feature that you can enable globally on every drive connected to your computer at once. It has two part: you can use BitLocker Drive Encryption to encrypt your sensitive data on the main hard drive of your PC, and then you can use BitLocker To Go. This last feature will help you to use encryption on remove drives and secondary hard drives connected to your computer.

To turn on BitLocker To Go on a removable drive do the following:

- Connect the drive you want to use with BitLocker.

- Use the Windows key + X keyboard shortcut to open the Power User menu and select Control Panel.

- Click System and Security.

-

Click BitLocker Drive Encryption.

- Under BitLocker To Go, expand the drive you want to encrypt.

-

Click the Turn on BitLocker link.

- Check the Use a password to unlock the drive option, and create a password to unlock the drive. (Make sure to create a strong password mixing uppercase, lowercase, numbers, and symbols.)

-

Click Next to continue.

-

You will be given the choices to save a recovery key to regain access to your files in case you forget your password. Options include:

- Save to your Microsoft account

- Save to a file

- Print the recovery

Select the option that is most convenient for you, and click Next.

-

Choose the encryption option that best suits your scenario:

- Encrypt used disk space only (faster and best for new PCs and drives)

- Encrypt entire drive (slower but best for PCs and drives already in use)

-

Select between the two encryption options:

- New encryption mode (best for fixed drives on this device)

-

Compatible mode (best for drives that can be moved from this device)

In this step is recommended that you select the «Compatible mode,» as it will ensure you can unlock the drive if you move it to another computer running a previous version of the operating system.

-

Click Start encrypting to finish the process.

When encrypting a storage try to start with an empty removable media, as it’ll speed up the process, then new data will encrypt automatically.

In addition, similar to BitLocker Drive Encryption, you will get the same additional options using BitLocker To Go, plus a few more, including:

Bitlocker — шифрование и расшифровка жестких дисков

Bitlocker — это программа шифровальщик, которая впервые появилась в Windows 7. С ее помощью можно шифровать тома жестких дисков (даже системный раздел), USB и MicroSD флешки. Но часто бывает, что пользователь попросту забывает пароль от доступа к зашифрованным данным Bitlocker. Как разблокировать информацию на шифрованном носителе читайте в рамках данной статьи.

Как включить Bitlocker

Способы расшифровки данных подсказывает сама программа на этапе создания блокировки:

- Подготовьте накопитель, который нужно зашифровать. Нажмите по нему правой кнопкой мыши и выберите «Включить Bitlocker».

- Выберите способ шифрования. Обычно, устанавливается пароль для снятия блокировки. Если же у вас есть USB-считыватель смарт-карт с обычной микросхемой стандарта ISO 7816, можете использовать его для разблокировки. Для шифрования доступны варианты по отдельности, так и оба сразу.

- На следующем этапе, мастер шифрования диска предлагает варианты архивации ключа восстановления. Всего их три:

- Сохранение в свою учетную запись Microsoft.

- Сохранение в текстовый файл с расширением .txt.

- Распечатать ключ на листе бумаги с помощью принтера.

- Когда выбрали вариант сохранения ключа восстановления, выберите часть накопителя, которую нужно расшифровать.

- Перед началом шифрования данных, появится окно с уведомлением о процессе. Нажмите «Начать шифрование».

- Подождите некоторое время до завершения процедуры.

- Теперь накопитель зашифрован и будет запрашивать пароль (или смарт-карту) при первичном подключении.

Важно! Вы можете выбрать метод шифрования. Bitlocker поддерживает 128 и 256 битное шифрование XTS AES и AES-CBC

В редакторе локальной групповой политики (не поддерживается Windows 10 Home) можно выбрать метод шифрования для дисков с данными. По умолчанию используется XTS AES 128 бит для не съемных накопителей и AES-CBC 128 бит для съемных жестких дисков и флешек.

Чтобы изменить метод шифрования:

- Откройте редактор с помощью Выполнить (Win+R) и командыgpedit.msc

- Перейдите по пути:Конфигурация Компьютера → Административные шаблоны → Компоненты Windows → Шифрование диска Bitlocker

- Откройте «Выберите уровень шифрования диска и уровень стойкости шифра». В зависимости от вашей версии Windows (1511 или ниже), с которой будет взаимодействовать зашифрованный диск, выберите нужную вам локальную политику.

- Выберите метод и нажмите «ОК».

После изменений в политике, Bitlocker сможет запаролить новый носитель с выбранными параметрами.

Как отключить Bitlocker

Процесс блокировки предоставляет два способа для дальнейшего получения доступа к содержимому накопителя: пароль и привязка к смарт-карте. Если вы забыли пароль или утратили доступ к смарт-карте (а скорее не использовали ее вовсе), остается воспользоваться ключом восстановления. При запароливании флешки он создается обязательно, поэтому найти его можно:

- Распечатанный на листе бумаге. Возможно вы его поместили к важным документам.

- В текстовом документе (или на USB-флешке, если шифровали системный раздел). Вставьте USB флешку в компьютер и следуйте инструкциям. Если ключ сохранен в текстовый файл, прочтите его на незашифрованном устройстве.

- В учетной записи Microsoft. Войдите в свой профиль на сайте в раздел «Ключи восстановления Bitlocker».

После того как вы нашли ключ восстановления:

- Нажмите правой кнопкой мыши по заблокированному носителю и выберите «Разблокировать диск».

- В правом верхнем углу экрана появится окно ввода пароля Bitlocker. Нажмите на «Дополнительные параметры».

- Выберите «Введите ключ восстановления».

- Скопируйте или перепишите 48-значный ключ и нажмите «Разблокировать».

- После этого, данные на носителе станут доступными для считывания.

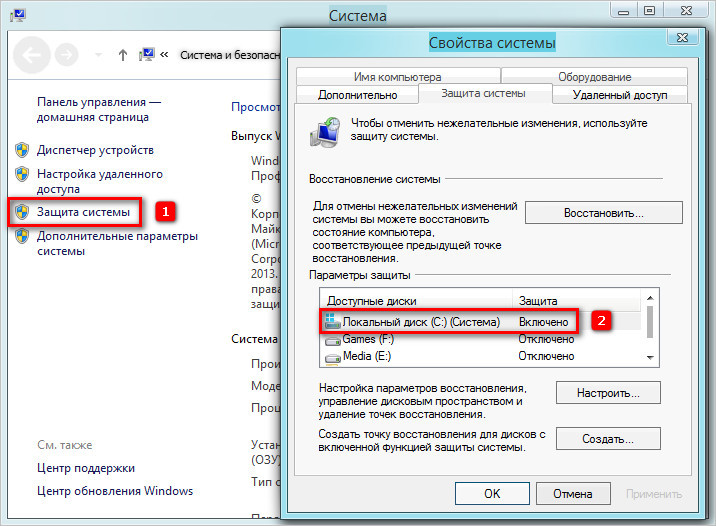

Важно! Если ваш системный диск или локальный том заблокирован Bitlocker, вы забыли пароль или потеряли ключ восстановления, сделайте откат к предыдущей точки восстановления Windows. В случае, если нет и сохраненных точек, сделайте откат системы до первоначального состояния (Параметры → Обновление и безопасность → Восстановление → Вернуть компьютер в исходное состояние)

Помните, при этом удалится вся персональная информация.

Отключение Bitlocker

Шифрование можно отключить. Для этого зайдите в Панель управления → Все элементы управления → Шифрование диска Bitlocker:

- Разблокируйте диск (обязательное условие, без которого доступ к управлению ограничен).

- Нажмите «Отключить Bitlocker».

- Подтвердите свои действия в новом диалоговом окне и дождитесь окончания процедуры.

- После этого вы получите доступ к «незашифрованным данным».

Совет! Если вы потеряли доступ к заблокированным файлам флешки, но желаете и далее ее эксплуатировать — сделайте форматирование.

Можно ли взломать bitlocker

Да, можно, но для этого вам всё равно понадобятся ключи шифрования, для извлечения которых хакеры пользуются уязвимостями, которые оставила в криптографической система сама Microsoft, сознательно пойдя на компромисс между надёжностью и удобством. Например, если ваш ПК присоединён к домену, ключи BitLocker автоматически отправляются в Active Directory на случай их утери. Кстати, получение копий ключей из учётной записи или Active Directory является основным способом взлома BitLocker.

А ещё открытые копии ключей сохраняются в оперативной памяти компьютера, а значит и в файле дампа ОЗУ, и в файле гибернации, из которых их также можно извлечь, получив физический доступ к жёсткому диску. Получается так, что каким бы ни был надёжным сам алгоритм шифрования, весь результат его работы нивелируется организацией работы с ключами.

Метки к статье: ШифрованиеWindows 10

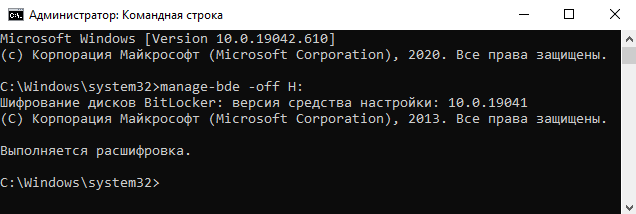

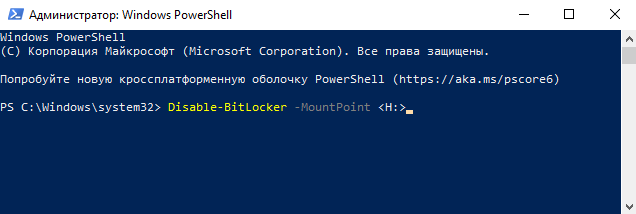

Как отключить BitLocker в Windows 10

В контекстном меню зашифрованного диска выберите Управление BitLocker. В панели управления нажмите Отключить BitLocker (напротив нужного раздела). Нужно обладать правами администратора. Ваш диск будет расшифрован после подтверждения действия.

Можно выполнить команду: manage-bde -off H: в командной строке (от имени администратора).

Или команду: Disable-BitLocker -MountPoint «H:» в обновлённой оболочке Windows PowerShell.

Важно! Процесс шифрования и расшифровки может занимать продолжительное время. В зависимости от Вашего накопителя

Разблокировать получается значительно быстрее, чем его зашифровать. Думаю, не стоит сравнивать скорости HHD старого и даже бюджетного SSD.

Мастер шифрования помогает Вам безопасно защитить свои данные. Вам предложат архивировать свой ключ восстановления. Если Вы забыли свой пароль, можно воспользоваться этим ключом (он сохраняется заранее в файле, на USB-устройстве или в учётке Майкрософт).

Заключение

Функция BitLocker доступна только в редакциях системы Windows 10: Professional, Enterprise и Education. Можно с уверенностью сказать обязательно в Home версии её может не хватать. Включить или отключить шифрование диска BitLocker можно средствами самой Windows 10.

Включение шифрования данных может немного снизить производительность ПК. Собственно из-за фонового процесса шифрования, который при необходимости будет продолжать выполняться. Но её рекомендуется использоваться для защиты конфиденциальных данных.

Обзор BitLockerBitLocker overview

Шифрование диска BitLocker — это функция защиты данных, которая интегрируется в операционную систему и предотвращает угрозы хищения данных или раскрытия информации на потерянных, украденных или неправильно выведенных из эксплуатации компьютерах.BitLocker Drive Encryption is a data protection feature that integrates with the operating system and addresses the threats of data theft or exposure from lost, stolen, or inappropriately decommissioned computers.

BitLocker обеспечивает максимальную защиту при использовании с доверенным платформенным модулем (TPM) версии 1.2 или выше.BitLocker provides the most protection when used with a Trusted Platform Module (TPM) version 1.2 or later. Доверенный платформенный модуль — это аппаратный компонент, который производители устанавливают на многих новых компьютерах.The TPM is a hardware component installed in many newer computers by the computer manufacturers. Совместно с BitLocker он обеспечивает защиту данных пользователей и предотвращает несанкционированный доступ к компьютеру, пока система находится вне сети.It works with BitLocker to help protect user data and to ensure that a computer has not been tampered with while the system was offline.

На компьютерах без доверенного платформенного модуля версии 1.2 или более поздней все равно можно зашифровать диск операционной системы Windows с помощью BitLocker.On computers that do not have a TPM version 1.2 or later, you can still use BitLocker to encrypt the Windows operating system drive. Но при такой реализации пользователь должен вставить USB-накопитель с ключом запуска, чтобы запустить компьютер или вывести его из режима гибернации.However, this implementation will require the user to insert a USB startup key to start the computer or resume from hibernation. В Windows 8 и более поздних версий вы можете с помощью пароля защитить том операционной системы на компьютере без доверенного платформенного модуля.Starting with Windows 8, you can use an operating system volume password to protect the operating system volume on a computer without TPM. Ни один из этих вариантов не обеспечивает проверку целостности системы перед запуском, которая возможна при использовании BitLocker вместе с доверенным платформенным модулем.Both options do not provide the pre-startup system integrity verification offered by BitLocker with a TPM.

В дополнение к возможностям доверенного платформенного модуля компонент BitLocker позволяет блокировать обычный процесс запуска до тех пор, пока пользователь не введет ПИН-код или не вставит съемное устройство (например, USB-накопитель) с ключом запуска.In addition to the TPM, BitLocker offers the option to lock the normal startup process until the user supplies a personal identification number (PIN) or inserts a removable device, such as a USB flash drive, that contains a startup key. Эти дополнительные меры безопасности обеспечивают многофакторную проверку подлинности и предотвращают запуск компьютера или его выведение из режима гибернации, если не указан правильный ПИН-код или не предоставлен ключ запуска.These additional security measures provide multifactor authentication and assurance that the computer will not start or resume from hibernation until the correct PIN or startup key is presented.

Требования

Первое требование — наличие необходимой версии ОС. Как правило, BitLocker поддерживает Windows Pro или Ultimate, например:

- Windows Vista и Windows 7: Enterprise и Ultimate;

- выпуски Windows 8 и 8.1: Pro и Enterprise;

- выпуски Windows 10: Pro, Enterprise и Education.

Если вы используете домашнюю Windows, стоит рассмотреть обновление до версии Pro.

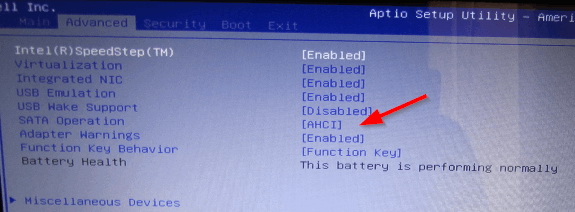

Ваш ПК должен поддерживать Trusted Platform Module (TPM). Его имеют многие ПК, предназначенные для бизнеса (например, Dell Precision и Optiplex, серия Lenovo ThinkCenter, HP Pro и Elite). Кстати, вы можете использовать BitLocker даже без TPM.

Для использования BitLocker компьютер должен иметь модуль Trusted Platform Module

Для использования BitLocker компьютер должен иметь модуль Trusted Platform Module

Также проверьте следующие требования:

- BIOS должен поддерживать TPM или USB-устройства. В противном случае, чтобы получить последнее обновление прошивки вам нужно посетить сайт производителя;

- жесткий диск должен содержать два раздела: системный с необходимыми файлами для запуска Windows и раздел с операционной системой. Оба из них должны быть отформатированы под файловую систему NTFS;

- процесс шифрования всего жесткого диска не сложен, но отнимает много времени;

- следите за тем, чтобы компьютер был подключен к источнику бесперебойного питания на протяжении всего рабочего процесса.

Шифрование диска windows 10 если на плате установлен модуль tpm

- Открываем «Мой компьютер», выбираем HDD, который будем шифровать. Далее, как на скриншоте;

- Пропишите надежный пароль. При включении ПК ОС спросит его для расшифровки информации;

- Определитесь со способом сохранения резервной копии: учетная записи Microsoft, распечатать, скопировать на флешку;

- Определитесь что шифровать: весь HDD, свободное место. Рекомендую выбирать весь диск;

- После завершения работы перезагрузите ПК, пропишите пароль.

Если появится сообщение про ошибку, где говорится о разрешении запуска службы без TPM, значит на плате его нет. Рассмотрим, что предпринять.

Управление серверамиManaging servers

Серверы часто устанавливаются, настраиваются и развертываются с помощью PowerShell, поэтому рекомендуем также использовать , желательно, при первоначальной настройке.Servers are often installed, configured, and deployed using PowerShell, so the recommendation is to also use , ideally as part of the initial setup. BitLocker является необязательным компонентом (НК) в Windows Server, поэтому для добавления НК BitLocker следуйте инструкциям в разделе BitLocker: развертывание на Windows Server 2012 и более поздних версиях.BitLocker is an Optional Component (OC) in Windows Server, so follow the directions in BitLocker: How to deploy on Windows Server 2012 and later to add the BitLocker OC.

Минимальный серверный интерфейс является необходимым компонентом для некоторых средств администрирования BitLocker.The Minimal Server Interface is a prerequisite for some of the BitLocker administration tools. При установке основных серверных компонентов следует вначале добавить необходимые компоненты GUI.On a Server Core installation, you must add the necessary GUI components first. Процедура добавления компонентов оболочки к основным серверным компонентам описана в разделах Использование компонентов по требованию с обновленными системами и исправленными образами и Обновление локального исходного носителя для добавления ролей и функций.The steps to add shell components to Server Core are described in Using Features on Demand with Updated Systems and Patched Images and How to update local source media to add roles and features.

Если вы устанавливаете сервер вручную, к примеру, автономный сервер, тогда проще всего будет выбрать Сервер с возможностями рабочего стола, поскольку в этом случае вам не нужно будет выполнять процедуру добавления GUI к основным серверным компонентам.If you are installing a server manually, such as a stand-alone server, then choosing Server with Desktop Experience is the easiest path because you can avoid performing the steps to add a GUI to Server Core.

Кроме того, центры обработки данных с внешним управлением получат дополнительную двухфакторную защиту, а также при перезагрузках не будет необходимости во вмешательстве пользователя в случае использования BitLocker (TPM+PIN) совместно с сетевой разблокировкой BitLocker.Additionally, lights out data centers can take advantage of the enhanced security of a second factor while avoiding the need for user intervention during reboots by optionally using a combination of BitLocker (TPM+PIN) and BitLocker Network Unlock. Сетевая разблокировка BitLocker— это максимальная защита с учетом местоположения и автоматической разблокировкой в надежном расположении.BitLocker Network Unlock brings together the best of hardware protection, location dependence, and automatic unlock, while in the trusted location. Процедуру настройки конфигурации см. в статье BitLocker: включение сетевой разблокировки.For the configuration steps, see BitLocker: How to enable Network Unlock.

Дополнительные сведения см. в статье с вопросами и ответами по Bitlocker, а также по другим полезным ссылкам в разделе .For more information, see the Bitlocker FAQs article and other useful links in .

Управление компьютерами, присоединившись к домену, и переход в облакоManaging domain-joined computers and moving to cloud

Компании, моделирующие свои компьютеры с помощью Microsoft System Center 2012 Configuration Manager SP1 (SCCM) или более поздней версии, могут применять существующую последовательность задач по , находясь в среде предуставновки Windows (WinPE), и затем .Companies that image their own computers using Microsoft System Center 2012 Configuration Manager SP1 (SCCM) or later can use an existing task sequence to encryption while in Windows Preinstallation Environment (WinPE) and can then . Таким образом можно выполнить шифрование компьютеров с самого начала, даже до того, как пользователи их получат.This can help ensure that computers are encrypted from the start, even before users receive them. В процессе создания образа компания может также принять решение воспользоваться SCCM для предварительной настройки любой необходимой групповой политики BitLocker.As part of the imaging process, a company could also decide to use SCCM to pre-set any desired BitLocker Group Policy.

Предприятия могут использовать администрирование и мониторинг Microsoft BitLocker (MBAM) для управления клиентских компьютеров с помощью BitLocker, которые являются локальной поддержкой домена до окончания основной поддержки в июле г. или они могут получить расширенную поддержку до апреля 2026 г.Enterprises can use Microsoft BitLocker Administration and Monitoring (MBAM) to manage client computers with BitLocker that are domain-joined on-premises until mainstream support ends in July 2019 or they can receive extended support until April 2026. Таким образом, в течение следующих нескольких лет хорошей стратегией для предприятий будет планирование и переход к облачному управлению для BitLocker.Thus, over the next few years, a good strategy for enterprises will be to plan and move to cloud-based management for BitLocker. Обратитесь к чтобы узнать, как хранить ключи восстановления в Azure Active Directory (Azure AD).Refer to the to see how to store recovery keys in Azure Active Directory (Azure AD).

Устройства с поддержкой автоматического шифрования

Я мог бы сразу дать ссылку на требования, но так неинтересно 🙂 Тем более, что по ходу дела появляется возможность покопаться в истории вопроса, терминологии и сведениях о системе.

В официальном сравнении изданий Windows 10 есть упоминание InstantGo/AOAC/HSTI с отсылкой в статью KB4028713, которая этих терминов не разъясняет. Давайте разбираться!

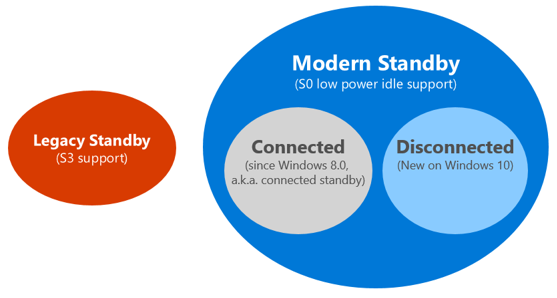

Modern Standby

Режим Modern Standby (он же InstantGo, он же Connected Standby, он же AOAC, он же режим ожидания с подключением, он же Элла Кацнельбоген 🙂 впервые появился в планшетах во времена Windows 8. Шифрование устройства увидело свет позже, в Windows 8.1, но работало лишь при аппаратной поддержке этого режима.

В Windows 8.x такие устройства вместо стандартного сна уходили в режим пониженного энергопотребления, при этом оставаясь подключенными к сети (отсюда, например, и AOAC — Always On, Always Connected). В Windows 10 режим эволюционировал — так, сетевым картам теперь необязательно поддерживать подключение.

В классификации режимов электропитания Modern Standby называется S0 Low Power Idle. Посмотреть все поддерживаемые режимы своего ПК вы можете командой:

powercfg -availablesleepstates

На картинке вывод команды на Surface Go

Заодно обратите внимание на полное русское название режима

В документации для ИТ-специалистов говорится, что в Windows 10 существенно расширился спектр устройств с поддержкой шифрования. Занятно, что тут оно называется шифрование устройства BitLocker 😉

Формулировка подразумевает, что поддерживаются не только устройства с Modern Standby, но подробностей не раскрывает. На самом деле это ограничение никуда не делось, просто аппаратные требования к поддержке режима изменились. Сетевые карты я упомянул выше, а из прочего интересно включение в спецификацию HDD, в т.ч. в конфигурациях SSD + HDD или SSHD.

HSTI

Hardware Security Testability Specification, HSTI – это набор тестов, проверяющих конфигурацию устройства на соответствие требованиям безопасности Microsoft. Устройства должны создаваться так, чтобы Windows могла опросить их и определить состояние безопасности аппаратной и программной платформы.

В свою очередь, объясняет, каким образом эти тесты связаны с шифрованием устройства.

Помимо Modern Standby требуются чип TPM 1.2 или 2.0, а также включенные UEFI Secure Boot, Platform Secure Boot (Boot Integrity) и Direct Memory Access.