Замена bitlocker

Содержание:

- Вышла VeraCrypt 1.24 (6 октября 2019)

- TrueCrypt

- Советы по эффективному использованию VeraCrypt

- Создание криптоконтейнера TrueCrypt / VeraCrypt

- V. Создание скрытого тома

- Секрет 2. Удаляйте данные об открытых файлах и документах.

- Процесс установки VeraCrypt на Linux.

- VI. Вопросы и ответы

- Стоит ли переходить с TrueCrypt на VeraCrypt

Вышла VeraCrypt 1.24 (6 октября 2019)

Различия между 1.23-Hotfix-2 и 1.24:

Все ОС:

Увеличена максимальная длина пароля до 128 байт в кодировке UTF-8 для не-системных томов.

— По причинам совместимости добавлена опция для использования устаревшей максимальной длины пароля (64) вместо нового.

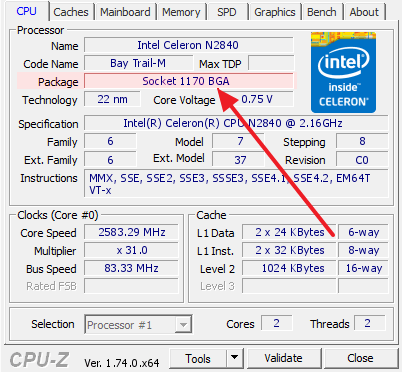

- Оптимизация скорости для режима XTS на 64-битных машинах использующих SSE2 (до 10% быстрее).

- Исправлено определение функций центрального процессора AVX2/BMI2. Добавлено определение функций центрального процессора RDRAND/RDSEED. Определение Hygon CPU как AMD one.

Windows:

Реализовано шифрование оперативной памяти для ключей и паролей используя шифр ChaCha12, быстрый некриптографический хэш t1ha и CSPRNG основанный на ChaCha20.

— Доступно только на 64-битных машинах.

— По умолчанию отключено. Можно включить используя настройку опций в пользовательском интерфейсе.

— Меньше 10% накладных расходов на современных процессорах.

— Побочный эффект: Windows Hibernate невозможен, если также используется системное шифрование VeraCrypt.

- Память приложений VeraCrypt сделана недоступной для не административных пользователей, что нивелировало некоторые атаки на память (основывается на реализации KeePassXC)

- Новые функции безопасности:

— Очистка ключей системного шифрования из памяти во время выключения/перезагрузки для помощи в нивелировании некоторых атак cold boot

— Добавлена опция когда используется системное шифрование для очистки всех ключей шифрования из памяти когда к системе подключено новое устройство.

— Добавлена новая точка входа драйвера, которая может быть вызвана приложениями для очистки ключей из памяти в случае чрезвычайной ситуации.

- MBR Bootloader: динамично определяет сегменты памяти системного загрузчика прописанных в коде величин (предложил neos6464)

- MBR Bootloader: рабочее решение для проблемы, затрагивающей создание скрытой ОС на тех же SSD дисках.

- Исправлена проблема связанная с тем, что Windows Update ломает загрузчик VeraCrypt UEFI.

- Несколько улучшений и исправлений для EFI bootloader:

— Реализован механизм таймаута для ввода пароля. Установлен таймаут по умолчанию, равный 3 минутам и действие по умолчанию при наступлении таймаута «shutdown» (выключение).

— Реализованы новые действия «shutdown» и «reboot» для конфигурационного файла EFI DcsProp.

— Улучшена реализация Rescue Disk для восстановления загрузчика VeraCrypt.

— Исправлен ESC на запросе пароля во время Pre-Test not starting Windows.

— В Rescue Disk добавлен пункт меню, который включает запуск оригинального загрузчика Windows.

— Исправлена проблема, которая не позволяла вручную выбрать хеш Streebog во время аутентификации до загрузки.

— Если папка «VeraCrypt» отсутствует на Rescue Disk, то он загрузит ПК напрямую с загрузчика, хранимого на жёстком диске

— Это упрощает создание загрузочных дисков для VeraCrypt с Rescue Disk простым удалением/переименованием папки «VeraCrypt».

- Добавлена опция (по умолчанию она отключена) для использования CPU RDRAND или RDSEED (когда доступны) в качестве дополнительного источника энтропии для нашего генератора случайных чисел.

- Добавлена опция монтирования (для графического интерфейса и командной строки), которая позволяет монтировать том без подсоединения его к определённой букве диска.

- Обновление libzip до версии 1.5.2

- Не создаётся ссылка на uninstall в стартовом меню при установке VeraCrypt.

- Включение выбора Быстрого форматирования для создания контейнеров файлов. Разделены опции Быстрое форматирование и Динамический том в графическом интерфейсе мастера.

- Исправлен редактор конфигурационного файла системного шифрования EFI, который не принимал кнопку ENTER для добавления новой строки.

- Предотвращаются одновременные вызовы монтирвоания избранных томов, например, если соответствующая комбинация клавиш нажата несколько раз.

- Гарантировано, что только один поток за раз может создать безопасный рабочий стол.

— Изменены размеры некоторых диалогов опциях Форматирования и Монтирования, чтобы исправить некоторые проблемы с усечением текста на неанглийских языках.

— Исправлена высокая загрузка процессора при использовании избранного и добавлен переключатель, чтобы отключить периодическую проверку на устройствах, чтобы уменьшить загрузку процессора.

— Небольшие изменения интерфейса.

— Обновления и исправления в переводах и документации.

MacOSX:

Добавлена проверка размера файлового контейнера во время создания, чтобы убедиться, что он меньше, чем доступное свободное пространство диска. Добавлен переключатель командной строки —no-size-check для отключения этой проверки.

Linux:

TrueCrypt

Легендарная программа шифрования дисков, разработка которой была прекращена в 2012 году. История с TrueCrypt до сих пор покрыта мраком и толком никто не знает, почему разработка этого проекта была прекращена. Есть лишь крупицы информации, не позволяющие сложить пазл воедино. Так, в 2013 году начался сбор средств для проведения независимого аудита TrueCrypt. Причиной проведения такого аудита прослужила полученная от бывшего сотрудника АНБ Сноудена информация о намеренном ослаблении средств шифрования. На аудит было собрано свыше 60 000 долларов. В начале апреля 2015 года аудит был завершен. Никаких серьезных ошибок, уязвимостей или каких-либо недостатвков в архитектуре приложения выявлено не было. TrueCrypt — хорошая, пусть и не совсем идеальная программа, для шифрования информации. Но как только закончился аудит TrueCrypt снова оказался в центре скандала (источник https://www.grahamcluley.com/2015/07/trojanised-truecrypt-serves-malware-russian-speaking-targets/). Специалисты компании ESET опубликовали технический отчет (https://www.welivesecurity.com/wp-content/uploads/2015/07/Operation-Potao-Express_final_v2.pdf) о том, что русскоязычная версия TrueCrypt 7.1a, загруженная с сайта truecrypt.ru, содержала малварь. Более того, сам сайт truecrypt.ru использовался как командный центр, отправляя команды инфинцированным компьютерам. Особо не хочется развивать тему, стоит ли доверять TrueCrypt или нет, ведь сейчас речь идет о производительности, а не о доверии.

К преимуществам можно отнести незапятнанную репутацию (если, конечно, использовать оригинальную версию), поддержку динамических томов Windows, открытый исходный код. Недостаток только один — разработчики не успели реализовать поддержку UEFI/GPT

Но для наших целей, когда нужно зашифровать один несистемный диск, это не важно

В отличие от BitLocker, где поддерживается только AES, в TrueCrypt имеется поддержка алгоритмов AES, Serpent и Twofish. Программа позволяет выбрать одну из трёх хеш-функций: HMAC-RIPEMD-160, HMAC-Whirlpool, HMAC-SHA-512 для генерации ключей шифрования, соли и ключа заголовка. Но об этом все давно знают и это никому не интересно. О TrueCrypt уже много чего было написано и не хочется повторяться.

Советы по эффективному использованию VeraCrypt

- После загрузки установщика VeraCrypt проверьте целостность файла с помощью его цифровых подписей, чтобы убедиться, что загруженный файл не был изменен злоумышленником.

- Не забудьте сделать резервную копию ваших файлов перед процессом шифрования (особенно в случае шифрования раздела на месте), чтобы избежать потери данных в случае каких-либо сбоев.

- Создайте загрузочный диск в случае шифрования системного раздела, поскольку это помогает восстановиться в случае сбоя системы.

- Используйте надежные пароли, состоящие из нескольких комбинаций букв, цифр и символов, и аккуратно сохраняйте их, поскольку потеря пароля означает потерю данных.

- Выбирайте алгоритмы хеширования и шифрования в соответствии с вашими требованиями безопасности – чем сложнее алгоритм, тем выше безопасность, но меньше скорость.

- Избегайте монтирования/использования зашифрованных томов на ноутбуках или портативных компьютерах при низком энергопотреблении, поскольку VeraCrypt может не отключать тома автоматически в случаях спящего режима или аналогичных системных методов во время отключения электроэнергии.

Надеюсь, что с помощью приведённых выше руководств вы сможете легко шифровать ваши данные. И да, не забудьте сначала сделать резервную копию своих данных.

Создание криптоконтейнера TrueCrypt / VeraCrypt

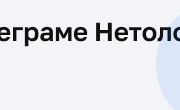

Начнем с создания криптоконтейнера. Запускаем VeraCrypt / TrueCrypt и в главном окне жмем на кнопку Create Volume.

Программа спросит, что мы хотим зашифровать, и предложит три варианта.

Create an encrypted file container – создать обычный криптоконтейнер. Нам нужен именно он.

Encrypt a non-system partition/drive – зашифровать существующий несистемный раздел на жестком диске, USB-флешке или SD-карте.

Encrypt the system partition or entire system drive – зашифровать диск с уже установленной ОС или же создать дополнительный системный диск. При выборе данной опции необходимо будет вводить пароль каждый раз при загрузке операционной системы, и мы расскажем об этом в одной из следующих частей.

На следующем шаге программа уточнит у вас, какой тип криптоконтейнера вы хотите создать: стандартный или скрытый. В этом курсе мы научим вас создавать скрытые криптоконтейнеры, а сейчас выберите стандартный криптоконтейнер — Standard VeraCrypt volume.

Переходим к окну выбора имени криптоконтейнера и его расположения. Жмем Select File…

Перед вами откроется окно выбора места для сохранения файла, имени и расширения создаваемого файла.

Вы можете выбирать любые расширения и места сохранения файлов, однако не рекомендуется указывать имена, дублирующие уже существующие файлы.

Как видно на скриншоте, мы назвали криптоконтейнер data1.dat и сохранили в папке «Рабочий стол». Не знаете, почему мы создали файл с расширением .dat? Это важный момент, о котором вы можете прочитать в главе, посвященной TrueCrypt.

Следующим шагом идет выбор алгоритма шифрования. Алгоритм шифрования — это метод, который будет использоваться для шифрования данных. Мы бы рассказали вам о сравнении алгоритмов, но это сложно и скучно, а потому просто выберите Serpent-Twofish-AES.

Далее система предложит вам указать объем памяти создаваемого криптоконтейнера

Обратите внимание на необходимость создавать криптоконтейнер с учетом использования 5% (но не более 100 МБ) под системную информацию и ключ для дешифрования информации

После выбора выделяемого объема памяти нам необходимо будет создать пароль для дешифрования криптоконтейнера. Мы настоятельно рекомендуем для максимальной защиты использовать в связке с паролем файлом-ключом. Для этого активируйте опцию Use keyfiles.

Перед созданием пароля и файла-ключа рекомендуем познакомиться с этой главой. Для добавления ключа нажмите на кнопку Keyfiles.

В открывшемся окне выберите Add Files, если вы хотите добавить свой файл в качестве ключа, или Generate Random Keyfile, если хотите создать файл-ключ.

Мы рекомендуем именно генерировать новый ключ. Водите мышкой по экрану, пока ключ не сгенерируется, затем укажите его имя и нажмите Generate and Save Keyfiles.Система спросит у вас место сохранения созданного файла-ключа.

Закончив создание ключа, нажмите Add Files… и добавьте созданный ключ в список ключей VeraCrypt / TrueCrypt, затем выберите его в списке и нажмите ОК.

На следующем этапе программа предложит вам выбрать файловую систему. Пользователям Windows мы рекомендуем NTFS. После выбора файловой системы для создания криптоконтейнера нажмите Format.

Не забудьте основательно поводить мышкой, так как это повлияет на безопасность созданного криптоконтейнера (хотя и весьма косвенно).

Время создания криптоконтейнера зависит от его объема и используемых алгоритмов шифрования. По завершении программа предложит вам создать еще один криптоконтейнер. Многих новичков вводит в заблуждение данное окно, и они начинают сомневаться, создался криптоконтейнер или нет. На самом деле, это обычное для VeraCrypt / TrueCrypt завершение создания криптоконтейнера. Просто закройте окно и переходите к использованию созданного криптоконтейнера.

V. Создание скрытого тома

Предположим, обстоятельства сложились для вас неудачно: вас принуждают сдать пароль от вашего зашифрованного контейнера. (Может быть, вы удивитесь, но в законодательстве некоторых стран есть такая норма). VeraCrypt позволяет одновременно выполнить требования закона и сохранить конфиденциальность данных. В иностранной литературе этот принцип называется plausible deniability (приблизительный перевод – «легальный отказ»).

Хитрость этого приема в том, что вы создаете в своем контейнере второе, секретное отделение. У него нет «выпирающих частей» или дополнительных входов. Представьте себе сейф, с виду обычный, с единственным кодовым замком, но не одним, а двумя кодами. При вводе первого кода открывается обычное отделение. При вводе второго кода – секретное. Вы можете пожертвовать первым кодом. Программа устроена так, что никаких технических возможностей доказать существование скрытого отделения (тома) не существует.

1. Запустите VeraCrypt.

2. Нажмите кнопку «Создать том». Откроется уже знакомый мастер создания томов.

3. Выберите «Создать зашифрованный файловый контейнер» (по умолчанию) и нажмите кнопку «Далее».

4. Выберите «Скрытый том VeraCrypt» и нажмите кнопку «Далее».

5. Вам предлагаются два варианта. «Обычный режим» подразумевает создание защищенного контейнера «с нуля»: сначала внешний том, затем скрытый. Если у вас уже есть том VeraCrypt (мы его создали в разделе II), можно выбрать «Прямой режим». Нажмите кнопку «Далее».

6. Отыщите на диске созданный ранее файл-контейнер и нажмите кнопку «Далее».

7. Введите пароль внешнего тома (II.8) и нажмите «Далее». VeraCrypt может попросить вас немножко подождать.

8. Информационное окно – сообщение, что все готово для создания скрытого тома. «Далее».

Остальные шаги повторяют 6-10 в разделе II. Единственная разница в том, что вы не можете задать произвольный объем для скрытого тома – по понятным причинам он будет ограничен объемом внешнего тома.

Монтирование тома тоже осуществляется по шагам раздела III. В зависимости от того, какой пароль вы укажете на входе, будет смонтирован внешний или скрытый том. Вот как выглядит смонтированный скрытый том в основном рабочем окне VeraCrypt:

Обратите внимание на значение «Скрытый» в столбце «Тип».

Работать с новым виртуальным диском скрытого тома можно так же, как и с виртуальным диском открытого тома.

Если вы прибегаете к созданию скрытого тома, советуем записать во внешний том какие-нибудь файлы – важные, но не конфиденциальные. Если злодей получит доступ к внешнему тому, он увидит, что тот имеет содержимое. Пустой внешний том выглядел бы подозрительно.

Секрет 2. Удаляйте данные об открытых файлах и документах.

Вы, наверное, замечали, что Microsoft Word сохраняет информацию о названиях открытых документов. Аналогичным образом работают и Pages в macOS, и иные офисные программы, медиапроигрыватели сохраняют название видео, программы для просмотра изображений – названия картинок.

К этим данным можно получить доступ, даже когда криптоконтейнер демонтирован. Подобным образом работает софт для проведения криминалистического анализа. В случае с документами совет простой: создавайте названия, не выдающие содержание, по крайней мере, для самых важных документов.

Совет

Для важных документов создавайте названия, не выдающие их содержание и важность.

Совет

Очищайте информацию о просмотренных документах, особенно если речь идет о важных документах.

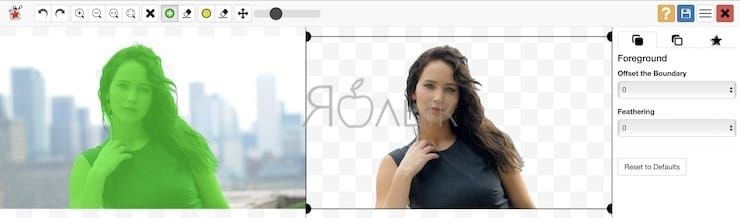

В случае с картинками все немного интереснее, так как сохраняются миниатюры (thumbnails) просмотренных картинок. Так в свое время был осужден педофил, хранивший все компрометирующие материалы в криптоконтейнерах, но не знавший, что миниатюры всех открытых картинок сохраняются в незашифрованном виде и могут быть просмотрены любым мало-мальски грамотным специалистом. Эти миниатюры и стали главным доказательством в его уголовном деле.

Один из популярных в России учебников по криминалистике содержит пример с фальшивомонетчиками, погоревшими на все тех же миниатюрах. Вы можете посмотреть миниатюры, которые сохранились у вас, по адресу: %userprofile%\AppData\Local\Microsoft\Windows\Explorer (Windows 7, 8, 10).

Как решать эту проблему? Вы можете просто удалить миниатюры, и лучше при помощи шредера, так как обычное удаление всегда оставляет возможность их восстановить. Не забывайте и про резервные копии, где удаленные миниатюры могут сохраниться, обязательно отключайте теневые копии Windows.

Совет

Очищайте информацию о просмотренных изображениях.

В Windows есть возможность полностью отключить создание миниатюр, мы расскажем об этом в главе, посвященной защите от криминалистического анализа. Однако это не исключит сохранение названий просматриваемых изображений.

Процесс установки VeraCrypt на Linux.

Переходим на один из официальных сайтов проекта (всего их два). На http://sourceforge.net/projects/veracrypt/ или на https://veracrypt.codeplex.com/. Я перехожу на http://sourceforge.net/projects/veracrypt/:

Нажимаем кнопку скачать и ждём окончания загрузки файла.

Открываем терминал и набираем там:

cd ~/Загрузки

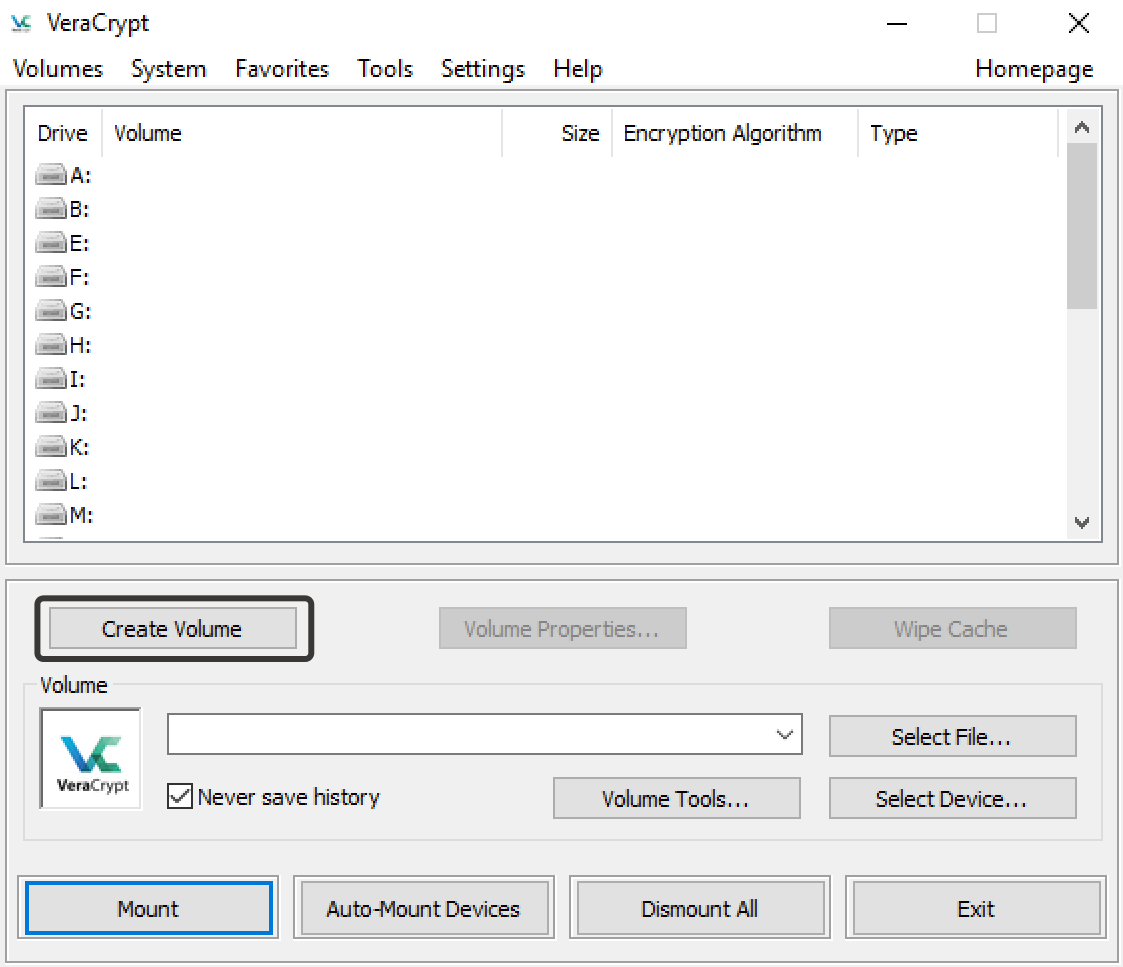

На момент написания статьи, последней версией была 1.15, поэтому у меня скачался файл veracrypt-1.15-setup.tar.bz2 и я набираю:

tar xvjf veracrypt-*

Возможно, когда вы читаете эту заметку, появились более новые версии, поэтому набираете tar xvjf имя_файла.

Этой командой мы распаковали архив:

Из архива у нас распаковалось 4 файла. Они различаются битностью — 32- или 64-бита, а также наличием интерфейса — те файлы, в названии которых есть console – не имеют графического интерфейса, соответственно gui – имеют.

Меня интересует файл veracrypt-1.15-setup-gui-x64 — т. е. 64-битный с графическим интерфейсом.

Набираем в консоле:

sh veracrypt-1.15-setup-gui-x64

Появляется такой графический интерфейс:

Выбираем опцию Install VeraCrypt.

Принимаем лицензию:

Всё готово, запоминаем информацию

что для удаления VeraCrypt нужно набрать

sudo veracrypt-uninstall.sh

Вводим пароль рута:

Всё завершилось успешно, нажмите Enter для выхода:

Переходим в меню, у меня VeraCrypt расположена в разделе «Стандартные»:

Запускаем и любуемся:

По аналогии с установкой TrueCrypt, если все киррилистические символы в названиях папок и файлов заменены знаками вопросов, то чтобы это исправить, размонтируем том, переходим в

Settings -> Preferences.

Выбираем там вкладку Mount Options

И в поле Mount Options вводим:

iocharset=utf-8

Нажимаем ОК.

В последней на данный момент версии VeraCrypt 1.0e исправлены проблемы, выявленные в процессе аудита. Также устранены потенциальные уязвимости кода. VeraCrypt не может открывать контейнеры TrueCrypt, и TrueCrypt не может открывать контейнеры VeraCrypt. Уже несколько версий как может! В контейнерах VeraCrypt более сильное шифрование. В остальном и по функциям и по интерфейсу VeraCrypt = TrueCrypt. По крайней мере, на момент написания статьи. Автор обещает уже до конца года сделать конвертер контейнеров TrueCrypt. Кстати, если у вас есть материальная возможность, сделайте пожертвование автору. Автор – это французский программист, который и без того работает на полный рабочий день. В своё время отдыха, которое он мог бы потратить на семью, на развлечение или на что-то ещё, он занимается программой VeraCrypt. Если вы считаете, что программа вам помогает, то помогите и автору. Эта ссылка на страницу пожертвований (через PayPal) появляется в последнем окне при установке (или переустановки) VeraCrypt. Для полной уверенности, вы можете запустить переустановку VeraCrypt (файлом C:Program FilesVeraCryptVeraCrypt Setup.exe) и в последнем окне нажать «Помочь…».

Если вам интересна инструкция от меня по использованию TrueCrypt, которая в значительной степени подходит и для VeraCrypt, то я отправляю вас к своей же статье «TrueCrypt – кроссплатформенная программа для шифрования файлов».

VI. Вопросы и ответы

ВОПРОС. Если я удалю программу VeraCrypt с компьютера, что станет с моими зашифрованными файловыми контейнерами и дисками?

ОТВЕТ. С ними ничего не произойдет. Все папки и файлы останутся зашифрованными. Вы сможете их расшифровать на любом компьютере, где есть VeraCrypt.

ВОПРОС. Все ли типы файлов можно шифровать?

ОТВЕТ. Да. Вы можете зашифровать любой файл: и текстовый документ, и электронную таблицу, и архив, и фотографию, и звуковой файл.

ВОПРОС. А программы?

ОТВЕТ. Да, и программы. Вы можете держать в зашифрованном контейнере целый набор портативных программ, например, текстовый редактор, просмотрщик фотографий, музыкальный проигрыватель, и так далее. Фактически, вы организуете собственное защищенное рабочее пространство.

ВОПРОС. Что если комбинировать разные программы защиты данных, например, VeraCrypt и KeePassX?

ОТВЕТ. Дополнительный уровень защиты – неплохая мысль. Базу паролей KeePassX (как и саму программу KeePassX) можно хранить в защищенном контейнере VeraCrypt. Или, наоборот, пароль к контейнеру или диску VeraCrypt – в базе KeePassX.

ВОПРОС. Я забыл пароль к файловому контейнеру (диску). Могу ли я как-нибудь восстановить пароль?

ОТВЕТ. Нет.

ВОПРОС. А не лучше ли замаскировать файл-контейнер под какой-нибудь другой формат, если дать ему соответствующее расширение? Например, звуковой файл, картинку или видео?

ОТВЕТ. Такая рекомендация встречается у экспертов по цифровой безопасности, но вряд ли это удачная идея. Во-первых, нужно быть достаточно информированным о форматах файлов, чтобы не попасть впросак. Например, «фотография JPEG» размером в 2Гб может вызвать подозрение, поскольку для этого формата не характерны столь большие размеры файлов. Во-вторых, злоумышленника может насторожить, что фотография (видео и др.) не открываются в соответствующих приложениях. В-третьих, файлы многих форматов имеют узнаваемые «сигнатуры»: просмотрев начало такого файла в редакторе, можно убедиться, что ожидаемая сигнатура отсутствует. Лучше не маскировать ваш файл под распространенные форматы.

ВОПРОС. А сам VeraCrypt не оставляет в файле-контейнере свою «сигнатуру», по которой можно догадаться, что это – том VeraCrypt?

ОТВЕТ. Нет, не оставляет.

ВОПРОС. Почему бы не использовать динамические контейнеры, которые могут изменять размер? Записал больше файлов – контейнер автоматически «вырос». Ведь это удобно?

ОТВЕТ. Да, это удобно. Однако если злоумышленник имеет возможность наблюдать за изменениями файлов на диске, он может заметить, что некий файл постоянно меняет свой размер, и это способно вызвать дополнительные подозрения. Если вам нужен более емкий контейнер, создайте новый, большего объема, и перенесите в него данные обычным копированием.

ВОПРОС. Вы сказали, что злодей не может «на глаз» определить существование скрытого тома. Но ведь он может просто записывать данные во внешний том, а когда дойдет до конца, выяснится, что часть объема «куда-то делась» – это и будет признаком скрытого тома, разве нет?

ОТВЕТ. По умолчанию защита скрытого тома отсутствует. Это значит, что в описанном примере злодей будет записывать данные, пока не заполнит ими весь контейнер. Он не «споткнется» на какой-то границе. Конечно, данные скрытого тома при этом будут утрачены. Но мы исходим из того, что лучше их потерять, чем раскрыть злодею.

Версия для печати

Стоит ли переходить с TrueCrypt на VeraCrypt

Эталонной программой, которая много лет позволяет очень надёжно шифровать файлы является TrueCrypt. Эта программа до сих пор прекрасно работает. К сожалению, в настоящее время разработка программы прекращена.

Её лучшей наследницей стала программа VeraCrypt.

VeraCrypt – это бесплатное программное обеспечение для шифрование дисков, она базируется на TrueCrypt 7.1a.

VeraCrypt продолжает лучшие традиции TrueCrypt, но при этом добавляет повышенную безопасность алгоритмам, используемым для шифрования систем и разделов, что делает ваши зашифрованные файлы невосприимчивым к новым достижениям в атаках полного перебора паролей.

VeraCrypt также исправила многие уязвимости и проблемы безопасности, обнаруженные в TrueCrypt. Она может работать с томами TrueCrypt и предлагает возможность конвертировать контейнеры TrueCrypt и несистемные разделы в формат VeraCrypt.

Эта улучшенная безопасность добавляет некоторую задержку только к открытию зашифрованных разделов без какого-либо влияния на производительность в фазе использования зашифрованного диска. Для легитимного пользователя это практически незаметное неудобство, но для злоумышленника становится практически невозможным получить доступ к зашифрованным данным, несмотря на наличие любых вычислительных мощностей.

Это можно продемонстрировать наглядно следующими бенчмарками по взлому (перебору) паролей в Hashcat:

Для TrueCrypt:

Hashtype: TrueCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit Speed.Dev.#1.: 21957 H/s (96.78ms) Speed.Dev.#2.: 1175 H/s (99.79ms) Speed.Dev.#*.: 23131 H/s Hashtype: TrueCrypt PBKDF2-HMAC-SHA512 + XTS 512 bit Speed.Dev.#1.: 9222 H/s (74.13ms) Speed.Dev.#2.: 4556 H/s (95.92ms) Speed.Dev.#*.: 13778 H/s Hashtype: TrueCrypt PBKDF2-HMAC-Whirlpool + XTS 512 bit Speed.Dev.#1.: 2429 H/s (95.69ms) Speed.Dev.#2.: 891 H/s (98.61ms) Speed.Dev.#*.: 3321 H/s Hashtype: TrueCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit + boot-mode Speed.Dev.#1.: 43273 H/s (95.60ms) Speed.Dev.#2.: 2330 H/s (95.97ms) Speed.Dev.#*.: 45603 H/s

Для VeraCrypt:

Hashtype: VeraCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit Speed.Dev.#1.: 68 H/s (97.63ms) Speed.Dev.#2.: 3 H/s (100.62ms) Speed.Dev.#*.: 71 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA512 + XTS 512 bit Speed.Dev.#1.: 26 H/s (87.81ms) Speed.Dev.#2.: 9 H/s (98.83ms) Speed.Dev.#*.: 35 H/s Hashtype: VeraCrypt PBKDF2-HMAC-Whirlpool + XTS 512 bit Speed.Dev.#1.: 3 H/s (57.73ms) Speed.Dev.#2.: 2 H/s (94.90ms) Speed.Dev.#*.: 5 H/s Hashtype: VeraCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit + boot-mode Speed.Dev.#1.: 154 H/s (93.62ms) Speed.Dev.#2.: 7 H/s (96.56ms) Speed.Dev.#*.: 161 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA256 + XTS 512 bit Speed.Dev.#1.: 118 H/s (94.25ms) Speed.Dev.#2.: 5 H/s (95.50ms) Speed.Dev.#*.: 123 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA256 + XTS 512 bit + boot-mode Speed.Dev.#1.: 306 H/s (94.26ms) Speed.Dev.#2.: 13 H/s (96.99ms) Speed.Dev.#*.: 319 H/s

Как можно увидеть, взломать зашифрованные контейнеры VeraCrypt на несколько порядков сложнее, чем контейнеры TrueCrypt (которые тоже совсем не просты).

Полный бенчмарк и описание железа я публиковал в статье «hashcat + oclHashcat = hashcat».

Второй важный вопрос – надёжность. Никто не хочет, чтобы особо ценные и важные файлы и сведения были потеряны из-за ошибки в программе. Я знаю о VeraCrypt сразу после её появления. Я следил за её развитием и постоянно к ней присматривался. На протяжении последнего года я полностью перешёл с TrueCrypt на VeraCrypt. За год ежедневной работы VeraCrypt меня ни разу не подводила.

Таким образом, на мой взгляд, сейчас стоит переходить с TrueCrypt на VeraCrypt.