Как открыть редактор локальных групповых политик gpedit.msc в windows 10 home

Содержание:

- Роли мастеров операций уровня домена

- Отслеживайте вход в аккаунт

- Как зайти в Редактор локальной групповой политики Windows 10

- Настройки политики

- Сценарии подключения и отключения[править | править код]

- Некоторые функции редактора групповой политики (gpedit.msc)

- Создание групповых политик

- Теневое копирование или Первый после Бога

- Управление пользовательскими документами и кэшированием на стороне клиента

- Редактор групповой политики

- О приложении gpedit.msc

- Настроим созданный объект

- Отключите съемные запоминающие устройства

- Как работать с редактором локальной групповой политики

- Фильтрация политик

- Создание ярлыка для быстрого запуска

- Заключение

Роли мастеров операций уровня домена

- Мастер относительных идентификаторов RID

- Эмулятор главного контроллера домена PDC

- Мастер инфраструктуры

Мастер RID

Таблица 1. Структура элемента идентификатора

| Элемент идентификатора SID | Описание |

| S1 | Указывает ревизию SID. В настоящее время для SID используется только одна ревизия |

| 5 | Указывает центр выдачи принципала безопасности. Значение 5 всегда указывается для доменов Windows NT, Windows 2000, Windows 2003, Windows 2008 и Windows 2008 R2 |

| Y1-Y2-Y3 | Часть идентификатора SID домена. Для принципалов безопасности, созданных в домене этот элемент идентификатора идентичен |

| Y4 | Относительный идентификатор (RID) для домена, который представляет имя пользователя или группы. Этот элемент генерируется из пула RID на контроллере домена во время создания объекта |

«Active Directory – пользователи и компьютеры»Ntdsutil.exefSMORoleOwner

Эмулятор PDC

эмулятор PDC

- Участие в репликации обновлений паролей домена. При изменении или сбросе пароля пользователя, контроллер домена, вносящий изменения, реплицирует это изменение на PDC-эмулятор посредством срочной репликации. Эта репликация гарантирует, что контроллеры домена быстро узнают изменённый пароль. В том случае, если пользователь пытается войти в систему сразу после изменения пароля, контроллер домена, отвечающий на этот запрос, может ещё не знать новый пароль. Перед тем как отклонить попытку входа, этот контроллер домена направляет запрос проверки подлинности на PDC-эмулятор, который проверяет корректность нового пароля и указывает контроллеру домена принять запрос входа. Это означает, что каждый раз при вводе пользователем неправильного пароля проверка подлинности направляется на PDC-эмулятор для получения окончательного заключения;

- Управление обновлениями групповой политики в домене. Как вы знаете, для управления большинства настройками в конфигурации компьютеров и пользователей вашей организации применяются групповые политики. В том случае, если объект групповой политики модифицируется на двух контроллерах домена приблизительно в одинаковое время, то впоследствии, могут возникать конфликты между двумя версиями, которые не разрешаются при репликации объектов групповых политик. Во избежание таких конфликтов, PDC-эмулятор действует следующим образом: при открытии объекта групповой политики, оснастка редактора управления групповой политики привязывается к контроллеру домена, выполняющего роль PDC и все изменения объектов GPO по умолчанию вносятся на PDC-эмулятор;

- Выполнение функции центрального браузера домена. Для обнаружения сетевых ресурсов клиенты используют Active Directory. При открытии окна «Сеть» в операционной системе отображается список рабочих групп и доменов. После того как пользователь откроет указанную рабочую группу или домен он сможет увидеть список компьютеров. Эти списки генерируются посредством службы браузера, и в каждом сетевом сегменте ведущий браузер создаёт список просмотра с рабочими группами, доменами и серверами данного сегмента. После чего центральный браузер объединяет списки всех ведущих браузеров для того, чтобы клиентские машины могли просмотреть весь список просмотра. Думаю, из всех функций эмулятора PDC у вас могут возникнуть вопросы, связанные непосредственно с центральным браузером домена, поэтому, данная тема будет подробно рассмотрена в отдельной статье;

- Обеспечение главного источника времени домена. Так как службы Active Directory, Kerberos, DFS-R и служба репликации файлов FRS используют штампы времени, во всех системах домена необходима синхронизация времени. PDC-эмулятор в корневом домене леса служит ведущим источником времени всего леса. Остальные контроллеры домена синхронизируют время с PDC-эмулятором, а клиентские компьютеры – со своими контроллерами доменов. Гарантию за соответствие времени несёт иерархическая служба синхронизации, которая реализована в службе Win32Time.

«Active Directory – пользователи и компьютеры»Ntdsutil.exefSMORoleOwner

Отслеживайте вход в аккаунт

С помощью групповой политики вы можете заставить Windows записывать все успешные и неудачные попытки входа на ПК с любой учетной записи. Вы можете использовать такую информацию, чтобы отслеживать, кто входит в систему на ПК и пытался ли кто-то войти в систему или нет.

В редакторе групповой политики перейдите в указанное ниже место и дважды щелкните Аудит событий входа в систему.

Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Политика аудита

Здесь установите флажки рядом с вариантами Успех и Отказ. Когда вы нажмете ОК, Windows начнет регистрировать входы в систему на ПК.

Для просмотра этих журналов вам потребуется доступ к другому полезному инструменту Windows – Windows Event Viewer. Снова откройте диалоговое окно «Выполнить» и введите в нём eventvwr, чтобы открыть средство просмотра событий Windows.

Здесь разверните «Журналы Windows», а затем выберите в нём опцию «Безопасность». На средней панели вы должны увидеть все недавние события. Пусть вас не смущают все эти события, вам просто нужно найти успешные и неудачные события входа в систему из этого списка.

Успешные события входа в систему имеют идентификатор события: 4624, а неудачные – идентификатор события: 4625. Просто найдите эти идентификаторы событий, чтобы найти логины и увидеть точную дату и время входа.

Двойной щелчок по этим событиям покажет более подробную информацию вместе с точным именем учетной записи пользователя, который вошел в систему.

Как зайти в Редактор локальной групповой политики Windows 10

Чтобы внести корректировки в работу десятой версии Винды, потребуется запустить сервис. В программе представлено несколько методов, как это организовать.

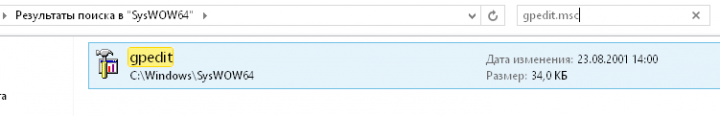

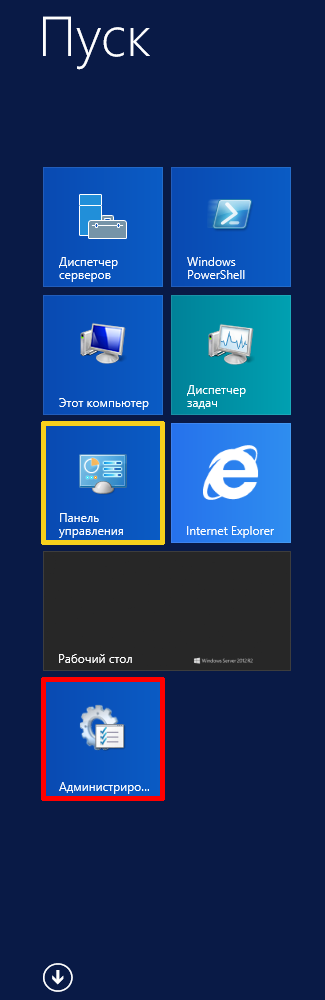

В меню Пуск и Поиск

Самый короткий путь зайти в утилиту – воспользоваться меню Пуск. Чтобы попасть в раздел системного приложения, нужно воспользоваться пошаговой инструкцией:

Запустить Пуск нажатием значка ПКМ на панели и выбрать «Найти».

Ввести в строку поиска запрос: gpedit.msc.

- Нажать значок лупы.

- В появившемся списке выбрать искомый вариант.

Далее пользователю останется включить соответствующие настройки системы.

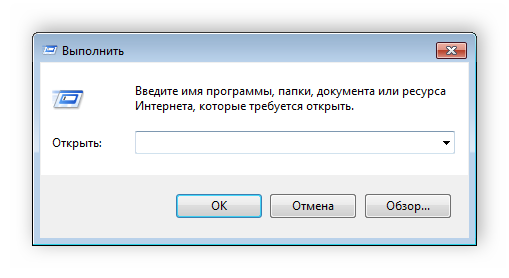

С помощью команды «Выполнить»

Считается самым простым вариантом для пользователей Виндовса версии Pro и Enterprise. Для запуска Local group policy editor достаточно воспользоваться следующей инструкцией:

Нажать: «Win + R».

Ввести в строку: gpedit.msc.

Нажать «Enter».

После выполнения действий на экране отобразится окно меню сервиса, в котором юзер может включить соответствующие параметры.

Через Проводник

Файловый менеджер в виде специальной панели, расположенной в левой части окна, предоставляет быстрый доступ к файловой системе устройства, в том числе к меню Редактора.

Воспользоваться Проводником можно по следующей схеме:

Нажать клавиши: «Win + E».

- Вставить: C:\Windows\System32\gpedit.msc.

- Нажать «Enter».

Эти действия позволят сразу запустить системный инструмент. Если юзеру нужен доступ к его файлу, тогда потребуется ввести значение: C:\Windows\System32\, затем прокрутить курсор мыши в самый низ перечня. В нем отобразится наименование gpedit.msc.

Не обязательно вводить полный модуль, достаточно указать значение: gpedit.msc, и оно также найдет Редактор, который отобразится в результатах.

Командная строка или PowerShell

Открыть утилиту возможно через встроенный сервис или в консоли Виндовс PowerShell. Результат поиска будет в обоих инструментах одинаковым.

Чтобы найти службу редактирования ОС, нужно следовать инструкции:

Нажать: «Win + X».

Выбрать соответствующий пункт из списка.

Ввести: gpedit.msc. Нажать «Enter».

После на экране отобразится меню искомого элемента.

Открыть Редактор локальной групповой политики в качестве оснастки консоли управления

Еще один метод запуска с использованием инструмента «Майкрософт». Здесь утилита запустится в качестве оснастки консоли.

Пошаговый процесс:

Нажать: «Win + R».

Ввести команду: mmc.

- Нажать «Enter».

- Зайти в «Файл», выбрать «Добавить или удалить оснастку».

- В окне «Выбранные оснастки» включить «Редактор объектов групповой политики».

- Нажать «Добавить».

В следующем окне тапнуть «Готово».

Подтвердить действие.

Чтобы войти в Редактор, юзер должен щелкнуть ЛКМ по «Политика» – «Локальный компьютер».

Открытие в Windows Home

По умолчанию Редактор политики установлен только в двух бизнес-версиях Виндовса. В Домашней ОС такой возможности нет.

Но пользователи могут вызвать утилиту и в этой версии, не используя сторонние приложения. Для запуска политики в версии Home достаточно воспользоваться одним пакетным файлом.

Пошаговая инструкция:

Распаковать данные в выбранную папку.

- Нажать ПКМ по нему.

- Выбрать «Запуск от имени Администратора».

Юзеру необходимо знать, что в этой версии не все политики будут доступны, так как функционал рассчитан на версии программы, для которых он предназначен.

Настройки политики

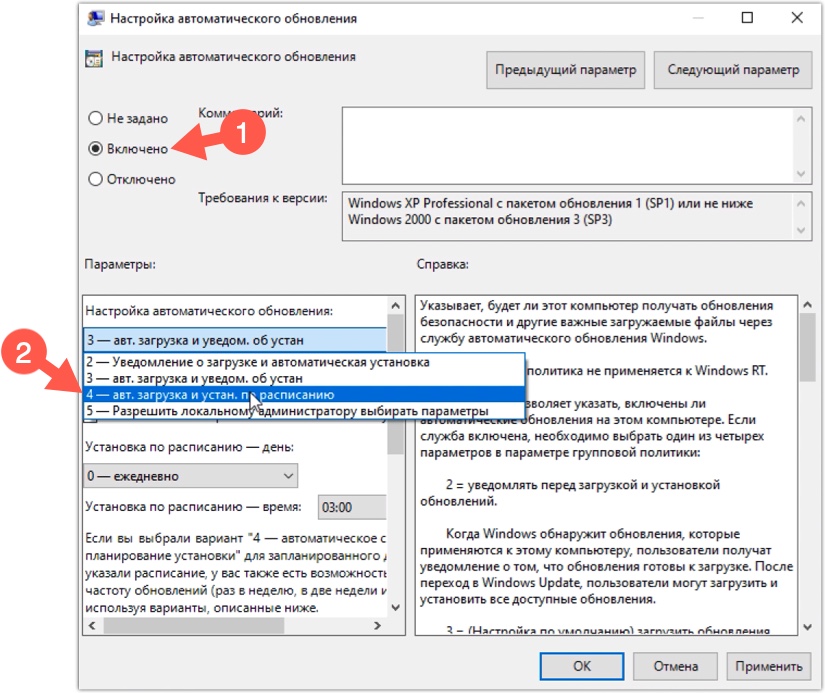

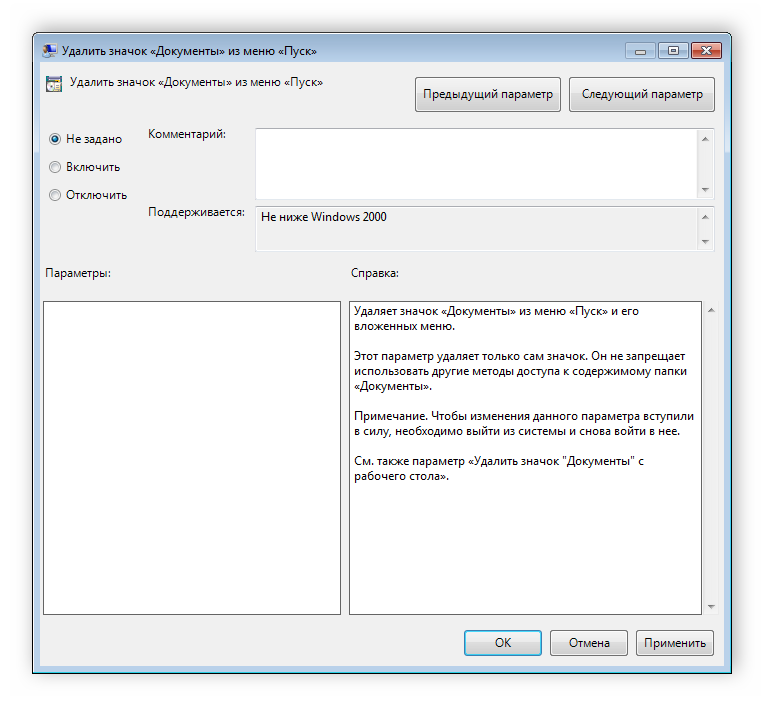

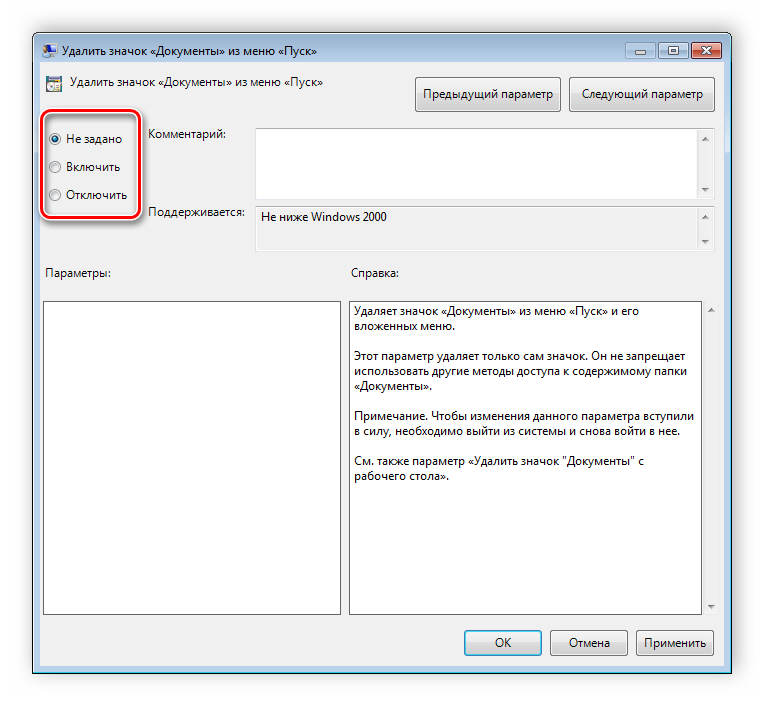

Каждая политика доступна для настройки. Открывается окно редактирования параметров по двойному щелчку на определенную строку. Вид окон может отличаться, все зависит от выбранной политики.

Стандартное простое окно имеет три различных состояния, которые настраиваются пользователем. Если точка стоит напротив «Не задано», то политика не действует. «Включить» – она будет работать и активируются настройки. «Отключить» – находится в рабочем состоянии, однако параметры не применяются.

Рекомендуем обратить внимание на строку «Поддерживается» в окне, она показывает, на какие версии Windows распространяется политика

Сценарии подключения и отключения[править | править код]

Сценарии, определенные в рамках групповой политикиправить | править код

Эти сценарии применяются в отношении контейнеров OU. Иными словами, чтобы назначить пользователю сценарий подключения или отключения, следует сделать пользователя членом контейнера OU, для которого определена политика, в рамках которой назначен сценарий подключения или отключения. Этот метод является более гибким.

Если вы переводите свою сеть на использование Windows 2000, вы также должны учитывать некоторые другие особенности, связанные со сценариями. Во многих сетях наряду с машинами Windows 2000 используются компьютеры, оснащенные более ранними версиями Windows, по этой причине рекомендуется выполнять обновление сервера, содержащего общую папку NETLOGON, в последнюю очередь. Это связано с тем, что служба репликации, используемая в Windows 2000 (FRS), не совместима со службами репликации NT. Таким образом, обновляя сеть, вы должны быть уверены в том, что абсолютно все клиенты имеют возможность доступа к папке Netlogon и сценариям подключения вне зависимости от того, какую операционную систему они используют.

Следует также учитывать, что в Windows NT сценарии подключения работают в контексте безопасности пользователя. В Windows 2000 это справедливо лишь отчасти. В Windows 2000 сценарии, имеющие отношение к пользователю (подключения к системе и отключения от системы), также выполняются в контексте безопасности пользователя, в то время как сценарии, имеющие отношение к компьютеру (начала работы системы и завершения работы системы), выполняются в контексте безопасности LocalSystem.

Некоторые функции редактора групповой политики (gpedit.msc)

Как только вы закончили с установкой редактора групповой политики, рекомендуем обратить внимание на ее возможности. Для этого мы подготовили пару примеров, с помощью которых покажем самые базовые возможности приложения

Оно объединяет в себе буквально все параметры Windows, которые только можно найти. Главное только не забывать, что внося много рискованных изменений мы можем непреднамеренно повредить Windows

Поэтому, совершая те или иные корректировки, соблюдайте осторожность

Отключение Защитника Windows

Защитник Windows — это встроенный системный антивирус, задача которого оберегать своего пользователя от угроз из интернета и загруженных им приложений. В некоторых случаях он может потреблять слишком много ресурсов или начинает работать тогда когда в этом нет необходимости. Поэтому самым частым решением данной ситуации является отключение Защитника Windows.

Как отключить встроенный антивирус с помощью редактора групповой политики:

1. Откройте утилиту Выполнить с помощью комбинации клавиш Windows + R.

2. Введите команду gpedit.msc и нажмите клавишу Enter.

3. Проследуйте по следующему пути внутри приложения “Редактор локальной групповой политики”:Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Антивирусная программа “Защитник Windows”.

4. Найдите параметр Выключить антивирусную программу “Защитник Windows”.

5. Щелкните по параметру правой кнопкой мыши и нажмите Изменить.

6. Измените состояние параметра на Отключено.

7. Примените и сохраните внесенные изменения.

Отключение обновлений Windows

Часто обновление операционной системы начинается совершенно не вовремя, когда мы к этому не готовы и, например, работаем. Это нарушает распорядок дня и, хуже всего, если такое обновление заканчивается багом вследствие которого компьютер перестает запускаться. Единственным действенным решением в такой ситуации является откат апдейта.

Можно ли предотвратить неожиданные обновления Windows и получить контроль над этим процессом? Легко! С помощью редактора локальной групповой политики вы можете в два клика отключить автоматические обновления операционной системы. При желании, вы можете запустить процесс апдейта вручную.

1. Откройте утилиту Выполнить с помощью комбинации клавиш Windows + R.

2. Введите команду gpedit.msc и нажмите клавишу Enter.

3. Проследуйте по следующему пути внутри приложения “Редактор локальной групповой политики”:Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Центр обновления Windows.

5. Щелкните по параметру правой кнопкой мыши и нажмите Изменить.

6. Измените статус параметра на Отключено.

7. Примените и сохраните внесенные изменения.

Как вы, наверняка, заметили функционал редактора локальной групповой политики весьма обширен. Вы можете изменить каждый параметр операционной системы всего в одном приложении.

“С большой силой приходит большая ответственность”.

Поэтому, внося изменения в редакторе локальной групповой политики, вы вносите корректировки в реестр тоже

Помните об этом и соблюдайте осторожность

Надеемся, статья оказалась для вас полезной и помогла найти ответы на вопросы.

Создание групповых политик

По умолчанию в иерархии каталога Active Directory создаются две групповые политики: Default Domain Policy (политика домена по умолчанию) и Default Domain Controller’s Policy (политика контроллера домена по умолчанию). Первая из них назначается домену, а вторая — контейнеру, в состав которого входит контроллер домена. Если вы хотите создать свой собственный объект GPO, вы должны обладать необходимыми полномочиями. По умолчанию правом создания новых GPO обладают группы Enterprise Administrators (Администратор предприятия) и Domain Administrators (Администраторы домена).

Теневое копирование или Первый после Бога

И напоследок: не забудь включить теневое копирование диска, если хочешь, чтобы пользователи молились на тебя как на шамана.

Разъясню суть теневого копирования. При его включении и при настройках по умолчанию состояние всего диска сбрасывается в теневую копию два раза в сутки (рекомендую настроить утром и вечером), постоянно будет храниться откат предыдущего дня в его двух состояниях: на конец рабочего времени и на начало нового дня конторы.

Если пользователь снес на сетевом диске годовой отчет и уже начал прилаживать к потолку намыленную веревку, ты подходишь к нему и, придерживая стул под ним, чтобы он (стул) не упал раньше времени, восстанавливаешь удаленный файл.

Теневое копирование позволяет «откатиться» назад на какое-то время. Глубина отката задается при теневом копировании указанием размера, отведенного под теневое копирование. Естественно, чем больше места, тем больше откатов возможно.

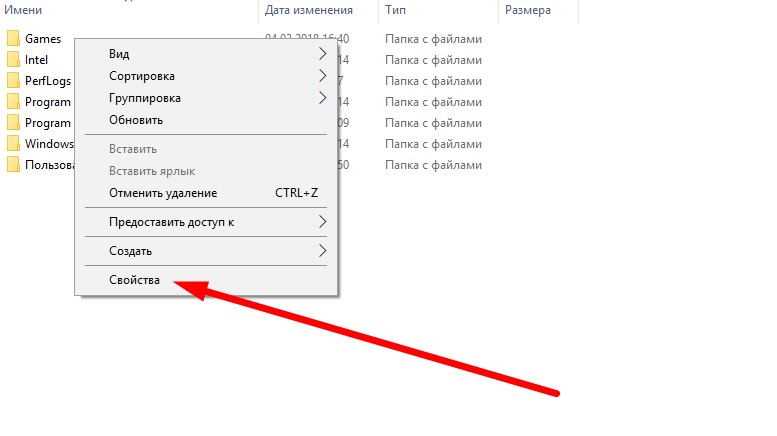

Восстановление происходит через «Проводник»: правая кнопка мыши на сетевой папке, в контекстном меню выбрать Previous Versions.

Далее в открывшемся окне выбираешь действие: View, Copy или Restore. Для корректности отката спроси у пользователя, что именно он потерял, и мастерским кликом мыши ввергни его в эйфорию.

Управление пользовательскими документами и кэшированием на стороне клиента

Групповая политика позволяет перенаправлять некоторые пользовательские каталоги таким образом, чтобы при обращении к ним пользователь на самом деле обращался к сетевым каталогам или определённым местам локальной файловой системы. Набор папок, которые можно перенаправить таким образом, включает в себя:

- Application data

- Desktop (Рабочий стол)

- My Documents (Мои документы)

- My Pictures (Мои рисунки)

- Start Menu (Главное меню).

Механизм перенаправления пользовательских папок является частью технологии IntelliMirror, цель которой — обеспечить доступ к рабочим файлам и конфигурационной информации вне зависимости от того, какую рабочую станцию пользователь использует для работы. Как следствие, технология Intellimirror обеспечивает сохранность пользовательских файлов и конфигурационных данных в случае, если рабочая станция пользователя выходит из строя.

Перенаправление каталогов настраивается в разделе User Configuration (конфигурация пользователя) Windows Settings (параметры Windows) Folder Redirection (перенаправление папок) объекта групповой политики. В этом разделе отображаются все ранее перечисленные папки. Чтобы перенаправить одну из этих папок в новое место, правой кнопкой мыши щелкните на её имени и в появившемся меню выберите пункт Properties (Свойства).

На вкладке Target (Цель) вы можете выбрать один из трех вариантов перенаправления пользовательской папки.

- No administrative policy specified (административная политика не назначена).

- Basic (базовый). Перенаправляет папку в новое место вне зависимости от того, к какой группе принадлежит пользователь. Новое место должно быть указано с использованием формата UNC. При указании нового места можно использовать такие переменные, как %username%. Таким образом, для разных пользователей папка может быть перенаправлена в разные каталоги, однако все эти каталоги должны располагаться в одной и той же сетевой папке общего доступа.

- Advanced (усложненный). Для разных групп пользователей можно указать разные местоположения папки. Для разных групп можно указать различные UNC-имена. Соответствующие папки могут располагаться на разных серверах.

Редактор групповой политики

В Windows 7 Домашняя Базовая/Расширенная и Начальная редактор групповых политик просто отсутствует. Разработчики позволяют использовать его только в профессиональных версиях Виндовс, например, в Windows 7 Максимальная. Если вы не обладаете этой версией, то те же действия вам придется выполнять через изменения параметров реестра. Давайте подробнее рассмотрим редактор.

Запуск редактора групповой политики

Переход к среде работы с параметрами и настройками осуществляется за несколько простых действий. Вам только необходимо:

- Зажать клавиши Win + R, чтобы открыть «Выполнить».

Напечатать в строке gpedit.msc и подтвердить действие, нажав «ОК». Далее запустится новое окно.

Теперь можно приступать к работе в редакторе.

Работа в редакторе

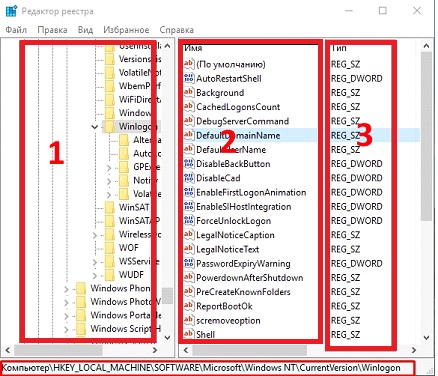

Разделяется главное окно управления на две части. Слева располагается структурированные категории политик. Они в свою очередь делятся еще на две различные группы – настройка компьютера и настройка пользователя.

В правой части отображается информация о выбранной политике из меню слева.

Из этого можно сделать вывод, что работа в редакторе осуществляется путем перемещения по категориям для поиска необходимой настройки. Выберите, например, «Административные шаблоны» в «Конфигурации пользователя» и перейдите в папку «Меню «Пуск» и диспетчер задач». Теперь справа отобразятся параметры и их состояния. Нажмите на любую строку, чтобы открыть ее описание.

О приложении gpedit.msc

Через утилиту можно расширить базовые надстройки операционки, отключить ненужные или поврежденные функции. Инструмент позволяет ограничить других пользователей гаджета в определенных действиях, начиная от простых манипуляций до блокировки подключения устройств, запуска приложений.

В основном, сервис используется в корпоративной среде, в Домашней версии такого контроля не требуется. Обычно на домашнем устройстве достаточно создать учетку, защищенную паролем.

Управление политикой выполняется с помощью встроенного Редактора gpedit.msc. Его можно запустить только через административный профиль. Поиск осуществляется через соответствующую строку, где требуется набрать запрос: gpedit.msc.

В меню Редактора отображаются два подраздела:

- конфигурация компьютера – необходим для изменения параметров работы ПК;

- конфигурация пользователя – работа с личными профилями на ПК.

В этих подразделах присутствуют параграфы, где происходят изменения настроек функционала «десятки». В этой части находится большинство возможностей изменения конфигурации Винды.

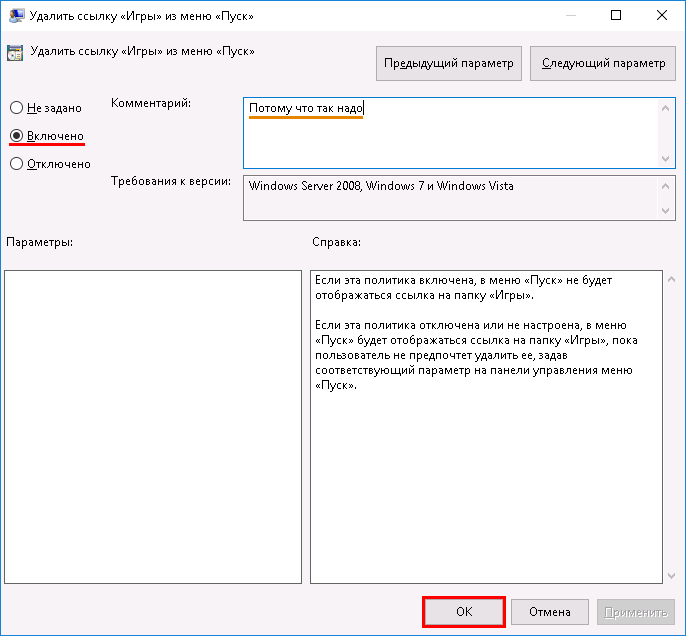

Настроим созданный объект

Для настройки нового объекта кликаем по нему правой кнопкой мыши. В контектстном меню выбираем “Изменить”.

Откроется окно редактора управления групповыми политиками. Займемся “полезным” делом — удалим папку со стандартными играми из меню Пуск. Для этого, в меню слева проследуем по пути Конфигурация пользователя Конфигурация пользователя → Политики → Административные шаблоны: получены определения политик (ADMX-файлы) с локального компьютера → Меню “Пуск” и панель задач.

В правой части окна найдем параметр “Удалить ссылку “Игры” из меню “Пуск””. Для удобства поиска можно воспользоваться сортировкой по имени, вверху окна.

Кликаем по этому параметру правой кнопкой мыши, выбираем “Изменить”.

В открывшемся окне изменим состояние на “Включено”. В поле комментария рекомендуем не игнорировать. Для завершения настройки нажимаем “OK”.

Создание объектов можно считать оконченным.

Отключите съемные запоминающие устройства

USB-накопители и другие съемные устройства хранения данных могут быть очень опасными для ПК. Если кто-то случайно (или намеренно) подключит зараженное вирусом запоминающее устройство к компьютеру, оно может заразить весь ваш компьютер и даже вывести его из строя.

Чтобы запретить пользователям использовать съёмные запоминающие устройства, перейдите в указанное ниже место и дважды щелкните Съемные диски: запретить чтение.

Конфигурация пользователя → Административные шаблоны → Система → Доступ к съемным носителям

Включите эту опцию, и компьютер не будет считывать данные любого типа с внешнего запоминающего устройства. Кроме того, под ним есть опция Съемные диски: запретить запись. Вы можете включить её, если не хотите, чтобы кто-либо записывал (сохранял) данные на съёмное устройство хранения.

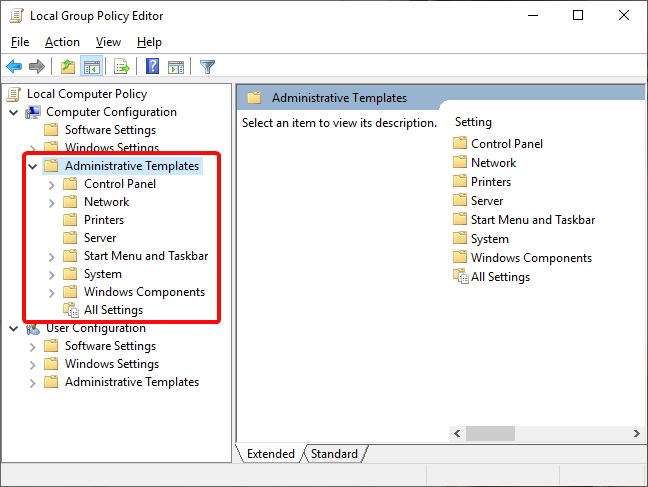

Как работать с редактором локальной групповой политики

Редактор локальной групповой политики разделен на две панели: левая панель содержит параметры локальной групповой политики , отображаемые в категориях, а правая панель — содержимое активной категории. Политики локальных групп подразделяются на два больших раздела:

- Конфигурация компьютера — содержит параметры локальной групповой политики , которые управляют политиками, которые применяются ко всему компьютеру, независимо от того, вошли ли пользователи или пользователи.

- Конфигурация пользователя — содержит параметры локальной групповой политики , которые контролируют пользовательские политики. Эти политики применяются к пользователям, а не ко всему компьютеру. Хотя это выходит за рамки данного руководства, вы должны знать, что пользовательские политики применяются для пользователей независимо от того, с какого компьютера из вашей сети они входят в систему.

Категории «Конфигурация компьютера» и «Конфигурация пользователя» разделены на три раздела:

- Настройки программного обеспечения — содержит политики программного обеспечения и, по умолчанию, оно должно быть пустым.

- Настройки Windows — содержит настройки безопасности Windows. Это также место, где вы можете найти или добавить сценарии, которые должны запускаться при запуске или завершении работы Windows.

- Административные шаблоны — имеет множество настроек, которые управляют многими аспектами работы вашего компьютера. Это место, где вы можете видеть, изменять и даже применять всевозможные настройки и правила. Чтобы дать вам несколько примеров, вы можете управлять работой панели управления, сети, меню «Пуск» и панели задач, а также тем, что пользователи могут изменять при их использовании.

Фильтрация политик

Фильтрация применяемых политик на основе членства объектов в группах безопасности является ещё одним методом изменения обычного порядка применения политик в отношении объектов Active Directory. Фильтрация осуществляется при помощи списков ACL (Access Control List). Каждому объекту GPO ставится в соответствие список ACL. Информация из списка ACL объекта GPO анализируется системой безопасности вне зависимости от того, к какому из контейнеров применяется данный GPO. Политика применяется в отношении объекта только в том случае, если объект обладает в отношении соответствующего GPO разрешениями Read (Чтение) и Apply Group Policy (применение групповой политики). Если объект (пользователь или группа) не обладает разрешением Apply Group Policy (применение групповой политики), политика группы в его отношении не применяется.

Создание ярлыка для быстрого запуска

Если пользователю понадобится часто обращаться к системной оснастке, он может создать значок в главном меню. Это упростит запуск инструмента, при этом не нужно запоминать соответствующие команды.

Для создания ярлыка потребуется:

- Щелкнуть ПКМ по Рабочему столу.

- Во всплывшем окне выбрать «Создать», затем «Ярлык».

- Указать путь: C:\Windows\System32\gpedit.msc.

- Нажать «Далее».

- Указать название.

- Нажать «Готово».

На Рабочем столе появится значок, который можно открыть двойным нажатием ЛКМ. Пользователь сразу попадет в меню Редактора.

Инструмент владельцы гаджетов нередко используют для настроек операционки. Предпочтительный способ открытия Редактора каждый пользователь выбирает для себя сам. Несмотря на то, что утилита представлена в двух версиях, настройки дают возможность использовать ее и в Домашней версии, если это необходимо автору.

Заключение

В этой статье рассмотрены базовые принципы работы с оснасткой «Управление групповой политикой», предназначенной для создания и управления объектов групповых политик в домене Active Directory. Вы узнали о способах открытия данной оснастки и настройки пользовательского интерфейса, а также о том, как можно создавать и редактировать новые объекты групповых политик и их комментарии, выполнять поиск существующих объектов, а также о способах их удаления. В следующей статье я продолжу описание управления инфраструктурными единицами организации, используя оснастку «Управление групповой политикой».