Как расшифровать md5-хэш: простейшие методы

Содержание:

- Как расшифровать MD5-хэш самому?

- Примеры хешей

- Проблемы надежности MD5

- Криптоанализ[править | править код]

- Что такое MD5?

- Онлайн-сервисы дешифровки

- Что такое хеши и как они используются

- Комментарии

- История

- Сравнение хеша в любой операционной системе

- Что такое сумма MD5?

- Комментарии

- Хэширование Bitcoin SHA-256

- Проблемы надежности MD5

- Методы

- Примечания[править | править код]

Как расшифровать MD5-хэш самому?

Некоторые пользователи пытаются расшифровать хэш-код самостоятельно. Но, как оказывается, сделать это достаточно проблематично. Для упрощения такой процедуры лучше использовать узконаправленные утилиты, среди которых явно выделяются следующие программы:

- PasswordPro.

- John the Ripper.

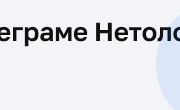

- Cain & Abel.

- «Штирлиц» и др.

Первые две программы предназначены для вычисления простейших комбинаций путем подстановки элементарных сочетаний вроде 1212121.

Третья вроде бы и может расшифровать MD5-хэш, но делает это слишком медленно. Однако ее преимущество состоит в том, что она имеет в комплекте генератор таблиц, хотя непосвященный пользователь с этим вряд ли разберется.

«Штирлиц» — приложение весьма интересное, но оно использует слишком ограниченное число алгоритмов вычислений, среди которых наиболее значимыми являются такие как BtoA, uuencode, base64, xxencode и binhex.

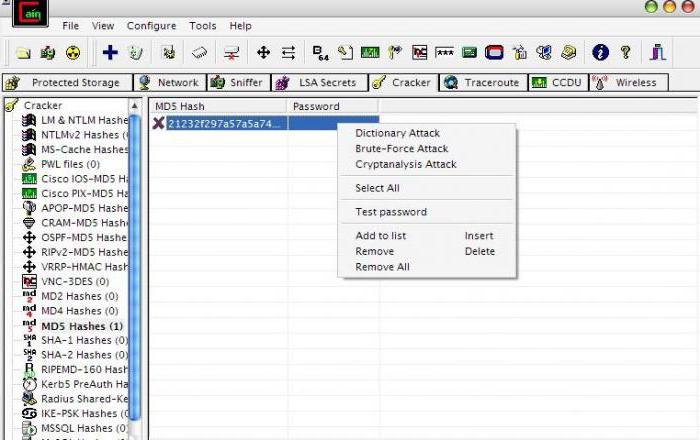

Если уж та то пошло, нужно использовать утилиту брута BarsWF, которая является наиболее быстрой из всех известных и в большинстве случаев может расшифровать MD5-хэш (пароль, если он есть, тоже может быть приведен в искомый вид), оперируя миллиардами вычислений хэша в секунду. Однако даже с применением всех этих программных средств следует учитывать еще и тот момент, что, кроме основного алгоритма, MDA5-кодирование может производиться одновременно и с применением MD4 или IM.

Но даже несмотря на все это, в хэшировании можно найти и множество прорех. Многие специалисты считают, что длина кода даже при условии 128-битной основы слишком мала, а потому с развитием программных средств и повышением вычислительных возможностей современных процессорных систем процесс дешифрования становится все менее трудоемким, из-за чего дальнейшее развитие и применение таких средств уже выглядит совершенно нецелесообразным.

Примеры хешей

На той странице вы можете:

- попытаться идентифицировать свой хеш по образцам

- найти ошибку в составленном хеше для взлома пароля, сравнив его с правильным форматом

- проверить работу программ по идентификации хеша

Программы hashID и HashTag не всегда правильно идентифицируют хеш (по крайней мере, в явных ошибках замечена hashID).

К примеру, меня интересует хеш c73d08de890479518ed60cf670d17faa26a4a71f995c1dcc978165399401a6c4:53743528:

hashid -m 'c73d08de890479518ed60cf670d17faa26a4a71f995c1dcc978165399401a6c4:53743528'

Получаем:

Это явно ошибочный результат, поскольку соль после двоеточия будто бы была отпрошена при идентификации хеша.

python2 HashTag.py -sh 'c73d08de890479518ed60cf670d17faa26a4a71f995c1dcc978165399401a6c4:5374'

Получаем более правильный результат:

В действительности это sha256($pass.$salt).

Проблемы надежности MD5

Такая технология, являясь весьма надежной, не идеальна на 100 %. Она не является совсем неуязвимой и не гарантирует абсолютную неприкосновенность данных. Ученые на настоящий момент выявили ряд недостатков такого алгоритма. В основном, он становится уязвимым по причине легкого обнаружения коллизии в процессе шифрования.

Коллизия – это возможность достичь одинакового итогового значения хеша при вводе абсолютно разных данных на входе. Таким образом, чем выше будет возможность совпадения, тем менее защищенным является алгоритм. Криптоанализ, проведенный учеными, показал, что в настоящее время существуют разнообразные возможности взлом хеша MD5. Это такие способы, как:

- подбор подходящих вариантов с известным хешем;

- словарный поиск;

- метод поиска коллизий;

- «силовой удар»;

- RainbowCrack.

Атака «Полного перебора» является универсальным типом взлома, однако она является очень долгой. Для того чтобы избежать подобного взлома, необходимо увеличить объем ключей. Текущий метод используется как показатель устойчивости и надежности шифрования данных. RainbowCrack является специальной программой, создающей базу хеш, на основе которой практически мгновенно происходит взлом любого пароля, состоящего из букв и цифр.

Способ подбора при помощи словаря используются готовые программы и словарные базы. Атака при помощи коллизий предполагает использование аналогичного значения функции для абсолютно различных сообщений, но начинающихся одинаково. Этот метод стал известен в конце прошлого века.

Здесь, формула получения идентичного хеш-кода следующая: MD5(4L1) = MD5(4L2). Затем в 2004 году китайские исследователи рассказали о том, что нашли в системе уязвимое место, которое позволяет за небольшой промежуток времени обнаружить коллизию. И наконец в 2006 году создан способ находить вредные файлы на обычном пользовательском компьютере при помощи своеобразных «туннелей».

Криптоанализ[править | править код]

На данный момент существуют несколько видов «взлома» хешей MD5 — подбора сообщения с заданным хешем:

- Перебор по словарю

- RainbowCrack

RainbowCrack — новый вариант взлома хеша. Он основан на генерировании большого количества хешей из набора символов, и потом по этой базе можно вести поиск заданного хеша. Хотя генерация хешей занимает недели, зато последующий взлом производится за считанные минуты. Rainbow-таблицы можно найти, а можно сгенерировать самому.

Коллизия хеш-функции — это получение одинакового значения функции для разных сообщений и идентичного начального буфера. Природа таких коллизий кроется в размере хеша. При своей длине в 128 бит, он имеет различных дайджестов и для сообщений большей длины чем 128, коллизии просто неизбежны. Существуют еще так называемые псевдоколлизии, когда для разного значения начального буфера получаются одинаковые значения хеша, при этом сообщения могут совпадать или отличаться. Вскоре после создания алгоритма такие коллизии были обнаружены.

A = 0x12AC2375 В = 0x3B341042 C = 0x5F62B97C D = 0x4BA763ED

и задать входное сообщение

| AA1DDABE | D97ABFF5 | BBF0E1C1 | 32774244 |

| 1006363E | 7218209D | E01C136D | 9DA64D0E |

| 98A1FB19 | 1FAE44B0 | 236BB992 | 6B7A779B |

| 1326ED65 | D93E0972 | D458C868 | 6B72746A |

то, добавляя число к определенному 32-разрядному слову в блочном буфере, можно получить второе сообщение с таким же хешем. Ханс Доббертин представил такую формулу:

Тогда MD5(IV, L1) = MD5(IV, L2) = BF90E670752AF92B9CE4E3E1B12CF8DE.

| d131dd02c5e6eec4693d9a0698aff95c | 2fcab58712467eab4004583eb8fb7f89 |

| 55ad340609f4b30283e488832571415a | 085125e8f7cdc99fd91dbdf280373c5b |

| d8823e3156348f5bae6dacd436c919c6 | dd53e2b487da03fd02396306d248cda0 |

| e99f33420f577ee8ce54b67080a80d1e | c69821bcb6a8839396f9652b6ff72a70 |

и

| d131dd02c5e6eec4693d9a0698aff95c | 2fcab50712467eab4004583eb8fb7f89 |

| 55ad340609f4b30283e4888325f1415a | 085125e8f7cdc99fd91dbd7280373c5b |

| d8823e3156348f5bae6dacd436c919c6 | dd53e23487da03fd02396306d248cda0 |

| e99f33420f577ee8ce54b67080280d1e | c69821bcb6a8839396f965ab6ff72a70 |

Каждый их этих блоков дает MD5 хеш равный 79054025255fb1a26e4bc422aef54eb4.

Метод Сяоюнь Вана и Хунбо Юправить | править код

позволяет для заданного инициализирующего вектора найти две пары и , такие что

Важно отметить, что этот метод работает для любого инициализирующего вектора, а не только для вектора используемого по стандарту.. Применение этой атаки к MD4 позволяет найти коллизию меньше чем за секунду

Она также применима к другим хеш-функциям, таким как RIPEMD и HAVAL.

Применение этой атаки к MD4 позволяет найти коллизию меньше чем за секунду. Она также применима к другим хеш-функциям, таким как RIPEMD и HAVAL.

Что такое MD5?

Контрольные суммы Linux с вычисляемые по алгоритму MD5 (Message Digest 5) могут быть использованы для проверки целостности строк или файлов. MD5 сумма — это 128 битная строка, которая состоит из букв и цифр. Суть алгоритма MD5 в том, что для конкретного файла или строки будет генерироваться 128 битный хэш, и он будет одинаковым на всех машинах, если файлы идентичны. Трудно найти два разных файла, которые бы выдали одинаковые хэши.

В Linux для подсчета контрольных сумм по алгоритму md5 используется утилита md5sum. Вы можете применять ее для проверки целостности загруженных из интернета iso образов или других файлов.

Эта утилита позволяет не только подсчитывать контрольные суммы linux, но и проверять соответствие. Она поставляется в качестве стандартной утилиты из набора GNU, поэтому вам не нужно ничего устанавливать.

Онлайн-сервисы дешифровки

В принципе, чтобы не устанавливать программное обеспечение, можно использовать и онлайн-сервисы по расшифровке NT-хешей паролей или данных любого другого типа.

Такие онлайн-ресурсы не всегда бесплатны. К тому же многие их них содержат не такие объемные базы данных, как хотелось бы. Но алгоритмы вроде MD5 или шифрование с помощью MySQL в большинстве своем они воссоздают элементарно. В частности, это касается простейших комбинаций, состоящих из цифр.

Но обольщаться не стоит, поскольку такие сервисы не всегда определяют методику расшифровки автоматически. То есть, если шифрование было произведено при помощи алгоритма base64 encode, пользователь должен сам установить соответствующий параметр decode. К тому же не стоит забывать, что могут встречаться случаи с неизвестным кодированием, когда расшифровка хеша онлайн становится невозможной вообще.

Что такое хеши и как они используются

Хеш-сумма (хеш, хеш-код) — результат обработки неких данных хеш-функцией (хеширования).

Хеширование, реже хэширование (англ. hashing) — преобразование массива входных данных произвольной длины в (выходную) битовую строку фиксированной длины, выполняемое определённым алгоритмом. Функция, реализующая алгоритм и выполняющая преобразование, называется «хеш-функцией» или «функцией свёртки». Исходные данные называются входным массивом, «ключом» или «сообщением». Результат преобразования (выходные данные) называется «хешем», «хеш-кодом», «хеш-суммой», «сводкой сообщения».

Это свойство хеш-функций позволяет применять их в следующих случаях:

- при построении ассоциативных массивов;

- при поиске дубликатов в сериях наборов данных;

- при построении уникальных идентификаторов для наборов данных;

- при вычислении контрольных сумм от данных (сигнала) для последующего обнаружения в них ошибок (возникших случайно или внесённых намеренно), возникающих при хранении и/или передаче данных;

- при сохранении паролей в системах защиты в виде хеш-кода (для восстановления пароля по хеш-коду требуется функция, являющаяся обратной по отношению к использованной хеш-функции);

- при выработке электронной подписи (на практике часто подписывается не само сообщение, а его «хеш-образ»);

- и др.

Одним из применений хешов является хранение паролей. Идея в следующем: когда вы придумываете пароль (для веб-сайта или операционной системы) сохраняется не сам пароль, а его хеш (результат обработки пароля хеш-функцией). Этим достигается то, что если система хранения паролей будет скомпрометирована (будет взломан веб-сайт и злоумышленник получит доступ к базе данных паролей), то он не сможет узнать пароли пользователей, поскольку они сохранены в виде хешей. Т.е. даже взломав базу данных паролей он не сможет зайти на сайт под учётными данными пользователей. Когда нужно проверить пароль пользователя, то для введённого значения также рассчитывается хеш и система сравнивает два хеша, а не сами пароли.

По этой причине пентестер может столкнуться с необходимостью работы с хешами. Одной из типичных задач является взлом хеша для получения пароля (ещё говорят «пароля в виде простого текста» — поскольку пароль в виде хеша у нас и так уже есть). Фактически, взлом заключается в подборе такой строки (пароля), которая будет при хешировании давать одинаковое значение со взламываемым хешем.

Для взлома хешей используется, в частности, Hashcat. Независимо от выбранного инструмента, необходимо знать, хеш какого типа перед нами.

Комментарии

Хэш-функции сопоставляют двоичные строки произвольной длины с маленькими двоичными строками фиксированной длины.Hash functions map binary strings of an arbitrary length to small binary strings of a fixed length. Криптографическая хэш-функция имеет свойство, которое вычисляется нецелесообразно для поиска двух различных входных значений, которые являются хэш-значениями для одного и того же значения. то есть хэши двух наборов данных должны совпадать, если соответствующие данные также совпадают.A cryptographic hash function has the property that it is computationally infeasible to find two distinct inputs that hash to the same value; that is, hashes of two sets of data should match if the corresponding data also matches. Небольшие изменения данных приводят к большим непредсказуемым изменениям в хэш-коде.Small changes to the data result in large, unpredictable changes in the hash.

Примечание

Доступны новые функции хэширования, такие как алгоритмы безопасного хэширования SHA-256 и SHA-512.Newer hash functions such as the Secure Hash Algorithms SHA-256 and SHA-512 are available. SHA256Вместо класса рекомендуется использовать класс или SHA512 класс MD5CryptoServiceProvider .Consider using the SHA256 class or the SHA512 class instead of the MD5CryptoServiceProvider class. Используйте MD5CryptoServiceProvider только для обеспечения совместимости с устаревшими приложениями и данными.Use MD5CryptoServiceProvider only for compatibility with legacy applications and data.

Размер хеша для MD5CryptoServiceProvider класса составляет 128 бит.The hash size for the MD5CryptoServiceProvider class is 128 bits.

ComputeHashМетоды MD5CryptoServiceProvider класса возвращают хэш как массив размером 16 байт.The ComputeHash methods of the MD5CryptoServiceProvider class return the hash as an array of 16 bytes

Обратите внимание, что некоторые реализации MD5 создают хэш с 32-символом в шестнадцатеричном формате.Note that some MD5 implementations produce a 32-character, hexadecimal-formatted hash. Для взаимодействия с такими реализациями отформатируйте возвращаемое значение методов в ComputeHash виде шестнадцатеричного значения.To interoperate with such implementations, format the return value of the ComputeHash methods as a hexadecimal value

История

В 1993 году Берт ден Бур (Bert den Boer) и Антон Босселарс (Antoon Bosselaers) показали, что в алгоритме возможны псевдоколлизии, когда разным инициализирующим векторам соответствуют одинаковые дайджесты для входного сообщения.

В 1996 году Ганс Доббертин (Hans Dobbertin) объявил о коллизии в алгоритме, и уже в то время было предложено использовать другие алгоритмы хеширования, такие как Whirlpool, SHA-1 или RIPEMD-160.

Из-за небольшого размера хеша в 128 бит можно рассматривать birthday-атаки. В марте 2004 года был запущен проект MD5CRK с целью обнаружения уязвимостей алгоритма, используя birthday-атаки. Проект MD5CRK закончился 17 августа 2004 года, когда Ван Сяоюнь (Wang Xiaoyun), Фэн Дэнго (Feng Dengguo), Лай Сюэцзя (Lai Xuejia) и Юй Хунбо (Yu Hongbo) обнаружили уязвимости в алгоритме.

1 марта 2005 года Арьен Ленстра, Ван Сяоюнь и Бенне де Вегер продемонстрировали построение двух документов X.509 с различными открытыми ключами и одинаковым хешем MD5.

18 марта 2006 года исследователь Властимил Клима (Vlastimil Klima) опубликовал алгоритм, который может найти коллизии за одну минуту на обычном компьютере, метод получил название «туннелирование».

В конце 2008 года US-CERT призвал разработчиков программного обеспечения, владельцев веб-сайтов и пользователей прекратить использовать MD5 в любых целях, так как исследования продемонстрировали ненадёжность этого алгоритма.

24 декабря 2010 года Тао Се (Tao Xie) и Фэн Дэнго (Feng Dengguo) впервые представили коллизию сообщений длиной в один блок (512 бит).

Ранее коллизии были найдены для сообщений длиной в два блока и более. Позднее Марк Стивенс (Marc Stevens) повторил успех, опубликовав блоки с одинаковым хешем MD5, а также алгоритм для получения таких коллизий.

Сравнение хеша в любой операционной системе

Имея это в виду, давайте посмотрим, как проверить хеш файла, который вы загрузили, и сравнить его с тем, который должен быть. Вот методы для Windows, macOS и Linux. Хеши всегда будут идентичны, если вы используете одну и ту же функцию хеширования в одном файле. Не имеет значения, какую операционную систему Вы используете.

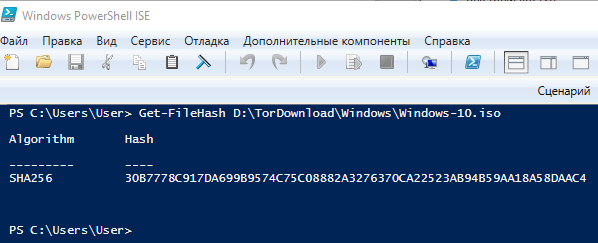

Хеш файла в Windows

Этот процесс возможен без какого-либо стороннего программного обеспечения на Windows, благодаря PowerShell.

Чтобы начать работу, откройте окно PowerShell, запустив ярлык Windows PowerShell из меню Пуск.

Выполните следующую команду, заменив «C:\path\to\file.iso» путём к любому файлу, для которого вы хотите просмотреть хеш:

Get-FileHash C:\path\to\file.iso

Для создания хеша файла потребуется некоторое время, в зависимости от размера файла, используемого алгоритма и скорости диска, на котором находится файл.

По умолчанию команда покажет хеш SHA-256 для файла. Однако, можно указать алгоритм хеширования, который необходимо использовать, если вам нужен хэш MD5, SHA-1 или другой тип.

Выполните одну из следующих команд, чтобы задать другой алгоритм хэширования:

Get-FileHash C:\path\to\file.iso -Algorithm MD5

Get-FileHash C:\path\to\file.iso -Algorithm SHA1

Get-FileHash C:\path\to\file.iso -Algorithm SHA256

Get-FileHash C:\path\to\file.iso -Algorithm SHA384

Get-FileHash C:\path\to\file.iso -Algorithm SHA512

Get-FileHash C:\path\to\file.iso -Algorithm MACTripleDES

Get-FileHash C:\path\to\file.iso -Algorithm RIPEMD160

Сравните результат хеш-функций с ожидаемым результатом. Если это то же значение, файл не был поврежден, подделан или иным образом изменен от исходного.

Хеш файла на macOS

macOS содержит команды для просмотра различных типов хэшей. Для доступа к ним запустите окно терминала. Вы найдете его в Finder → Приложения → Утилиты → Терминал.

Команда md5 показывает MD5-хеш файла:

md5 /path/to/file

Команда shasum показывает хеша SHA-1 по умолчанию. Это означает, что следующие команды идентичны:

shasum /path/to/file

shasum -a 1 /path/to/file

Чтобы отобразить хеш файла SHA-256, выполните следующую команду:

shasum -a 256 /path/to/file

Хеш файла в Linux

В Linux обратитесь к терминалу и выполните одну из следующих команд для просмотра хеша файла, в зависимости от типа хеша, который вы хотите посмотреть:

md5sum /path/to/file

sha1sum /path/to/file

sha256sum /path/to/file

Что такое сумма MD5?

MD5 — широко известный в мире технологий термин, но если вы являетесь энтузиастом пользователя Android, вы, должно быть, довольно часто сталкивались с такими терминами, как «md5sum», «md5 hash» или «md5 checkum». Большинство официальных и пользовательских ПЗУ, модов и восстановительных ZIP-архивов поставляются с предварительно зашифрованным уникальным кодом из соображений безопасности. Это своего рода пароль, который используется для обеспечения целостности файлов внутри ZIP или пакета программного обеспечения.Контрольная сумма MD5 — это математический алгоритм, который обычно представляет собой набор из шестнадцатеричных букв и цифр из 32 символов, которые вычисляются в файле с помощью инструмента. Эти числа генерируются с помощью специальных инструментов, которые используют «криптографическую хеш-функцию, создающую 128-битное (16-байтовое) хеш-значение». Он используется не только для шифрования ZIP-архива или установщика EXE, но и для всех видов файлов. Вы можете назначить сумму MD5 даже тексту или файлу документа. Идеальное совпадение значения контрольной суммы MD5 гарантирует, что цифровая целостность и безопасность файла не была нарушена кем-то другим, а также является точной копией исходного файла.Таким образом, существуют две основные причины, по которым значение MD5 хэша загруженного вами файла не совпадает с исходной суммой:Файл может быть изменен кем-то другим неавторизованным способом.Файл не был загружен должным образом, и некоторые его элементы могли быть повреждены.Контрольная сумма MD5 или хэш-значение файла могут выглядеть следующим образом: алфавитно-цифровые строки:

Комментарии

HMACMD5 — Это тип хэш-алгоритма с ключом, который строится на основе хэш-функции MD5 и используется в качестве код проверки подлинности сообщения на основе хэша (HMAC).HMACMD5 is a type of keyed hash algorithm that is constructed from the Message Digest Algorithm 5 (MD5) hash function and used as a Hash-based Message Authentication Code (HMAC). Процесс HMAC смешивает секретный ключ с данными сообщения, хэширует результат с помощью хэш-функции, применяет хэш-значение с секретным ключом еще раз, а затем применяет хэш-функцию второй раз.The HMAC process mixes a secret key with the message data, hashes the result with the hash function, mixes that hash value with the secret key again, and then applies the hash function a second time. Длина выходного хэша составляет 128 бит.The output hash is 128 bits in length.

HMAC можно использовать для определения того, было ли сообщение, переданное по незащищенному каналу, было изменено при условии, что отправитель и получатель совместно используют секретный ключ.An HMAC can be used to determine whether a message sent over an insecure channel has been tampered with, provided that the sender and receiver share a secret key. Отправитель рассчитывает хэш-значение для исходных данных и отправляет исходные данные и хэш-значение как одно сообщение.The sender computes the hash value for the original data and sends both the original data and hash value as a single message. Получатель повторно вычисляет хэш-значение в полученном сообщении и проверяет, соответствует ли вычисленный код HMAC переданному коду HMAC.The receiver recalculates the hash value on the received message and checks that the computed HMAC matches the transmitted HMAC.

Любое изменение данных или хэш-значения приводит к несовпадению, так как знание секретного ключа требуется для изменения сообщения и воспроизведения правильного хэш-значения.Any change to the data or the hash value results in a mismatch, because knowledge of the secret key is required to change the message and reproduce the correct hash value. Таким образом, если исходные и вычисленные хэш-значения совпадают, сообщение проходит проверку подлинности.Therefore, if the original and computed hash values match, the message is authenticated.

MD5 — это криптографический хэш-алгоритм, разработанный в лабораториях RSA.MD5 is a cryptographic hash algorithm developed at RSA Laboratories. HMACMD5 принимает ключи любого размера и создает хэш-последовательность длиной 128 бит.HMACMD5 accepts keys of any size, and produces a hash sequence that is 128 bits in length.

Из-за конфликта с MD5 корпорация Майкрософт рекомендует использовать SHA256.Due to collision problems with MD5, Microsoft recommends SHA256.

Хэширование Bitcoin SHA-256

Криптовалюты Биткоин же работает на алгоритме SHA-256, некой модификации сырого SHA-2. Только на выходе получается не 5 слов, как в первой версии, а целых 8. Восемь 32-х битных слов образуют хеш-сумму размером 256 бит — отсюда и название алгоритма. SHA—256 это классический алгоритм для криптовалют: на нем построена не только основная криптовалюта — Bitcoin, Но и Соответственно в форках bitcoin таких как Bitcoin Cash, Bitcoin Gold, Bitcoin Diamond. используется этот же алгоритм Помимо этих монет, SHA—256 используется также в: * Steemit; * DigiByte; * PeerCoin; * NameCoin; * TeckCoin; * Ocoin; * Zetacoin; * EmerCoin.И многих других Также алгоритм SHA-256 используется как подпрограмма в криптовалюте Litecoin, а основным алгоритмом для майнинга там является Scrypt.Но эти все монеты темы совсем другой рубрики, поэтому просто продолжим говорить о хешировании. Давайте систематизируем кое-что из уже сказанного.В общем процесс хеширования — это череда математических воздействий которым подвергаются данные произвольной длины для преобразования на выходе в битовую строку фиксированной длины. И Каждый из алгоритмов работает по своему, но хорошая хеш-функция должна обладать следующими свойствами

- Как уже было сказано, функция эта должна уметь приводить любой объем цифровых двоичных данных к числу заданной длины (по сути это сжатие до битовой последовательности заданной длины хитрым способом).

- При этом малейшее изменение (хоть на один бит) входных данных должно приводить к полному изменению хеша., то есть к лавинному эффекту

- Также Хеш функция должна быть стойкой к обратной операции, т.е. вероятность восстановления исходных данных по хешу должна быть весьма низкой, хотя это сильно зависит от задействованных над задачей обратного преобразования вычислительных мощностей

- Еще В идеале хеш функция должна иметь как можно более низкую вероятность возникновения коллизий. Согласитесь, что не круто будет, если из разных массивов данных будут часто получаться одни и те же значения хэша

- Также Хорошая хеш-функция не должна сильно нагружать железо при своем исполнении. От этого сильно зависит скорость работы системы на ней построенной. И хеш функций много и всегда имеется компромисс между скоростью работы и качеством получаемого результата.

- И еще очень желательно, чтобы Алгоритм работы функции должен быть открытым, чтобы любой желающий мог бы оценить ее криптостойкость, т.е. вероятность восстановления начальных данных по выдаваемому хешу.

Все это обязательные условия хорошей хеш функции и Хеширование очень важно для работы блокчейна. Как вы возможно знаете, все, что записано в блокчейне, уже никак нельзя изменить или удалить

А все потому, что данные в блокчейн записываются в виде хеш-суммы всего блока. А хеш-сумма блока рассчитывается с использованием хеш-суммы предыдущего блока, то есть исходная информация блока состоит не только от его содержания, но и в том числе и из хеш суммы предыдущего блока и поэтому Малейшее изменение данных в старом блоке вызовет эффект лавины, и блокчейн просто отбросит блок со странной хеш-суммой. Именно поэтому никто и никогда не смог взломать Биткоин. И именно поэтому советуют подождать шесть подтверждений в сети, чтобы сформировалось шесть и больше блоков, ведь вероятность, что один майнер посчитает шесть и больше блоков ничтожно мала, поэтому чем больше прошло времени и подтверждений после транзакции в сети биткоин, тем надежнее можно считать эту транзакцию. И это все связано с майнингом, который так-же основан на хешировании.

Проблемы надежности MD5

Казалось бы, такая характеристика MD5 должна обеспечивать 100% гарантии неуязвимости и сохранения данных. Но даже этого оказалось мало. В ходе проводимых исследований учеными был выявлен целый ряд прорех и уязвимостей в этом уже распространенном на тот момент алгоритме. Основной причиной слабой защищенности MD5 является относительно легкое нахождение коллизий при шифровании.

Под коллизией понимают возможность получения одинакового результата вычислений хеш-функции при разных входных значениях.

Проще говоря, чем больше вероятность нахождения коллизий, тем надежность используемого алгоритма ниже. Вероятность нахождения коллизий при шифровании более надежными хеш-функциями практически сводится к 0.

То есть большая вероятность расшифровки паролей MD5 является основной причиной отказа от использования этого алгоритма. Многие криптологи (специалисты по шифрованию данных) связывают низкую надежность MD5 с малой длиной получаемого хеш-кода.

Область применения алгоритма хеширования:

- Проверка целостности файлов, полученных через интернет – многие инсталляционные пакеты программ снабжены хеш-кодом. Во время активации приложения его значение сравнивается со значением, расположенным в базе данных разработчика;

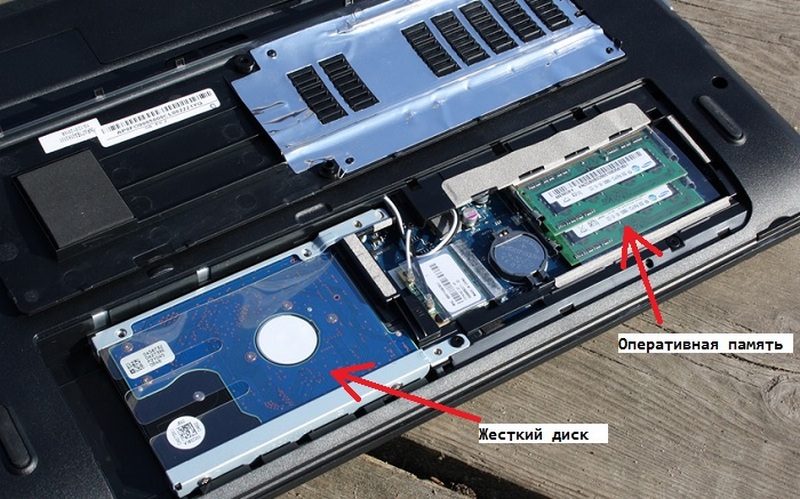

- Поиск в файловой системе продублированных файлов – каждый из файлов снабжен своим хеш-кодом. Специальное приложение сканирует файловую систему компьютера, сравнивая между собой хеши всех элементов. При обнаружении совпадения утилита оповещает об этом пользователя или удаляет дубликат. Одной из подобных программ является Duplifinder:

Для хеширования паролей – в семействе операционных систем UNIX каждый пользователь системы имеет свой уникальный пароль, для защиты которого используется хеширование на основе MD5. Некоторые системы на основе Linux также пользуются этим методом шифрования паролей.

Методы

|

Освобождает все ресурсы, используемые классом HashAlgorithm.Releases all resources used by the HashAlgorithm class. (Унаследовано от HashAlgorithm) |

|

|

Вычисляет хэш-значение для заданного массива байтов.Computes the hash value for the specified byte array. (Унаследовано от HashAlgorithm) |

|

|

Вычисляет хэш-значение для заданной области заданного массива байтов.Computes the hash value for the specified region of the specified byte array. (Унаследовано от HashAlgorithm) |

|

|

Вычисляет хэш-значение для заданного объекта Stream.Computes the hash value for the specified Stream object. (Унаследовано от HashAlgorithm) |

|

|

Асинхронно вычисляет хэш-значение для заданного объекта Stream.Asynchronously computes the hash value for the specified Stream object. (Унаследовано от HashAlgorithm) |

|

|

Освобождает все ресурсы, используемые текущим экземпляром класса HashAlgorithm.Releases all resources used by the current instance of the HashAlgorithm class. (Унаследовано от HashAlgorithm) |

|

|

Освобождает неуправляемые ресурсы, используемые объектом HMACMD5, а при необходимости освобождает также управляемые ресурсы.Releases the unmanaged resources used by the HMACMD5 and optionally releases the managed resources. |

|

|

Освобождает неуправляемые ресурсы, используемые объектом HMAC, и, если допускается изменение ключа, опционально освобождает управляемые ресурсы.Releases the unmanaged resources used by the HMAC class when a key change is legitimate and optionally releases the managed resources. (Унаследовано от HMAC) |

|

|

Определяет, равен ли указанный объект текущему объекту.Determines whether the specified object is equal to the current object. (Унаследовано от Object) |

|

|

Служит хэш-функцией по умолчанию.Serves as the default hash function. (Унаследовано от Object) |

|

|

Возвращает объект Type для текущего экземпляра.Gets the Type of the current instance. (Унаследовано от Object) |

|

|

Передает данные из объекта в HMAC-алгоритм для вычисления HMAC.Routes data written to the object into the HMAC algorithm for computing the HMAC. |

|

|

Если переопределено в производном классе, передает данные, записанные в объект, в HMAC-алгоритм для вычисления значения HMAC.When overridden in a derived class, routes data written to the object into the HMAC algorithm for computing the HMAC value. (Унаследовано от HMAC) |

|

|

Передает данные из объекта в HMAC-алгоритм для вычисления HMAC.Routes data written to the object into the HMAC algorithm for computing the HMAC. |

|

|

Передает данные из объекта в HMAC-алгоритм для вычисления HMAC.Routes data written to the object into the HMAC algorithm for computing the HMAC. (Унаследовано от HMAC) |

|

|

Завершает вычисление HMAC после обработки последних данных алгоритмом.Finalizes the HMAC computation after the last data is processed by the algorithm. |

|

|

Если переопределено в производном классе, завершает вычисление HMAC после обработки последних данных алгоритмом.When overridden in a derived class, finalizes the HMAC computation after the last data is processed by the algorithm. (Унаследовано от HMAC) |

|

|

Сбрасывает хэш-алгоритм в исходное состояние.Resets the hash algorithm to its initial state. |

|

|

Инициализирует новый экземпляр реализации по умолчанию класса HMAC.Initializes an instance of the default implementation of HMAC. (Унаследовано от HMAC) |

|

|

Создает неполную копию текущего объекта Object.Creates a shallow copy of the current Object. (Унаследовано от Object) |

|

|

Возвращает строку, представляющую текущий объект.Returns a string that represents the current object. (Унаследовано от Object) |

|

|

Вычисляет хэш-значение для заданной области входного массива байтов и копирует указанную область входного массива байтов в заданную область выходного массива байтов.Computes the hash value for the specified region of the input byte array and copies the specified region of the input byte array to the specified region of the output byte array. (Унаследовано от HashAlgorithm) |

|

|

Вычисляет хэш-значение для заданной области заданного массива байтов.Computes the hash value for the specified region of the specified byte array. (Унаследовано от HashAlgorithm) |

|

|

Пытается вычислить хэш-значение для заданного массива байтов.Attempts to compute the hash value for the specified byte array. (Унаследовано от HashAlgorithm) |

|

|

Пытается завершить вычисление HMAC после обработки последних данных алгоритмом HMAC.Attempts to finalize the HMAC computation after the last data is processed by the HMAC algorithm. |

|

|

Пытается завершить вычисление HMAC после обработки последних данных алгоритмом HMAC.Attempts to finalize the HMAC computation after the last data is processed by the HMAC algorithm. (Унаследовано от HMAC) |

Примечания[править | править код]

- R. Rivest. (апрель 1992) The MD5 Message-Digest Algorithm (русск.). Проверено 19 ноября 2008.

- PasswordsPro. InsidePro Software. — Программа для восстановления паролей к хешам различных типов. Проверено 19 ноября 2008.

- CERIAS — Security Archive. Center for Education and Research in Information Assurance and Security (июнь 2000). Проверено 19 ноября 2008.

- Xiaoyun Wang, Dengguo Feng, Xuejia Lai, Hongbo Yu. (17 августа 2004) Collisions for Hash Functions MD4, MD5, HAVAL-128 and RIPEMD (англ.). Проверено 19 ноября 2008.

- Philip Hawkes, Michael Paddon, Gregory G. Rose. (13 октября 2004) Musings on the Wang et al. MD5 Collision (англ.). Проверено 19 ноября 2008.

- Vlastimil Klima. (17 апреля 2006) Tunnels in Hash Functions: MD5 Collisions Within a Minute (англ.). Проверено 19 ноября 2008.

- Vlastimil Klima. MD5 collisions (англ.). Проверено 19 ноября 2008.

- Bill Swingle. (2006) Руководство FreeBSD (DES, MD5 и шифрование). Проверено 20 ноября 2008.

- An Online MD5 Hash Database. Проверено 20 ноября 2008.