Как перейти на https за 12 часов и сохранить трафик

Содержание:

- Как правильно подготовиться к переносу сайта

- Чем отличается HTTPS от HTTP

- Clouds

- Какой SSL-сертификат выбрать для сайта? Объясняем простыми словами

- Преимущества перехода на HTTPS с точки зрения SEO

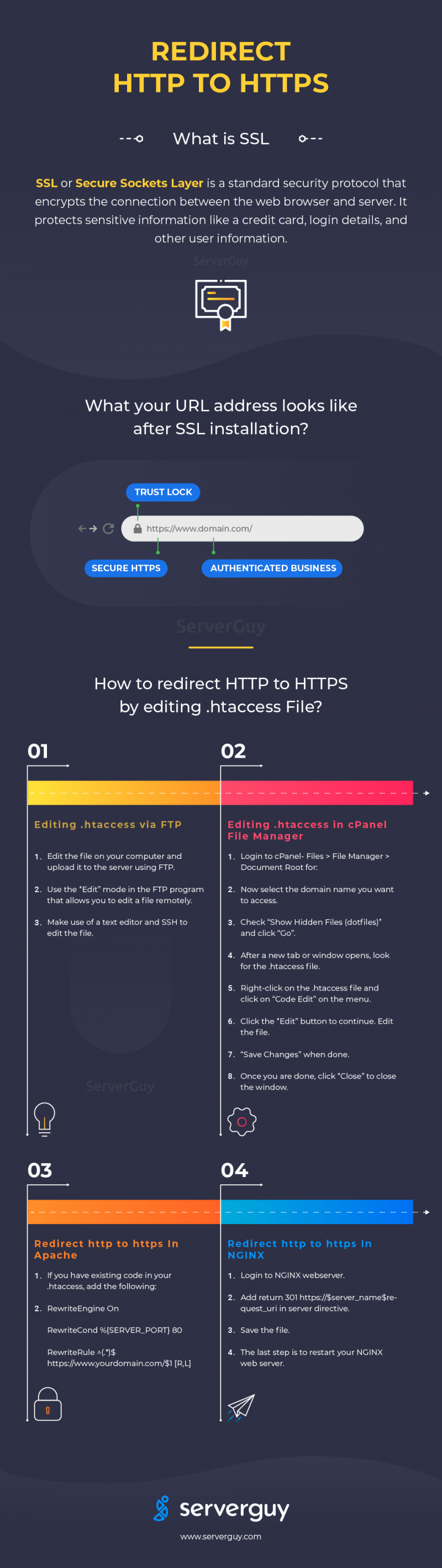

- Что такое HTTPS?

- История развития

- Google вводит протокол HTTPS, что делать сайтам с протоколом HTTP

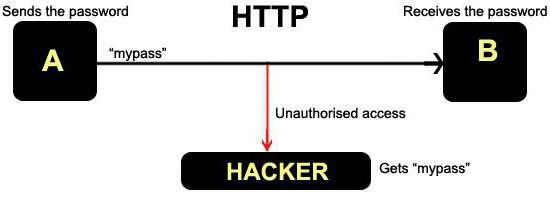

- Чем отличаются протоколы — разница в безопасности

- Как перевести сайт на HTTPS протокол

- Основные преимущества и недостатки HTTPS

- Чем отличается HTTP и HTTPS

- Что дает HTTPS в поиске Яндекс и Google

- Основные ошибки при переходе

Как правильно подготовиться к переносу сайта

Во-первых: сделайте бекап, будьте ж вы людьми, всегда вам говорю.

https://youtube.com/watch?v=RU-Z9Oh7kdc

Бекап — всему голова. С ним будете увереннее. Как настоящий альфа самец будете переносить сайт на https.

Потом подумайте, что у вас — Вордпресс или другая система управления сайтом. Посмотрите видосы, как переносить конкретно вашу систему на https, когда купите и поставите SSL-сертификат. Короче, подойдите во всеоружии. Быть может, имеет смысл сменить все ссылки в ссылочной структуре сайта на относительные. Может быть, надо посмотреть, откуда подгружаются медиафайлы — может, они запрашиваются по протоколу http.

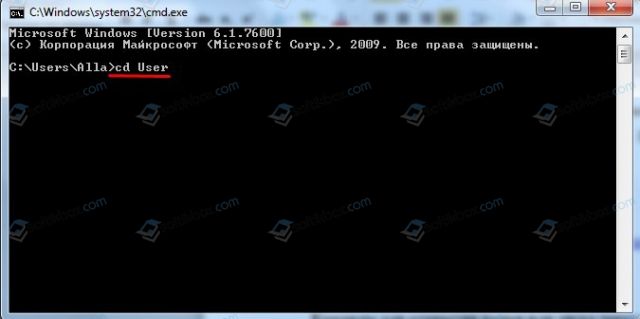

Как перевести сайт на https

Весь переезд на https можно разделить на шесть этапов.

- Подготовка;

- Установка SSL-сертификата;

- Настройка сайта/смена его ссылок с http на https;

- Настройка 301 редиректа;

- Уведомление поисковых систем о переезде;

- Через какое-то время — удаление из индекса поисковых систем старых страниц на http, если таковые остались.

Когда будете уже с бекапом, и морально готовыми к переносу, приобретайте и/или подключайте SSL-сертификат через хостинг.

Когда сертификат будет подключен, вы либо в настройках своей CMS меняете адрес сайта на https, либо меняете все ссылки с http на https в коде (умоляю, доверьте это дело программисту, не ведите себя как пошляки).

Затем прописываете редирект (позже в статье будет указано, какие коды и куда вписывать). И проверяйте, все ли корректно работает:

- Открывается ли сайт по адресу с https;

- Перебрасывает ли вас на https страницы со страниц с http;

- Указаны ли в коде сайта ссылки с https.

Ну а после этого, если все точно работает хорошо и вы семь раз отмерили, пора один раз отрезать — уведомить поисковики, что мы окончательно перешли на https. Тут я бы сделал следующие шаги:

- Прописал бы ссылки с https в файле robots.txt, особенно это касается директивы Host и сайтмапа;

- Зашел бы в панели вебмастера Яндекса и Гугла и добавил бы туда версию с https;

- После этого там же настроил бы новое основное зеркало;

- Можно еще попробовать «скормить» как можно больше страниц инструментам «Переобход страниц» и «Просмотреть как Googlebot».

Ну и, наконец, придется проверить и другие нюансы, такие как настройка региона и путь к файлу Sitemap.

Какие могут быть проблемы при переходе

Ну, ТиЦ потеряете скорее всего. Ссылки, стоявшие на вас, будут из-за редиректа передавать не весь вес. Некоторые плагины могут отказаться работать на https. Некоторые способы монетизации — тоже. А главное — если что-то сделано не так, ваш сайт может вылететь из индекса. Даже если все сделано правильно — первое время в выдаче могут быть дубли страниц (одна страница с http и вторая такая же с https). И их нужно будет удалять с помощью соответствующего инструмента в панелях Яндекс Вебмастера и Гугл Вебмастера.

Чем отличается HTTPS от HTTP

Чтобы разобраться этой теме, придется сделать ряд терминологических расшифровок и даже сделать небольшой экскурс в историю становления и развития всемирной сети интернет.

Чтобы не упустить нить мысли, рекомендуем прочитать все пункты внимательно, не перескакивая, иначе будет нарушена логика.

- Еще в далеком 1994-ом году разработчики компании Netscape Communications позаботились созданием безопасной среды коммуникаций для пользователя браузера Netscape Navigator и придумали защищенный протокол обмена данными HTTPS при помощи криптографического протокола SSL.

- К сожалению, в результате «Войны браузеров» поистине замечательный веб-обозреватель, во многом опередивший время, был повержен могуществом маркетологов корпорации Microsoft. В результате чего компания Netscape обанкротилась, а браузер Netscape Navigator перестал обновляться.

- Наступила эра глобализма браузера Internet Explorer.

- Hyper Text Transfer Protocol переводится как «трансферный протокол гипертекста» или «протокол трансфера внутри гипертекста». Говоря простыми словами – протокол передачи данных между гипертекстовыми документами.

- В данном контексте под протоколом следует понимать некий набор правил функционирования сетевого интерфейса.

- Под интерфейсом помается некая аппаратно-программная прослойка между функциональными единицами всемирной сети.

- SSL – Secure Sockets Layer переводится как «слой защищенных сокетов». Речь идет о алгоритме передачи данных между сетевыми интерфейсами, основанном на криптографическом шифровании.

- Правила обмена данными шифруются криптографическим образом для обеспечения невозможности третьих сторон получить доступ к передаваемым данным.

Если бы в свое время компания Netscape Communications не пала жертвой Войны Браузеров, мы бы имели безопасный протокол HTTPS внедренным уже двадцать лет назад.

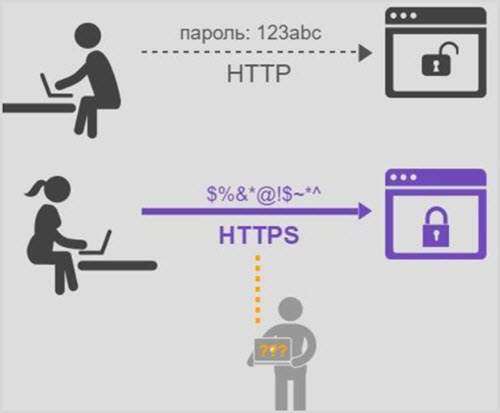

Не углубляясь в тонкости искусства программирования, защищенный протокол передачи данных HTTPS – это самый обычный открытый протокол HTTP, но, правила и данные в этом случае шифруются посредством сертификации SSL.

HTTPS – способ обмена данными на базе открытого протокола HTTP интегрированного в слои криптографического протокола SSL.

В результате этого блокируется несанкционированный доступ к транслируемой информации.

HTTPS – это не есть какой-то новый или отдельный протокол.

Это HTTP, в котором защищенность от внешнего считывания достигается за счет передачи данных по шифрованным каналам или слоям криптографического протокола SSL.

Применение

HTTPS используется для обеспечения конфиденциальности в процессе обмена данными между документами или клиентами сети гипертекстовых документов.

Изначально защищенный протокол разрабатывался конкретно для защиты персональных данных пользователей веб-браузеров. В общем плане может использоваться для шифрования любых сетевых трансферов по глобальной или локальной сети.

В практическом смысле применение HTTPS целесообразно только в случаях, когда между субъектами обмена передаются сведения, которые не должны стать публичным достоянием.

К примеру, нет смысла тратить деньги на обеспечения шифрования общедоступной информации, которую можно свободно найти на каждом сайте в интернете.

Для каких интернет-проектов протокол HTTPS необходим?

Для проектов, в процессе функционирования которых по сети проходят персональные или коммерческие данные пользователей.

Информационно-тематическому блогу, автор которого занимается исключительно размещением статей для публичного чтения, шифрованный протокол HTTPS не обязателен.

Вспомним историю, компания Netscape Communications создавала HTTPS для защиты конфиденциальности пользователей своего браузера Netscape Navigator.

Clouds

Возвращаясь к нашим баранам, что мы можем сделать в данном случае? Ведь для атаки нам необходимо задержать пользователя (в данном случае бота) на странице. Что ж, для этого мы можем использовать на странице изображение, имеющее Content-Length на единицу больше, чем оно есть на самом деле. Как результат, бот будет думать, что картинка ещё не прогрузилась и задержится на нашей странице, а далее, мы применяем нашу стандартную технику DNS rebinding.

В итоге, так как запросы мы будем слать от доверенного лица, мы можем творить множество веселых вещей. Например:

- сканировать внутреннюю сеть

- авторизовываться во внутренних сервисах (теоретически)

- красть данные авторизации других сервисов и т.д.

Вернемся непосредственно к Amazon. AWS EC2 имеет такой функционал, как Instance Metadata Service. Она позволяет любой EC2 сущности использовать REST API, находящийся по адресу 169.254.169.254, раскрывающий информацию об инстансе.

Например, вот небольшой список подобных сервисов у различных облаков:

- AWS http://169.254.169.254/latest/user-data

- Google Cloud http://169.254.169.254/computeMetadata/v1/

- Digital Ocean http://169.254.169.254/metadata/v1.json

- OpenStack/RackSpace http://169.254.169.254/openstack

- Azure http://169.254.169.254/metadata/instance

- Oracle Cloud http://169.254.169.254/opc/v1/instance/

Теперь давайте рассмотрим кейс, в котором мы побалуемся с AWS.

Для начала пусть бот сделает запрос к API:

В ответе мы можем получить конфиденциальную информацию, например, креды в скрипте, который запускается при старте машины:

Далее мы можем вытащить имя ноды, с которой будем дальше работать:

Далее мы сделаем следующее обращение по уже известному имени и – бинго!

Мы получили различную информацию о пользователе, такую как AccessKeyId, SecretAccessKey, Token и т.д.

Получив эти данные, мы можем использовать их для авторизации через консольный клиент:

Общий итог:

Давайте выделим общие слабые точки, которые мы заметили при эксплуатации атаки типа DNS rebinding:

- API без аутентификации

- Локальные сервисы без аутентификации

- Игнорирование Host параметра к запросе

- Использование http вместо https

Таким образом, несмотря на различные доводы со стороны экспертов в области практической информационной безопасности, атака данного типа рождается заново в эпоху IoT, облачных сервисов, криптовалют и так далее, даже несмотря на необходимость задержки клиента на стороне злоумышленника, ведь в мире онлайн-кинотеатров, видеохостингов и прочих сервисов, предоставляющих контент пользователю, сделать это не составляет особого труда. Поэтому будьте бдительны при путешествии в онлайн-мире, при покупке очередного умного помощника, ну и при разработке, естественно.

Источники:

- https://medium.com/@brannondorsey/attacking-private-networks-from-the-internet-with-dns-rebinding-ea7098a2d325

- https://blog.hacker.af/how-your-ethereum-can-be-stolen-using-dns-rebinding

- https://medium.com/coinmonks/the-call-is-coming-from-inside-the-house-dns-rebinding-in-eosio-keosd-wallet-e11deae05974

- https://github.com/transmission/transmission/pull/468

- https://labs.mwrinfosecurity.com/advisories/minikube-rce/

- http://benmmurphy.github.io/blog/2016/07/11/rails-webconsole-dns-rebinding/

- https://labs.mwrinfosecurity.com/blog/from-http-referer-to-aws-security-credentials/

Какой SSL-сертификат выбрать для сайта? Объясняем простыми словами

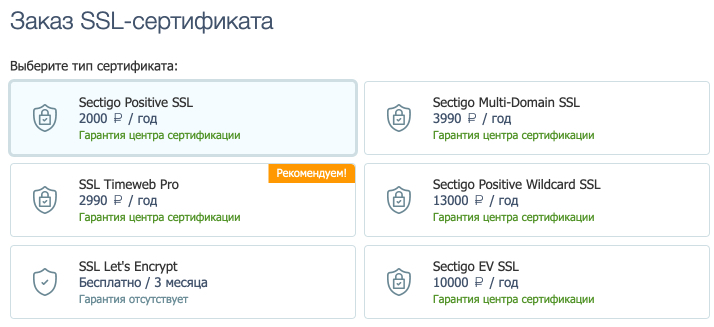

SSL-сертификаты выдают специальные удостоверяющие центры. В зависимости от типа сертификата они проверяют разные данные у владельца сайта и выдают сертификат, подтверждающий определенную информацию.

Выделяют следующие типы SSL-сертификатов:

- Самый простой сертификат — DV (Domain Validation). Он подтверждает только домен сайта. В этом случае сертификат показывает, что пользователь обменивается зашифрованными данными с определенным сайтом, но кому принадлежит проект — неизвестно. DV сертификат можно получить бесплатно. Об этом подробно расскажем ниже.

- Второй уровень сертификатов — OV (Organization Validation). Здесь проверяется не только домен, но и его владелец. Пользователь, зайдя на сайт, может посмотреть в информации о сертификате, кому принадлежит ресурс (какой компании или частному лицу). Доверия к таким сайтам больше.

- Третий уровень — EV (Extended Validation). Такие SSL-сертификаты подтверждают не только домен и владельца сайта, но и регистрационные данные компании. При заходе на сайт, имеющий сертификат EV, строка браузера окрашивается в зеленый цвет. Установка EV SSL рекомендуется для банков, финансовых организаций, компаний, работающих с чувствительными персональными данными.

Как правило, сертификат привязывается к определенному домену или субдомену. Если на вашем сайте много субдоменов, то можно купить Wildcard сертификат. Он может работать для всех субдоменов в рамках одного домена.

Также есть SAN сертификаты. Они могут работать для разных доменов, находящихся на одном сервере и также позволяют экономить деньги при наличии у компании большого числа сайтов.

SSL-сертификаты c поддержкой IDN — это тип сертификатов, которые поддерживают интернациональные доменные имена, например, русскоязычные (в зоне .рф). Если у вас такой домен, то нужно покупать сертификат с поддержкой IDN.

Бесплатные и платные виды SSL-сертификатов, их плюсы и минусы:

Сертификаты SSL выдаются специальными центрами сертификации по всему миру. Наиболее известные из них: Symantec, Trustwave, Comodo, eKey, Tensor. Отличие между ними: в цене услуги и количестве браузеров, в которых установлен корневой сертификат центра. Если в браузере нет корневого сертификата данного центра, то он будет выдавать ошибку при заходе на сайт.

Ошибка может выдаваться браузером и в других случаях:

- Устарел корневой сертификат.

- Отсутствие корневого сертификата в файле на сервере.

- Ошибка обновления сертификата.

Ради интереса вы можете посмотреть все корневые сертификаты, установленные в вашем браузере. Для этого зайдите в настройки браузера, найдите там раздел “Управление сертификатами” и посмотрите “Доверенные центры сертификации”.

Преимущества перехода на HTTPS с точки зрения SEO

Очевидно, что протокол HTTPS обеспечивает безопасность данных, а потому он поможет вам сохранить благосклонность и расположение Google. Есть и дополнительные преимущества с точки зрения оптимизации сайта.

1. Повышение позиций в выдаче.

Тут все очевидно. Как уже упоминалось, Google подтвердил, что учитывает использование протокола HTTPS при ранжировании, пусть пока и в незначительной степени. Конечно, трудно выделить роль именно этого сигнала, однако следует иметь в виду сам факт. Кроме того, вес этого сигнала имеет все шансы повыситься в будущем.

2. Реферальные данные.

Когда пользователь приходит на сайт, использующий протокол HTTPS, защищенные реферальные данные сохраняются. Если же трафик идет через сайт, использующий HTTP, данные теряются, такой трафик показывается как прямой.

3. Безопасность и конфиденциальность.

Протокол HTTPS повышает безопасность, а это может положительно отразиться и на результатах вашей SEO-деятельности. Протокол HTTPS:

- подтверждает, что данный сайт именно тот адресат, с которым должен общаться сервер;

- предотвращает вмешательство третьих лиц;

- повышает безопасность вашего сайта для посетителей;

- шифрует все коммуникации, включая URL, что позволяет защитить личную информацию, например, историю просмотров в браузере или номера кредитных карт.

Возможные проблемы при переходе на HTTPS

C точки зрения SEO переход с HTTP на HTTPS абсолютно безопасен. Тем не менее, нужно совершить несколько важных действий, чтобы объем вашего трафика не пострадал.

Обязательно сообщите Google о том, что вы перешли с HTTP на протокол HTTPS.

Google предлагает воспользоваться следующими рекомендациями при переходе на HTTPS:

- Выберите подходящий вам тип сертификата безопасности: одиночный, мультидоменный или wildcard-сертификат (сертификат-шаблон для защищенного источника с несколькими динамическими субдоменами).

- Используйте сертификаты с 2048-битными ключами.

- Используйте относительные URL-адреса для ресурсов, находящихся на одном защищенном домене.

- Используйте относительные URL без указания протокола для всех остальных доменов.

- Не закрывайте от индексации HTTPS-страницы в файле robots.txt.

- По возможности разрешайте поисковым роботам индексирование страниц. Старайтесь не использовать noindex в метатеге «robots».

- Google обновил Google Webmaster Tools для более удобной работы с сайтами, использующими протокол HTTPS.

- Внимательно отслеживайте переход сайта с HTTP на HTTPS в программах аналитики и в Google Webmaster Tools.

Приведем краткий список последовательности шагов, чтобы в общих чертах обрисовать процесс:

- Создайте запрос на получение сертификата (CSR).

- Выберите серверное ПО, используемое для генерации запроса CSR.

- Выберите алгоритм хэширования.

- Выберите срок действия сертификата.

Примечание: Вы сможете использовать этот сертификат для неограниченного количества серверов. Предпочтительнее работать с компанией, которая устанавливает SSL-соединения, поскольку все это генерируется автоматически сразу после ввода информации.

С подробной инструкцией по переходу на HTTPS вы можете ознакомиться в нашей статья «HTTP vs HTTPS. Как перейти на HTTPS без последствий?».

Что такое HTTPS?

Как пишет Google в своем руководстве по переходу на HTTPS:

HTTPS (Hypertext Transport Protocol Secure) – это сетевой протокол, который обеспечивающий безопасность и конфиденциальность при обмене данными между сайтом и устройством пользователя. Например, он позволяет защитить данные, которые клиент указывает в веб-форме, чтобы подписаться на обновления или совершить покупку. Каждый пользователь надеется, что такая информация не попадет в руки мошенников. Чтобы защитить ее, перейдите на протокол HTTPS.

Интернет-энциклопедия Wikipedia отмечает, что HTTPS — это расширение протокола HTTP, поддерживающее шифрование. Данные, передаваемые по протоколу HTTPS, «упаковываются» в криптографический протокол SSL или TLS. В отличие от HTTP, для HTTPS по умолчанию используется TCP-порт 443.

Протокол был разработан компанией Netscape Communications для браузера Netscape Navigator в 1994 году. HTTPS широко используется в мире веб и поддерживается всеми популярными браузерами.

Это обычный HTTP, работающий через шифрованные транспортные механизмы SSL и TLS. Он обеспечивает защиту от атак, основанных на прослушивании сетевого соединения, при условии, что будут использоваться шифрующие средства и сертификат сервера проверен и ему доверяют.

На веб-страницах, использующих HTTPS используется три основных уровня защиты:

- Шифрование передаваемых данных во избежание их перехвата. Благодаря этому злоумышленники не смогут узнать, какой информацией обмениваются посетители сайта, а также отследить их действия на других страницах или получить доступ к личным данным.

- Сохранность данных. Любое изменение или искажение передаваемых данных будет зафиксировано независимо от того, было оно сделано намеренно или нет.

- Аутентификация гарантирует, что посетители попадут именно на тот сайт, который им нужен, и защищает от атак с перехватом. Пользователи больше доверяют таким сайтам, а это открывает дополнительные возможности для вашего бизнеса.

Установка SSL сертификата и переход на HTTPS является одним из способов обхода блокировки со стороны тупоголовых чинуш из Роскомнадзора

История развития

Изначально защищенное соединение HTTPS использовалось исключительно для защиты ценной информации (номера карточек, пароли к ним). Был распространён протокол первоначально лишь при взаимодействии с банковскими сайтами или онлайн-магазинами. Поэтому о HTTPS (что такое он собой представляет) знали только пользователи этих сервисов. Затем начали подключаться поисковики и социальные сети, а за ними подтянулись и другие сайты. Сначала шифровались исключительно логины и пароли, но сейчас шифрованию поддаётся вся информация, передаваемая между сервером и компьютером. Сейчас, прежде чем начнётся обмен данными с пользователем, должно сначала установиться соединение HTTPS, а потом уже пересылаются пакеты данных с информацией.

Google вводит протокол HTTPS, что делать сайтам с протоколом HTTP

Изменением алгоритмов поисковых систем сегодня никого не удивишь, многие показатели стремительно меняются. То, что работало еще год на пользу блоггеров, сегодня работает против них.

Изменением алгоритмов поисковых систем сегодня никого не удивишь, многие показатели стремительно меняются. То, что работало еще год на пользу блоггеров, сегодня работает против них.

Например, не так давно мы выделяли ключевые слова в статьях, и это было хорошо, такие статьи лучше оценивались поисковыми системами – сегодня этот прием работает в обратном порядке. По некоторой информации за выделение ключевых слов в статьях, можно попасть и под фильтр Google. О вредности выделения ключевых слов писалось в моей статье «Как написать статью для сайта«.

Сейчас витает еще одна проблема. Например, мне Google webmaster шлёт письма и спрашивает, когда я адаптирую свой блог под мобильную версию? Если этого не сделать, то Google будет пессимизировать мой блог.

Настолько я знаю, таких блогов (не приспособленных к мобильной версии), миллионы. Только успевай на подобные изменения реагировать, тратить время и деньги. Собрался в апреле адаптировать свой блог под мобильную версию, но тут новая информация.

По информации «Прожектора Rookee» в 2015году, Гугл начнет отмечать сайты, как небезопасные, которые работают по протоколу HTTP. Гугл теперь хочет, чтобы сайты (блоги) работали по защищенному протоколу HTTPS. Вы знаете, что подавляющее количество сайтов пока работает по HTTP протоколу. И если это произойдет, то это будет серьёзным ударом по большинству блогов.

Итак, немного информации из Википедии. Протокол HTTPS на английском языке расшифровывается, как HyperText Transfer Protocol Secure является просто расширением обычного протокола HTTP, но на конце добавлено слово secure, что означает надёжный безопасный. Вот в этом слове то все и дело.

Так как протокол HTTPS является более безопасным, данные передаваемые через него будут защищены с помощью специального шифрования. Раньше протокол HTTPS использовали только для шифрования платежных транзакций и электронной переписки, защиты персональных данных и подтверждения подлинности страниц. Я не специалист в этой области, поэтому излагаю так, как понимаю данный вопрос.

Я просто представил, какая работа может получиться на блоге. Ведь если изменить ссылки, а они изменятся, то все статьи будут по новой индексироваться, а это значит, что без потерь не обойтись.

По информации «Прожектора Rookee», Google уже начал ранжировать сайты и учитывать наличие протокола HTTPS, правда, пока всего 1% от всех поисковых запросов. Настолько серьёзно это будет касаться нас обычных блоггеров трудно сказать. Кстати, переход на протокол HTTPS похоже будет платным, вот где денег можно собрать!

В данной статье я поделился той информацией, которую вчера только получил, возможно, Вам уважаемые читатели это пригодится. Удачи Вам.

Просмотров: 962

Чем отличаются протоколы — разница в безопасности

Буквы HTTP в начале адресной строки означают, что клиент и сервер обмениваются данными по прикладному протоколу – hypertext transfer protocol. Это стандартный протокол для обмена любыми данными в Интернете. Внешне аббревиатура HTTP ничем не выделяется – она такого же черного цвета, что и остальная часть адресной строки. Либо незащищенный протокол вообще не указывается в адресной строке браузера.

Если в адресной строке вместо черной надписи HTTPS появилась зеленая HTTPS, значит, данные передаются по тому же HTTP протоколу, но с дополнительной надстройкой, обеспечивающей криптографическую защиту (отсюда и буква «s», означающая «security», т.е. безопасность). Передаваемые данные шифруются с помощью протоколов SSL и TLS, которые невозможно расшифровать без ключа. Узнать защищенное соединение просто – помимо зеленого цвета букв, в адресной строке появляется изображение закрытого замка и надпись «Надежный».

Протокол HTTPS используется для защиты передаваемых через Интернет конфиденциальных данных и финансовой информации – например, для защиты банковских операций онлайн-магазина, регистрационных данных в соцсетях или информации о счетах пользователей системы онлайн банкинга.

Есть и техническое отличие – HTTP обычно использует порт соединения 80, тогда как HTTPS – порт 443. При необходимости системный администратор может указать другой порт, но они всегда будут разными для HTTP и HTTPS протоколов.

Как перевести сайт на HTTPS протокол

Грамотный перевод веб-ресурса на защищенный протокол обеспечивается

тремя факторами:

- Сайт нормально отображается на устройствах

пользователей. - Зеркало ресурса хорошо индексируется поисковыми

роботами. - Сохраняется или даже увеличивается трафик из

поисковых систем и других источников.

Чтобы перейти на HTTPS, для начала нужно купить или воспользоваться бесплатным сертификатом. Важные нюансы выбора сертификата:

- Лучше останавливать выбор на надежных и новейших методах шифрования. Вам нужны 2048-разрядные ключи, но никак не SHA-1.

- Дешевые сертификаты зачастую работают только с одним зеркалом ресурса. Вам необходимо уточнить, по какому URL требуется доступность сайта.

- Если сайт находится в доменной зоне .рф или прочих зонах, прописанных кириллицей. В таких случаях нужно покупать сертификат Internationalized Domain Names.

- Когда на защищенный протокол необходимо перевести несколько поддоменов, не стоит приобретать сертификат для каждого адреса. Есть отличное решение – недорогие или бесплатные WildCard, распространяющиеся на все поддомены.

- Вам нужна Multi-Domain услуга. Это в том случае, если у вас есть организация с изобилием доменных имен в различных зонах.

Одной из самых надежных компаний на рынке является Symantec, владеющая популярнейшими сертификационными центрами: Geotrust, Thawte и Verisign.

Также сертификаты делятся по способу проверки домена:

-

DV-проверка. Самый

бюджетный вариант, идеально подойдет для небольших ресурсов и частных лиц.

Процедура получения сертификата занимает не более 5 минут. В адресной строке браузера

напротив домена сайта, имеющего данный сертификат, отображается зеленый замок. -

OV. Организация, выдающая

сертификаты, тщательно анализирует компанию на протяжении недели, чтобы понять,

действительно ли она существует. Затем выдается электронная подпись, которая

значительно увеличивает доверие к компании. В адресной строке тоже отображается

замок зеленого цвета. -

EV. Это расширенная

проверка, продолжающаяся около двух недель. Сертификат считается престижным, а

чтобы его получить, нужно не только хорошо заплатить, но и пройти сложную

проверку всех документов, регулирующих деятельность компании и подтверждающих ее

легальность. После выдачи сертификата в адресной строке браузера отображается зеленый

замок с названием фирмы – это своеобразная печать доверия.

Некоторые хостинги имеют уже облегченный вариант получения сертификата. Вы можете приобрести сертификат прямо в их панели, и там же все автоматически настроить.

Если у вас информационный сайт, то подойдет бесплатный Let’s Encrypt. Если у вас коммерческий сайт и на нем будут проходить платежи, то необходимо покупать, уже что то посерьезнее, например Comodo. У нас есть статья, где мы сравниваем Let’s Encrypt и Comodo.

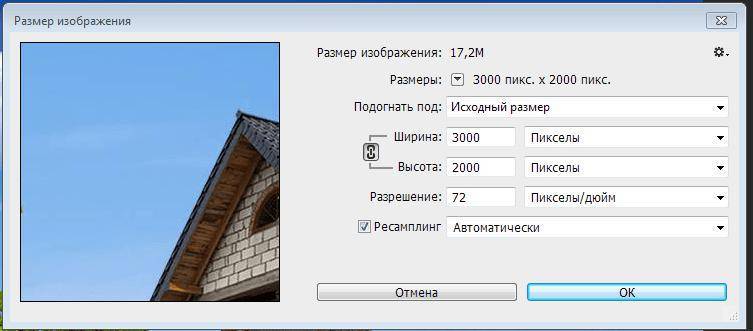

Получив сертификат, рано расслабляться. Чтобы в дальнейшем не потерять трафик и конверсию, нужно проверить корректность работы сайта:

- Убедитесь, что все ссылки ресурса ведут на HTTPS-страницы. Стоит проверить все линки, даже в XML-карте домена, стилях, шаблонах и так далее. Не забудьте и про настройки, сделанные в HTTP-версии – их все тоже следует перевести на новый протокол, например, ссылки в файле Google Disavow Tool.

- Посмотрите, весь ли контент указывает на HTTPS. Это касается не только подгружаемого текста, но и видео-, аудиофайлов, скриптов и прочих медиафайлов.

- Проверьте, как сайт отображается для пользователей. Бывает так, что после перехода на HTTPS-версию страницы загружаются некорректно.

- Добавьте домен, поддерживающий HTTPS протокол, в Яндекс.Вебмастер и Google Search Console. В панели вебмастера нужно указать и старую, и новую версии.

- В вебмастерских панелях настройте поддержку защищенного протокола. Проследите с помощью Яндекс Метрики и Google Analytics, чтобы трафик целиком перешел на HTTPS.

- Настройте отработку 301-редиректов на основной вариант написания домена со всех второстепенных. Переадресацию редиректов выполнить в один шаг, они должны выдавать 301-й код, а основное зеркало – код 200.

Основные преимущества и недостатки HTTPS

Помимо собственно защиты данных, HTTPS выполняет дополнительную задачу – увеличивает приток посетителей на сайт. Еще в 2014 г. компания Google объявила, что будет повышать выдачу в поисковике сайтов, использующих https, и многие сайты купили цифровой сертификат для шифрования информации. К сожалению, из-за разницы в принципах работы поисковых систем Яндекс и Гугл при замене HTTP на HTTPS у некоторых ресурсов наблюдалась просадка позиций из-за некорректно выполненного переноса.

Тем не менее, согласно статистике, пользователи больше доверяют сайтам с HTTPS и предпочитают совершать покупки именно на них.

Приобретение уникального цифрового сертификата увеличит расходы на содержание сайта – в среднем на 10-100 долларов в год, в зависимости от типа выбранного сертификата. Также стоит учесть, что на шифрование данных расходуется часть мощности сервера, поэтому сайт с HTTPS может работать несколько медленнее. Для ускорения скорости загрузки сайта стоит оптимизировать изображения и настроить кеширование.

Однако новые клиенты и посетители, который придут на ваш сайт с HTTPS благодаря повышению его позиции при ранжировании, компенсируют эти небольшие неудобства.

Чем отличается HTTP и HTTPS

Рассмотрим детально, чем отличается протокол HTTPS от HTTP.

HTTP — аббревиатура английского словосочетания HyperText Transfer Protocol, в переводе означающего «протокол передачи гипертекста». В этом протоколе используется технология «клиент-сервер» — интернет-пользователь (клиент) отправляет запрос, становясь при этом инициатором соединения. Сервер получает и выполняет данный запрос, а затем отправляет в ответ результат.

Любые переходы на сайты, социальные сети, видеохостинги и прочие проекты строятся на технологии обмена данными между пользователем и сервером, на котором хранится запрашиваемая информация. В HTTP информация передается от клиента к серверу и обратно в незашифрованном виде, чем могут воспользоваться мошенники.

При открытии сайтов с HTTP-протоколом браузер Google Chrome отображает информацию о небезопасном подключении:

Данное сообщение о небезопасности может насторожить пользователей и заставить покинуть сайт с протоколом HTTP, поэтому для любых проектов предпочтительнее

применять HTTPS.В аббревиатуре HTTPS добавляется буква «S» — Secure, обозначающая, что указанный протокол передачи гипертекста безопасный. В HTTPS используется шифрование с помощью криптографических протоколов — SSL и TLS. Фактически этот тот же протокол передачи данных, что и HTTP, но с добавлением надстройки шифрования. При открытии ресурсов с HTTPS в адресной строке Chrome отображается информация о безопасности подключения:

Данные от клиента к серверу и обратно передаются в зашифрованном виде, поэтому даже если хакеры смогут перехватить их, они получат ничего не значащий набор символов. Ключи шифрования хранятся на сервере, для расшифровки используется специальный SSL-сертификат.

Проекты, на которых обязательно использование SSL-сертификата:

Отличия HTTP и HTTPS

- В протоколах используются разные порты: в HTTP применяется порт 80, в HTTPS — 443.

- В HTTPS применяется шифрование данных, которые затем расшифровываются с помощью ключей на сервере.

- HTTPS обеспечивает сохранность данных. Если произойдет какое-то изменение передаваемых сведений, это будет зафиксировано.

- Безопасный протокол гарантирует аутентификацию — попадание пользователей именно на тот ресурс, который необходим, это обеспечивает борьбу с мошенническими вмешательствами.

- Специалисты Google рекомендуют использовать на любых сайтах HTTPS, это положительно на позиции проекта в поисковой выдаче.

- При переходе на сайты с HTTP браузер отображает сообщение о небезопасном подключении.

- На шифрование в HTTPS тратится часть ресурсов сервера, поэтому загрузка сайта может немного замедлиться. Чтобы избежать проблем с долгой загрузкой страниц, стоит настроить кэширование и оптимизировать изображения.

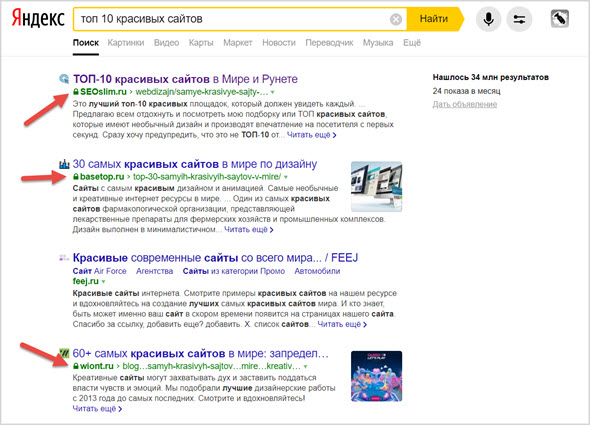

Что дает HTTPS в поиске Яндекс и Google

На скриншоте ниже можно видеть, что на странице результатов поиска Яндекса сайты с безопасным обменом данными и сертификацией SSL отмечены зеленым замочком.

Пользователь может узнать, насколько безопасен ресурс еще до перехода на сайт. Понятно, что сниппеты с замочком имеют более высокую кликабельность и обеспечивают более высокий трафик.

Безопасный обмен пользовательскими данными на сайте – это вопрос репутации бизнеса. Допустим, гражданин решил получить некие финансовые услуги в разрекламированном банке.

У потенциального клиента мгновенно возникает сомнение: «Как это так? Вроде бы солидный, банк, а не удосужились позаботиться о защите клиентов? Может быть это вовсе и не такая респектабельная и надежная финансовая организация, как сама себя позиционирует?»

Не солидно серьезному банку работать по устаревшему проколу HTTP. Может, у вас и сейфы старого образца? Может, у вас кассирами работает неизвестно кто? Такая беззаботность обойдется организации потерей тысяч клиентов, которые хотели, да не решились доверить свои деньги банку, не уделяющему достаточно внимания безопасности клиентов.

Почему корпорация Google решила полностью блокировать загрузку веб-ресурсов без HTTPS в своем фирменном обозревателе Chrome?

Очень просто и логично. Основной рынок для Google – это США. Америка известна тем, что ее граждане по каждому поводу бегут судиться. По числу адвокатов на душу населения США впереди планеты всей.

Вполне вероятно, что Google уже привлекался к судным разбирательствам за то, что американский гражданин или компания, воспользовавшись услугами поиска Гугл, наткнулись на жуликов, потеряли персональные и коммерческие данные, понесли финансовый и репутационный ущерб.

Опытный адвокат сможет выбить из Google миллионы долларов компенсации за моральный и финансовый ущерб.

Вот почему поисковые компании будут вполне жестко требовать от сайтовладельцев обеспечения безопасности и приватности. Ведь речь идет о больших деньгах, которые могу либо заработать, либо потерять Яндекс и Google.

Ну и репутация безопасной поисковой системы – это тоже инвестиция на миллионы долларов.

Требуя от владельцев интернет-проектов внедрения HTTPS Яндекс и Google заботятся о наполнении своего кармана.

Основные ошибки при переходе

Многие владельцы сайтов допускают ошибки при переезде на HTTPS, приведём наиболее распространенные и опасные из них, чтобы можно было избежать их повторения:

-

Настройка 301-редиректа на версию с HTTPS без предварительной смены главного зеркала в Яндексе. Итог: потеря трафика из поисковой системы в срок до 1.5-2 месяцев.

-

Наличие «смешанного контента» на страницах, то есть, когда на HTTPS-версии ряд контента подгружается по HTTP (внешние скрипты и т.д.). Итог: данные страницы помечаются Google Chrome как небезопасные.

-

Не 301-ый код ответа сервера для перенаправления на HTTPS-версию (скажем — 302). Итог: проблемы с передачей накопленных факторов ранжирования в поисковых системах, просадка трафика.

-

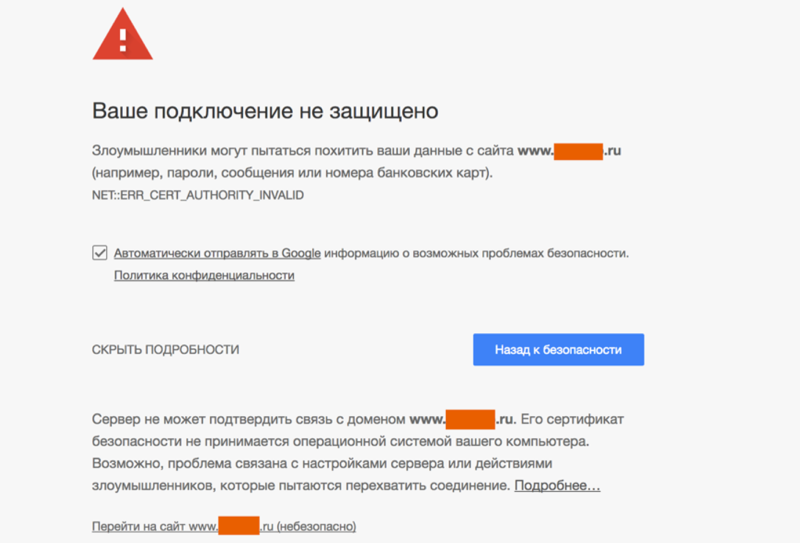

Неверное оформление сертификата (имя домена в SSL не совпадает с тем, что указано в браузерной строке пользователя, неучёт поддоменов сайта при переводе). Итог: проблемы с посещением проекта.

-

Наличие абсолютных ссылок на «старую» HTTP-версию на самом сайте, в XML-карте сайта, прочих источниках, контролируемых владельцами. Итог: незначительные (как правило) проблемы с индексацией.

-

Просроченный SSL-сертификат (не забывайте продлять его, как и хостинг и домен). Итог: проблемы с посещением проекта.

Рис. 6.Ошибка в работе SSL-сертификата и сложности посещения сайта у пользователей. Переход возможен только при проявлении «высокого уровня настойчивости».

Рис. 6.Ошибка в работе SSL-сертификата и сложности посещения сайта у пользователей. Переход возможен только при проявлении «высокого уровня настойчивости».