Что такое active directory, и как установить и настроить базу данных

Содержание:

- Функции и предназначения

- Подключение консоли ADUC к домену из рабочей группы

- Google Ad Exchange VS AdSense

- Преимущества Active Directory

- Как проходили и проходят испытания вакцины?

- Форматы

- Общее

- Роли мастеров операций уровня домена

- Как создать Organizational Unit с помощью консоли ADUC

- Настройка пользовательских ПК

- Просмотр и редактирование атрибутов Active Directory в оснастке ADUC

- Как работают активные директории

- Шаг 2. Контейнер System ManagementStep 2: The System Management container

- Где скачать и как установить

Функции и предназначения

Microsoft Active Directory – (так называемый каталог) пакет средств, позволяющий проводить манипуляции с пользователями и данными сети. Основная цель создания – облегчение работы системных администраторов в обширных сетях.

Каталоги содержат в себе разную информацию, относящуюся к юзерам, группам, устройствам сети, файловым ресурсам — одним словом, объектам. Например, атрибуты пользователя, которые хранятся в каталоге должны быть следующими: адрес, логин, пароль, номер мобильного телефона и т.д. Каталог используется в качестве точки аутентификации, с помощью которой можно узнать нужную информацию о пользователе.

Подключение консоли ADUC к домену из рабочей группы

Как подсоединиться к контроллеру со своего ПК:

вызвать Командную строчку;

- выполнить команду запуска оснастки от имени другого пользователя;

- ввести: «runas / netonly / user:winitpro \ aaivanov mmc»;

- появится окошко «MMC»;

- открыть в окошке «File»;

- выбрать «Add / Remove Snap In»;

- откроется окошко «Add or Remove Snap In»;

- в левом списке «Snap in» этого окошка отыскать «Active Directory Users and Computers»;

- перенести найденный инструмент в правый список «Console Root»;

- после перенесения кликнуть по «Active Directory Users and Computers»;

- появится всплывающее меню;

- выбрать «Change domain»;

- указать название своего домена;

- подключить ADUC к доменному контроллеру.

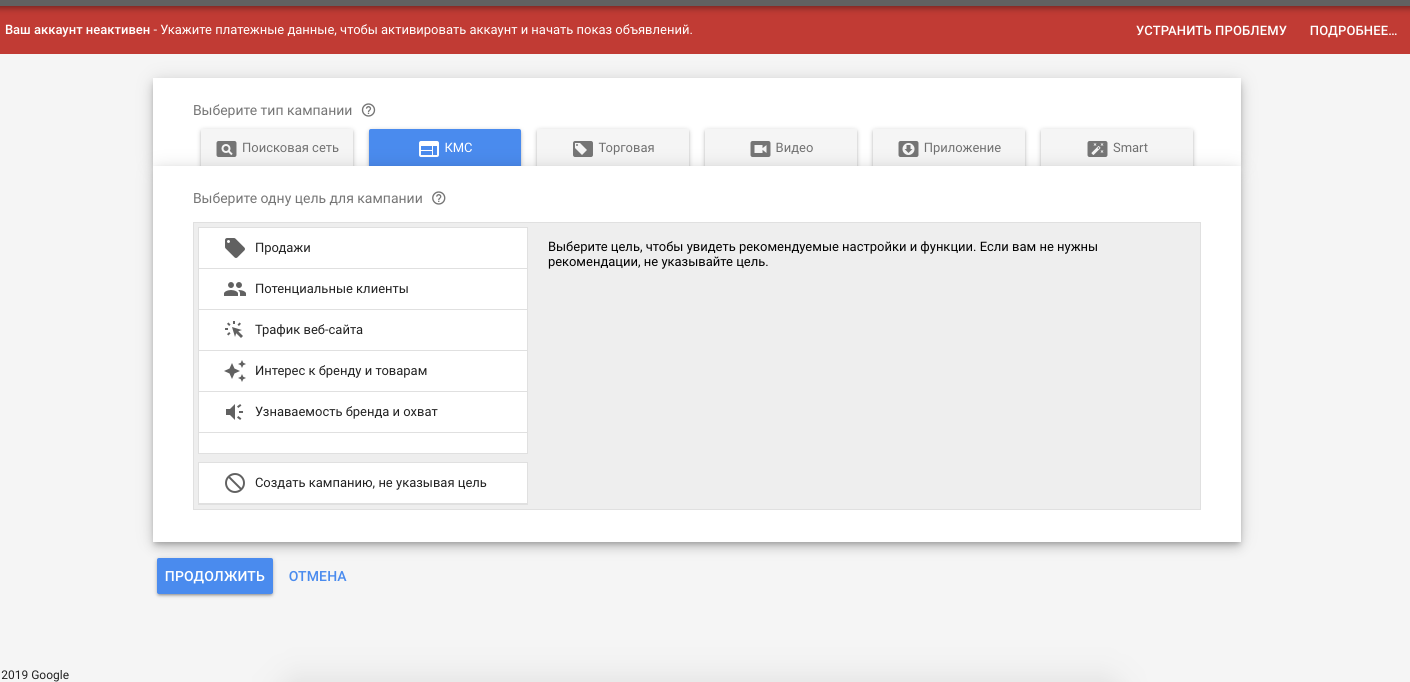

Google Ad Exchange VS AdSense

Это поможет вам взглянуть на вещи, представив вам продукт Ad Exchange от Google. Большинство издателей знают и используют , поскольку это одна из крупнейших, если не самая большая, рекламная сеть в мире, которая принадлежит и управляется Google.

Здесь вы можете ознакомиться со списком из топ 10 рекламных сетей по версии programmatic.com.ua.

С другой стороны, Google также предлагает то, что он называет своим диапазоном DoubleClick продуктами Google, частью которых является DoubleClick Ad Exchange. DoubleClick Ad Exchange или AdX, как известно в сообществе издателей, является премиальной версией AdSense, созданной специально для издателей и рекламодателей премиум-класса.

Как издатель, доступ к DoubleClick Ad Exchange означает размещение вашего рекламного ресурса перед всеми рекламодателями, найденными в AdSense, а также с рекламодателями премиум-класса и крупных брендов.

Для сравнения продуктов Google посетите эту ссылку.

Помимо увеличения прибыли, есть другие полезные факторы, которые следует учитывать для издателя при переходе на AdX. С AdX вы получаете доступ к:

- Партнеры и сети с множественным спросом

- Лучшие инструменты оптимизации рекламы

- Более быстрые платежи из Google через несколько источников

- Лучшее таргетирование, которое увеличивает ваше участие в размещении объявлений.

- И многое другое

Тем не менее, издатели могут получить доступ только к этой сети, пригласив Google или присоединившись к одному из сертифицированных партнеров Google.

Преимущества Active Directory

Плюсы Active Directory следующие:

- Использование одного ресурса для аутентификации. При таком раскладе вам нужно на каждом ПК добавить все учётные записи, требующие доступ к общей информации. Чем больше юзеров и техники, тем сложнее синхронизировать между ними эти данные.

Далее, чтобы изменить пароль на одной учётной записи, для этого необходимо менять его на остальных ПК и серверах. Логично, что при большем количестве пользователей требуется более продуманное решение.

И вот, при использовании служб с базой данных учётные записи хранятся в одной точке, а изменения вступают в силу сразу же на всех компьютерах.

Как это работает? Каждый сотрудник, приходя в офис, запускает систему и выполняет вход в свою учётную запись. Запрос на вход будет автоматически подаваться к серверу, и аутентификация будет происходить через него.

Что касается определённого порядка в ведении записей, вы всегда можете поделить юзеров на группы — «Отдел кадров» или «Бухгалтерия».

Ещё проще в таком случае предоставлять доступ к информации — если нужно открыть папку для работников из одного отдела, вы делаете это через базу данных. Они вместе получают доступ к требуемой папке с данными, при этом для остальных документы так и остаются закрытыми.

- Контроль над каждым участником базы данных.

Если в локальной группе каждый участник независим, его трудно контролировать с другого компьютера, то в доменах можно установить определённые правила, соответствующие политике компании.

Вы как системный администратор можете задать настройки доступа и параметры безопасности, а после применить их для каждой группы пользователей. Естественно, в зависимости от иерархии, одним группам можно определить более жёсткие настройки, другим предоставить доступ к иным файлам и действиям в системе.

Кроме того, когда в компанию попадает новый человек, его компьютер сразу же получит нужный набор настроек, где включены компоненты для работы.

- Универсальность в установке программного обеспечения.

Кстати, о компонентах — при помощи Active Directory вы можете назначать принтеры, устанавливать необходимые программы сразу же всем сотрудникам, задавать параметры конфиденциальности. В общем, создание базы данных позволит существенно оптимизировать работу, следить за безопасностью и объединить юзеров для максимальной эффективности работы.

А если на фирме эксплуатируется отдельная утилита или специальные службы, их можно синхронизировать с доменами и упростить к ним доступ. Каким образом? Если объединить все продукты, использующиеся в компании, сотруднику не нужно будет вводить разные логины и пароли для входа в каждую программу — эти сведения будут общими.

Теперь, когда становятся понятными преимущества и смысл использования Active Directory, давайте рассмотрим процесс установки указанных служб.

Как проходили и проходят испытания вакцины?

Исследование любых новых лекарств, в том числе вакцин, происходит в два этапа:

- Доклинический этап — проверка препарата на животных. Его цель — оценить возможную токсичность, безопасность и фармакологическую активность. В случае с вакциной — формирование иммунного ответа и его долгосрочность.

- Клинический этап — проверка препарата на людях. Исследования делятся на три фазы. Сначала оценивают переносимость и иммуногенность (свойство антигена вызывать иммунный ответ), затем проводят подбор доз и режима введения. Наконец на III этапе оценивают эффективность препарата в подобранной дозировке. Безопасность проверяют на всех этапах.

В конце июля заместитель директора по научной работе Центра им. Гамалеи Денис Логунов рассказал Meduza [], что проведены доклинические исследования — на мышах, обезьянах и хомяках. Следующий этап — испытание на добровольцах (две группы по 38 человек). По словам Логунова, этого достаточно, чтобы получить регистрацию «на ограниченных условиях», что позволит приступить к III фазе клинических испытаний на большей выборке.

1 августа на сайте разработчика вакцины «Спутник V» появилась информация [] о том, что II и III фазы клинического испытания вакцины, разработанной Национальным исследовательским центром эпидемиологии и микробиологии им. Н. Ф. Гамалеи, завершены. А 11 августа министр здравоохранения Михаил Мурашко доложил Владимиру Путину о регистрации препарата [].

Практически одновременно с этим заявлением представители Ассоциации организаций по клиническим исследованиям (в нее входят компании Bayer, AstraZeneca, Novartis и другие) выпустили открытое обращение с просьбой отложить вопрос о регистрации препарата, пока он не пройдет III фазу исследований на людях. А академик РАН, пульмонолог Александр Чучалин, неоднократно критически высказывавшийся об этической стороне ускоренной разработки вакцины от COVID-19, покинул пост главы Совета по этике при Минздраве. Официальная версия — Чучалин планирует заниматься другими проектами. Неофициальная — излишне негативно высказывался о ходе испытаний и регистрации отечественной вакцины.

Вслед за критикой о нереалистичной скорости регистрации вакцины Владимир Путин сообщил [], что одна из его дочерей уже привилась отечественной вакциной: самочувствие прекрасное, никаких побочных эффектов, кроме кратковременного повышения температуры, нет.

В последнюю неделю августа после получения временной регистрации НИИ им. Н. Ф. Гамалеи объявил [] о согласовании протокола на 40 тыс. человек и старте так называемой пострегистрационной фазы исследований. Исследования будут слепыми и рандомизированными. Это значит, что часть участников получила вакцину, а часть плацебо. При этом никто из них не знает, кто привит «пустышкой», а кто — препаратом. Спустя три месяца наблюдений ученые сравнят уровень заболеваемости в обеих группах. Эта информация станет ключевой для получения постоянной регистрации вместо ограниченной и даст ответ на вопрос, способна ли вакцинация препаратом «Спутник V» предотвратить заражение COVID-19 и снизить количество тяжелых осложнений от коронавируса.

Первые официальные данные исследования «Спутник V» были опубликованы 4 сентября в журнале The Lancet []. На суд общественности вынесли результаты двух начальных этапов испытаний российской вакцины. Вслед за этим группа ученых из Италии, Великобритании и США опубликовала открытое письмо на итальянском сайте Cattivi Scienziati, специализирующемся на разоблачении псевдонаучных исследований, с рядом вопросов к данным, которые были опубликованы в The Lancet российскими разработчиками. Замдиректора по научной работе Центра им. Гамалеи Денис Логунов опроверг обвинения в недостоверности и сказал, что исследование прошло экспертизу у пяти рецензентов The Lancet [].

Форматы

Медийная реклама в Интернете представлена в различных формах, разнообразие которых позволяет подобрать наиболее эффективный инструмент для решения конкретных задач и под особенности целевой аудитории.

Баннеры

Медийную баннерную рекламу можно назвать наиболее распространенным и традиционным решением.

Существуют следующие разновидности баннеров.

- Стандартные, располагающиеся в отдельных блоках на странице и имеющие фиксированный размер (240 × 400, 72 8 × 90, 160 × 600 и др.). Могут быть статичными или с эффектами.

- Ричмедиа, которые сопровождаются анимацией, музыкой, имеют интерактивные элементы. Используют технологию flash.

- Поп-андеры – рекламные предложения, которые открываются на новой странице при клике на баннер, всплывающий над основным контентом. Часто вызывают негативную реакцию у аудитории, а сайты, размещающие такие промоматериалы, могут ранжироваться в Яндексе ниже.

- Растяжки – блоки, размещающиеся по всей ширине окна браузера, подстраиваются под его размеры при изменении. Располагаются, как правило, вверху страницы.

- Имитации, представляющие собой всплывающие внизу страницы тизеры, по внешнему виду и размеру схожие с сообщениями на сайтах интернет-знакомств, в соцсетях и т. д. Часто сопровождаются звуком.

Баннеры могут не показываться из-за установленного в браузере блокировщика рекламы, что необходимо учитывать.

Также существует явление баннерной слепоты: люди не замечают баннеры из-за их большого обилия всегда и везде, поэтому создание креативов требует тщательной проработки.

Яндекс предлагает размещение графического баннера не только на сайтах-партнерах и собственных проектах, но и в правом блоке органической выдачи по какому-либо запросу.

Такая контекстно-медийная реклама достаточно заметна.

Видео

Это относительно новый вид медийной рекламы, появившийся из-за взрывного роста популярности видеоконтента.

В зависимости от места расположения существуют следующие варианты.

- Преролл – ролик, просмотр которого активируется до загрузки основного видео. Наиболее распространенный вариант. Иногда его можно отключить после нескольких секунд просмотра, не досматривая до конца.

- Мидролл демонстрируется в середине. Достаточно редкий тип.

- Постролл – видеореклама в конце основного ролика.

- Оверлей – это баннер, как правило, небольшой и горизонтально ориентированный, показывающийся поверх видеоконтента, чаще всего внизу. Его можно закрыть.

Рекламные ролики в видеоформате, как правило, гораздо меньше по длительности, чем аналоги по телевидению. Сопровождаются ссылкой на рекламируемый сайт.

Аудио

Аудиоролики – достаточно редкий формат медийной рекламы в Интернете. Такое размещение можно встретить в сервисах Яндекса: в Яндекс.Музыке и Яндекс.Радио. Небольшое по продолжительности рекламное сообщение воспроизводится между музыкальными треками.

Брендирование

При этом способе вся площадка или какая-то ее часть оформляется в соответствии с брендом рекламодателя.

Чаще всего для этой цели используется подложка (задний фон), но могут брендироваться другие элементы, например изменяться курсор.

Все это не скрывается блокировщиком, а площадки выбираются наиболее популярные, что отражается на стоимости.

Общее

C помощью службы Active Directory создаются учетные записи компьютеров, проводится подключение их к домену, производится управление компьютерами, контроллерами домена и организационными подразделениями (ОП).

Для управления Active Directory предназначены средства администрирования и поддержки. Перечисленные ниже инструменты реализованы и виде оснасток консоли ММС (Microsoft Management Console):

- Active Directory — пользователи и компьютеры (Active Directory Users and Computers) позволяет управлять пользователями, группами, компьютерами и организационными подразделениями (ОП);

- Active Directory — домены и доверие (Active Directory Domains and Trusts) служит для работы с доменами, деревьями доменов и лесами доменов;

- Active Directory — сайты и службы (Active Directory Sites and Services) позволяет управлять сайтами и подсетями;

- Результирующая политика (Resultant Set of Policy) используется для просмотра текущей политики пользователя или системы и для планирования изменений в политике.

В Microsoft Windows 2003 Server можно получить доступ к этим оснасткам напрямую из меню Администрирование (Administrative Tools).

Еще одно средство администрирования — оснастка СхемаActive Directory (Active Directory Schema) — позволяет управлять и модифицировать схему каталога.

Роли мастеров операций уровня домена

- Мастер относительных идентификаторов RID

- Эмулятор главного контроллера домена PDC

- Мастер инфраструктуры

Мастер RID

Таблица 1. Структура элемента идентификатора

| Элемент идентификатора SID | Описание |

| S1 | Указывает ревизию SID. В настоящее время для SID используется только одна ревизия |

| 5 | Указывает центр выдачи принципала безопасности. Значение 5 всегда указывается для доменов Windows NT, Windows 2000, Windows 2003, Windows 2008 и Windows 2008 R2 |

| Y1-Y2-Y3 | Часть идентификатора SID домена. Для принципалов безопасности, созданных в домене этот элемент идентификатора идентичен |

| Y4 | Относительный идентификатор (RID) для домена, который представляет имя пользователя или группы. Этот элемент генерируется из пула RID на контроллере домена во время создания объекта |

«Active Directory – пользователи и компьютеры»Ntdsutil.exefSMORoleOwner

Эмулятор PDC

эмулятор PDC

- Участие в репликации обновлений паролей домена. При изменении или сбросе пароля пользователя, контроллер домена, вносящий изменения, реплицирует это изменение на PDC-эмулятор посредством срочной репликации. Эта репликация гарантирует, что контроллеры домена быстро узнают изменённый пароль. В том случае, если пользователь пытается войти в систему сразу после изменения пароля, контроллер домена, отвечающий на этот запрос, может ещё не знать новый пароль. Перед тем как отклонить попытку входа, этот контроллер домена направляет запрос проверки подлинности на PDC-эмулятор, который проверяет корректность нового пароля и указывает контроллеру домена принять запрос входа. Это означает, что каждый раз при вводе пользователем неправильного пароля проверка подлинности направляется на PDC-эмулятор для получения окончательного заключения;

- Управление обновлениями групповой политики в домене. Как вы знаете, для управления большинства настройками в конфигурации компьютеров и пользователей вашей организации применяются групповые политики. В том случае, если объект групповой политики модифицируется на двух контроллерах домена приблизительно в одинаковое время, то впоследствии, могут возникать конфликты между двумя версиями, которые не разрешаются при репликации объектов групповых политик. Во избежание таких конфликтов, PDC-эмулятор действует следующим образом: при открытии объекта групповой политики, оснастка редактора управления групповой политики привязывается к контроллеру домена, выполняющего роль PDC и все изменения объектов GPO по умолчанию вносятся на PDC-эмулятор;

- Выполнение функции центрального браузера домена. Для обнаружения сетевых ресурсов клиенты используют Active Directory. При открытии окна «Сеть» в операционной системе отображается список рабочих групп и доменов. После того как пользователь откроет указанную рабочую группу или домен он сможет увидеть список компьютеров. Эти списки генерируются посредством службы браузера, и в каждом сетевом сегменте ведущий браузер создаёт список просмотра с рабочими группами, доменами и серверами данного сегмента. После чего центральный браузер объединяет списки всех ведущих браузеров для того, чтобы клиентские машины могли просмотреть весь список просмотра. Думаю, из всех функций эмулятора PDC у вас могут возникнуть вопросы, связанные непосредственно с центральным браузером домена, поэтому, данная тема будет подробно рассмотрена в отдельной статье;

- Обеспечение главного источника времени домена. Так как службы Active Directory, Kerberos, DFS-R и служба репликации файлов FRS используют штампы времени, во всех системах домена необходима синхронизация времени. PDC-эмулятор в корневом домене леса служит ведущим источником времени всего леса. Остальные контроллеры домена синхронизируют время с PDC-эмулятором, а клиентские компьютеры – со своими контроллерами доменов. Гарантию за соответствие времени несёт иерархическая служба синхронизации, которая реализована в службе Win32Time.

«Active Directory – пользователи и компьютеры»Ntdsutil.exefSMORoleOwner

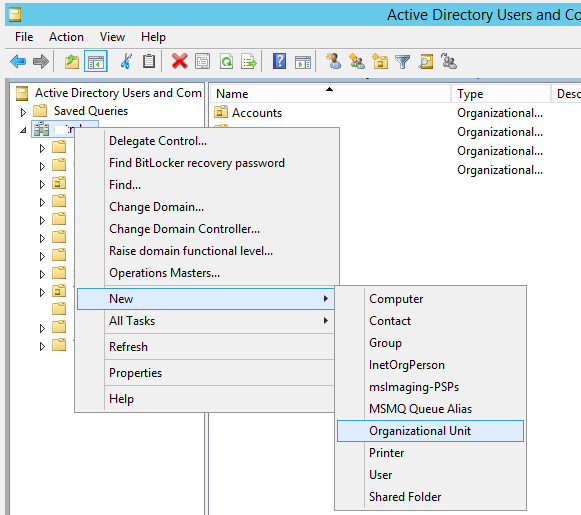

Как создать Organizational Unit с помощью консоли ADUC

Для создания Organizational Unit ваша учетная запись должна обладать правами Domain Admins, или ей должны быть делегированы полномочия на создание новый OU (во всем домене или конкретном контейнере).

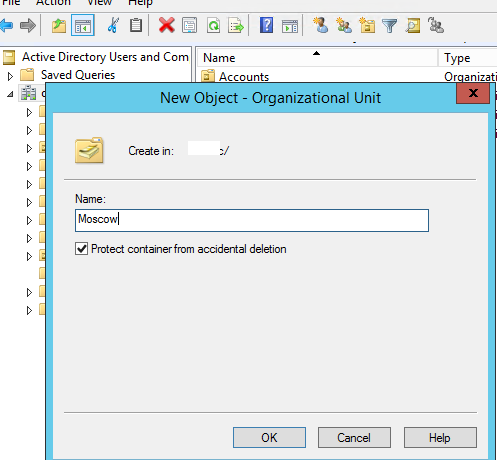

Откройте оснастку Active Directory Users and Conputers (ADUC – dsa.msc) и выберите контейнер домена, в котором вы хотите создать новый OU (мы создадим новый OU в корне домене). Щелкните ПКМ по имени домена и выберите New -> Organizational Unit. Укажите имя создаваемого OU.

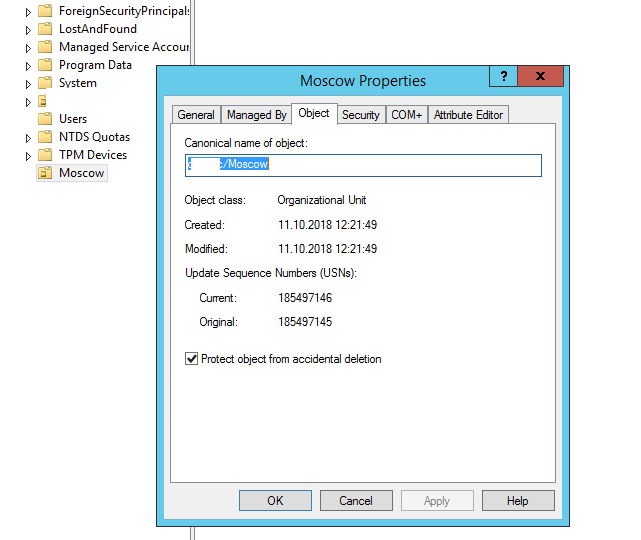

По умолчанию все создаваемые Organizational Unit защищены от случайного удаления.

Если вы откроете свойства созданного OU, вы увидите что на вкладке Object включена опция «Protect object from accidental deletion». Чтобы вы могли удалить данный OU, нужно снять данный чекбокс. При удалении OU удаляются все другие объекты, которое содержатся в контейнере.

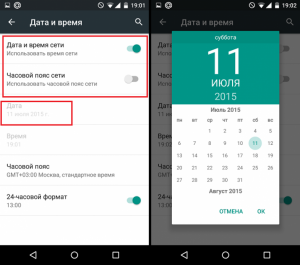

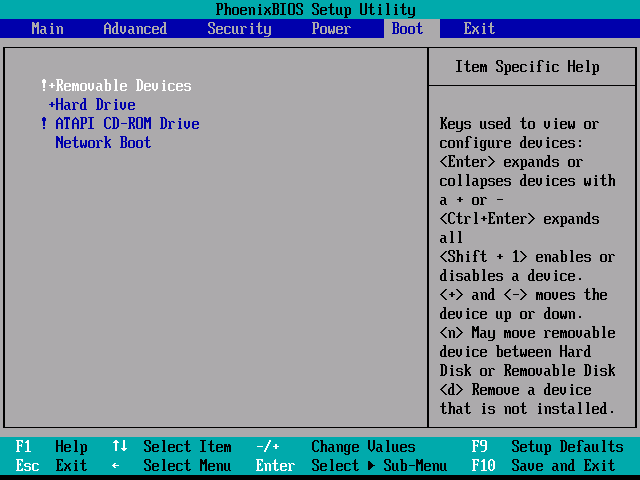

Настройка пользовательских ПК

Теперь же нам надо войти в созданный домен с пользовательского компьютера в сети. Не зря ведь мы создавали все эти группы и пользователей. Для того чтобы каждый работник компании мог зайти в наш домен необходимо потратить 5-10 минут на настройку каждого из ПК. Что мы делаем:

Заходим в настройки сетевого подключения нашего сервера, «Протокол интернета TCP/IP» — Свойства — Задаем какой-либо IP (192.168.0.1) — Использовать DNS-сервер: указываем этот же IP

Важно! В случае, если вы создаете не локальную сеть и у вас используется внешний DNS и IP, то просто посмотрите их с помощью команд Пуск – Выполнить — cmd – ipconfig /all

Заходим на пользовательском компьютере в свойства сетевого подключения, «Протокол интернета TCP/IP» — Задаем немного другой IP(192.168.0.2), указываем DNS-сервер как IP сервера (192.168.0.1)

Далее идем в свойства Моего компьютера, жмем «Имя компьютера» — Изменить. Задаем имя компьютера как «PK1». Перезагружаемся.

Опять заходим туда же, откуда и перезагрузились и указываем, что этот компьютер является членом домена: вписываете сюда имя домена (DNS), развернутого на сервере (rogaikopita).

Все, теперь можно перезагрузиться и войти в систему под любым из ранее созданных пользователей.

На сегодня все.

Просмотр и редактирование атрибутов Active Directory в оснастке ADUC

У вас откроется ADUC. Если вы зайдет в свойства любой учетной записи, в моем примере это Барбоскин Геннадий, то обнаружите, что редактор атрибутов в списке вкладок отсутствует. Чтобы его отобразить сделайте следующие действия.

Открываете вкладку «Вид», в меню находите пункт «Дополнительные компоненты», включаем его.

После чего, вкладка редактора атрибутов отобразиться в свойствах учетной записи объекта Active Directory.

Вот так вот выглядит редактор атрибутов Active Directory. У вас в виде списка будут перечисляться атрибуты и их значения. Если они доступны для редактирования, то вы их можете изменить, с помощью специальной кнопки. Сразу бросаются в глаза знакомые значения:

- CN (Common Name) – Отображаемое имя

- LastLogon – время логирования

- Discription – Описание

В момент изменения будет открыт редактор строковых или целочисленных атрибутов.

По умолчанию Active Directory в редакторе атрибутов, отображает, только атрибуты со значениями, то есть не пустые. Для того, чтобы увидеть все атрибуты, вам необходимо применить фильтр, через соответствующую кнопку. Снимите галку «Отображать только атрибуты со значениями». Так же можно более тонко настроить фильтрацию и задать, например, показывать, только атрибуты доступные для записи (изменения вручную) или только системные. Я вам советую посмотреть все варианты и проверить, что каждый из них отображает. Переходим к ADSI Edit.

Как работают активные директории

Основными принципами работы являются:

- Авторизация, с помощью которой появляется возможность воспользоваться ПК в сети просто введя личный пароль. При этом, вся информация из учетной записи переносится.

- Защищенность. Active Directory содержит функции распознавания пользователя. Для любого объекта сети можно удаленно, с одного устройства, выставить нужные права, которые будут зависеть от категорий и конкретных юзеров.

- Администрирование сети из одной точки. Во время работы с Актив Директори сисадмину не требуется заново настраивать все ПК, если нужно изменить права на доступ, например, к принтеру. Изменения проводятся удаленно и глобально.

- Полная интеграция с DNS. С его помощью в AD не возникает путаниц, все устройства обозначаются точно так же, как и во всемирной паутине.

- Крупные масштабы. Совокупность серверов способна контролироваться одной Active Directory.

- Поиск производится по различным параметрам, например, имя компьютера, логин.

Объекты и атрибуты

Объект — совокупность атрибутов, объединенных под собственным названием, представляющих собой ресурс сети.

Атрибут — характеристики объекта в каталоге. Например, к таким относятся ФИО пользователя, его логин. А вот атрибутами учетной записи ПК могут быть имя этого компьютера и его описание.

Пример:

“Сотрудник” – объект, который обладает атрибутами “ФИО”, “Должность” и “ТабN”.

Контейнер и имя LDAP

Контейнер — тип объектов, которые могут состоять из других объектов. Домен, к примеру, может включать в себя объекты учетных записей.

Основное их назначение — упорядочивание объектов по видам признаков. Чаще всего контейнеры применяют для группировки объектов с одинаковыми атрибутами.

Почти все контейнеры отображают совокупность объектов, а ресурсы отображаются уникальным объектом Active Directory. Один из главных видов контейнеров AD — модуль организации, или OU (organizational unit). Объекты, которые помещаются в этот контейнер, принадлежат только домену, в котором они созданы.

Облегченный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) — основной алгоритм подключений TCP/IP. Он создан с целью снизить количество нюанс во время доступа к службам каталога. Также, в LDAP установлены действия, используемые для запроса и редактирования данных каталога.

Дерево и сайт

Дерево доменов – это структура, совокупность доменов, имеющих общие схему и конфигурацию, которые образуют общее пространство имен и связаны доверительными отношениями.

Лес доменов – совокупность деревьев, связанных между собою.

Сайт — совокупность устройств в IP-подсетях, представляющая физическую модель сети, планирование которой совершается вне зависимости от логического представления его построения. Active Directory имеет возможность создания n-ного количества сайтов или объединения n-ного количества доменов под одним сайтом.

Шаг 2. Контейнер System ManagementStep 2: The System Management container

После расширения схемы необходимо создать контейнер System Management в доменных службах Active Directory.After you extend the schema, create a container named System Management in Active Directory Domain Services. Создайте этот контейнер в каждом домене, где есть сайт Configuration Manager, который будет публиковать данные в Active Directory.Create this container once in each domain that has a Configuration site that will publish data to Active Directory. Для каждого контейнера нужно предоставить разрешения учетной записи компьютера каждого сервера сайта, который будет публиковать данные в этом домене.For each container, you need to grant permissions to the computer account of each site server that will publish data to that domain.

-

Используйте учетную запись с разрешением Создание всех дочерних объектов для контейнера System в доменных службах Active Directory.Use an account that has the Create All Child Objects permission on the System container in Active Directory Domain Services.

-

Запустите файл ADSI Edit (adsiedit.msc) и подключитесь к домену сервера сайта.Run ADSI Edit (adsiedit.msc), and connect to the site server’s domain.

-

Создайте контейнер:Create the container:

-

Разверните полное доменное имя и раскройте различающееся имя.Expand the fully qualified domain name, and expand the distinguished name. Щелкните правой кнопкой мыши CN=System, а затем выберите Создать и Объект.Right-click CN=System, choose New, and then select Object.

-

В окне Создание объекта выберите Контейнер и щелкните Далее.In the Create Object window, select Container, and then select Next.

-

В поле Значение введите и щелкните Далее.In the Value box, enter , and then select Next.

-

-

Назначьте разрешения:Assign permissions:

Примечание

При необходимости вы можете использовать для добавления разрешений в контейнер другие средства, такие как средство администрирования «Пользователи и компьютеры Active Directory» (dsa.msc).If you prefer, you can use other tools like the Active Directory Users and Computers administrative tool (dsa.msc) to add permissions to the container.

-

Щелкните правой кнопкой мыши CN=System Management и выберите Свойства.Right-click CN=System Management, and select Properties.

-

Перейдите на вкладку Безопасность. Щелкните Добавить и добавьте учетную запись компьютера сервера сайта с разрешением Полный доступ.Switch to the Security tab. Select Add, and then add the site server’s computer account with the Full Control permission.

Добавьте учетную запись компьютера для каждого сервера сайта Configuration Manager в этом домене.Add the computer account for each Configuration Manager site server in this domain. Если вы включили высокий уровень доступности сервера сайта, обязательно переведите учетную запись компьютера сервера сайта в пассивный режим.If you use site server high availability, make sure to include the computer account of the site server in passive mode.

-

Щелкните Дополнительно, выберите учетную запись компьютера сервера сайта и щелкните Изменить.Select Advanced, select the site server’s computer account, and then select Edit.

-

В списке Применять выберите Этот объект и все дочерние объекты.In the Apply onto list, select This object and all descendant objects.

-

Нажмите кнопку ОК , чтобы сохранить настройки.Select OK to save the configuration.

-

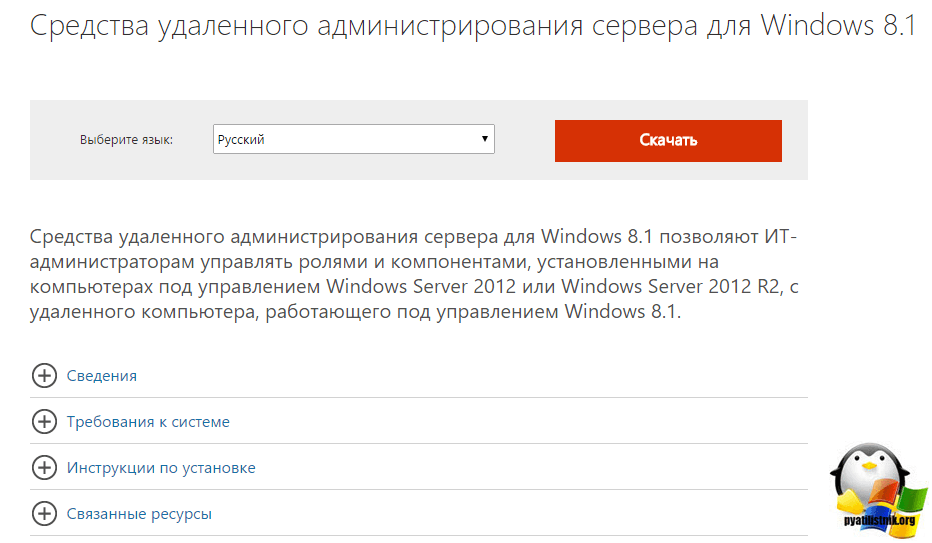

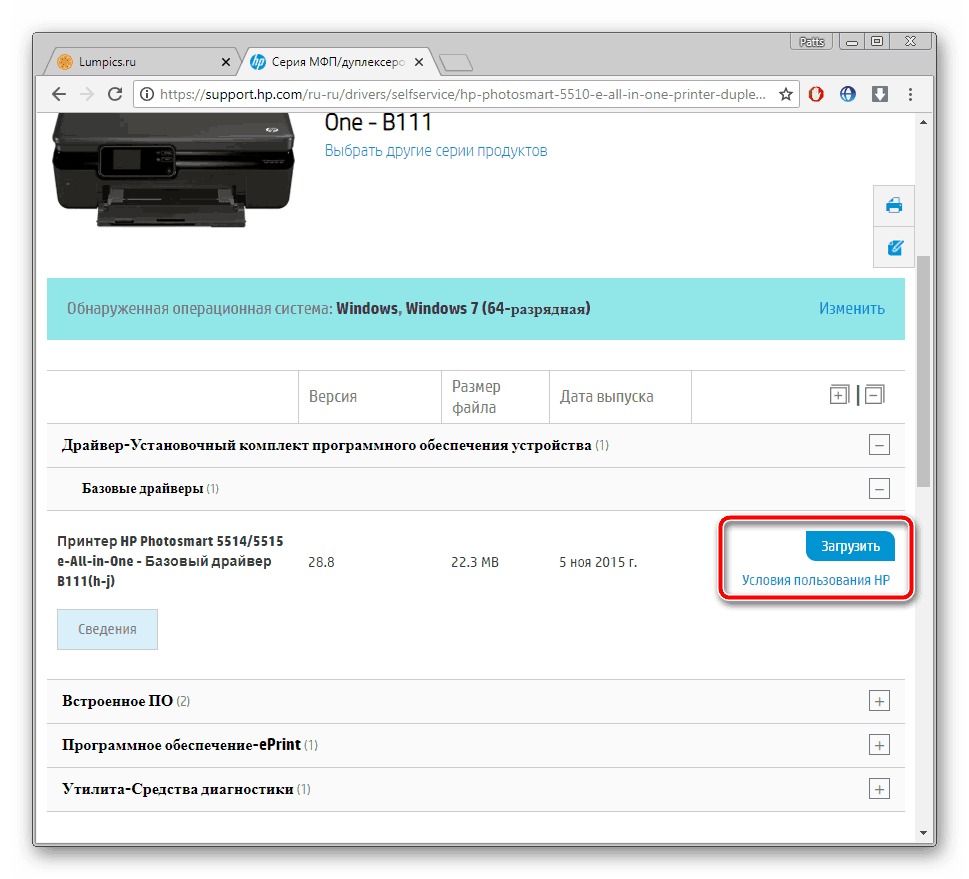

Где скачать и как установить

Вначале нужно выполнить установку RSAT на свой ПК. По умолчанию этот инструмент в Win 10 отсутствует. С помощью RSAT удастся дистанционно управлять объектами сети с использованием Диспетчера серверов. Этот сервис нельзя загрузить на ноутбук, работающий на основе Домашней или Стандартной версии. RSAT разрешается скачивать на мощные ПК, имеющие Профессиональную или Корпоративную редакцию Win 10.

Как самостоятельно скачать RSAT:

зайти на сайт «Майкрософт»;

- найти «Remote Server Administration Tools» (для конкретной редакции Win 10);

- выбрать пакет, соответствующий конкретной разрядности (х64 или х86);

- нажать на Download;

- добавить RSAT на свой ПК;

- в ходе установки активировать инсталляцию сопутствующих обновлений;

- в конце перезапустить ПК.

Завершив скачивание RSAT, рекомендуется выполнить активацию этого средства на своем ПК:

- вызвать Control Panel;

- отыскать подпункт «Programs and Features»;

кликнуть по «Turn Windows features on or off»;

- появится окошко «Win Feature»;

- отыскать «Remote Server Administration Tools»;

- раскрыть ветку;

- найти «Role Administration Tools»;

- пометить птичкой «AD DS and AD LDS Tools» и другие строчки в этой ветке (должны быть активными по умолчанию);

- выделить «AD DS Tools» и нажать на «ОК».

Установку ADUC удастся выполнить из «Командной строчки с помощью таких команд:

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD»;

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD-DS»;

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD-DS-SnapIns».

Важно! После скачивания инструментов нужно вызвать Панель управления и зайти в подпункт «Administrative Tools». Там должна появиться новая опция под названием «Active Directory Users and Computers»

После появления этого инструмента разрешается подсоединиться к контроллеру. Выполнить это действие пользователь сможет самостоятельно.