Кейлоггер, или что он набирал на клавиатуре?

Содержание:

- Послесловие

- Программы для поиска и удаления клавиатурных шпионов

- Клавиатурные шпионы

- Kickidler | бесплатно/$9 | Win | Mac | Lin

- Виды кейлоггеров в зависимости от способа установки и собираемых данных

- Особенности выбора

- Посмотрим на концепцию keylogger ‘ов глужбе

- ПРИМЕР ИСПОЛЬЗОВАНИЯ КЕЙЛОГГЕРОВ

- KEYLOGGER: WHY YOU NEED TO KEEP TABS ON YOUR KID`S KEYLOGGING ACTIVITIES

- Refog Personal Monitor

- Программа LanAgent

- Чем опасны кейлоггеры

- Best Free Keylogger

- Особенность №3: дружба с антивирусами

- Клавиатурный шпион на базе руткит-технологии в UserMode

- Подключения к шпиону

- У вас уже появились эти вопросы?

- Создание и использование

- Слежение за клавиатурным вводом при помощи ловушек

Послесловие

Что хочется сказать в заключение.

Разнообразие различных пакостей и бяк, которые подстерегают современного пользователя просто поражает, поэтому порой сил одного антивируса просто физически (и умственно :)) недостаточно, тогда приходиться расширять арсенал и брать на вооружение специализированные утилиты по борьбе с нежелательным, потенциально-опасным и т.п. софтом, и тут главное, – правильно подобрать этот арсенал, что мы сегодня и постарались сделать (и заодно узнали практически все про такой тип угроз, как кейлоггеры).

Кроме этого, не забывайте время от времени повышать свою грамотность в вопросах безопасности/защиты Вашего железного друга, следите за обновлениями программ и актуальностью антивирусных баз, будьте бдительны и с осторожностью относитесь к подозрительным сайтам, и мы уверены, что ни одна зараза не посягнет на святая-святых, а именно Вашу безопасность

Программы для поиска и удаления клавиатурных шпионов

- Любой антивирусный продукт. Все антивирусы в той или иной мере могут находить клавиатурные шпионы, однако клавиатурный шпион не является вирусом и в результате пользы от антивируса мало;

- Утилиты, реализующие механизм сигнатурного поиска и эвристические механизмы поиска. Примером может служить утилита AVZ, сочетающая сигнатурный сканер исистему обнаружения клавиатурных шпионов на базе ловушек;

- Специализированные утилиты и программы, предназначенные для обнаружения клавиатурных шпионов и блокирования их работы. Подобные программы наиболее эффективны для обнаружения и блокирования клавиатурных шпионов, поскольку как правило могут блокировать практически все разновидности клавиатурных шпионов.

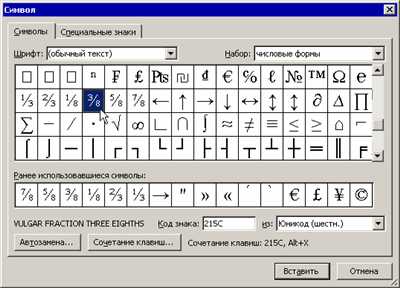

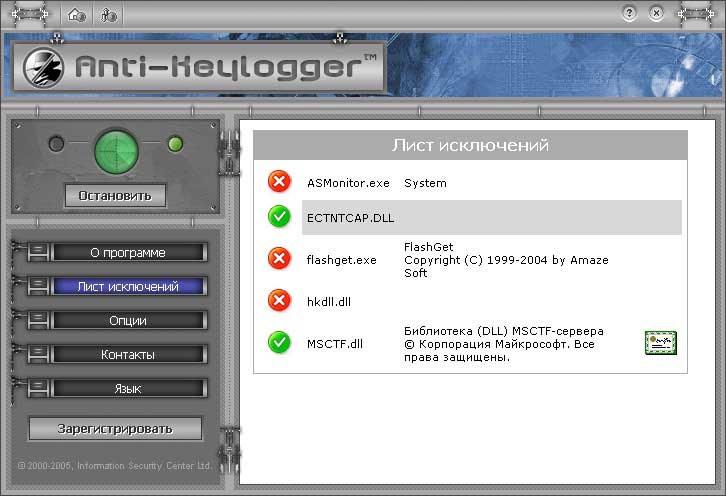

Из специализированных программ интерес могут представлять коммерческие продукты PrivacyKeyboard и Anti-keylogger (http://www.bezpeka.biz/). Интерфейс программы Anti-keylogger показан на рисунке:

Программа Anti-keylogger работает в фоновом режиме и производит обнаружение программ, подозреваемых в слежении за клавиатурой. В случае необходимости можно вручную разблокировать работу любой из обнаруженных программ (например, на рисунке видно, что в список «шпионов» попали MSNMessangerи программа зачачки из Интернет FlashGet). Для обнаружение клавиатурных шпионов не применяются базысигнатур, обнаружение ведется эвристическими методами.

Тестирование программы показало, что она эффективно противодействует клавиатурным шпионам, основанным на применении ловушек, циклического опросаи клавиатурного драйвера-фильтра.

Другим примером может служить программа Advanced Anti Keylogger (http://www.anti-keylogger.net).

В режиме обучения данная программа по логике работы напоминает Firewall– при обнаружении подозрительной активности выводится предупреждение с указанием имени и описания программы. Пользователь может выбрать действие на сеанс (разрешить, запретить), или создать постоянное правило для правило для приложения.В ходе тестов Advanced Anti Keylogger уверенно обнаружил все основные разновидности клавиатурных шпионов (на базе ловушки, циклического опроса, драйвера-фильтра). Настройки программы защищаются паролем, который задается в ходе инсталляции.

Клавиатурные шпионы

Статус многих хакерских утилит постоянно балансирует на грани между легитимным и вредоносным. С одной стороны — любая программа всего лишь инструмент, ответственность за который ложится на пользователя. С другой — ее функции могут считаться потенциально опасными, особенно если в ней реализовано глубокое внедрение в систему, а при написании кода были использованы спорные трюки.

Само слово «кейлоггер» — это устоявшееся, но некорректное название. Первые утилиты этого класса действительно записывали в лог только нажатия клавиш и вели себя почти как обычные программы. По мере развития они научились скрывать свою активность все лучше и собирать гораздо больше данных о действиях за компьютером, на котором были запущены.

Именно возможность скрытого запуска позволила отнести их в конце девяностых к «потенциально вредоносным» на радость производителям антивирусов. С распространением доступного интернета в клавиатурных шпионах появились функции отправки логов и удаленного управления. Это дало повод классифицировать их уже как трояны и бэкдоры, из-за чего одни авторы забросили выпуск обновлений, а другие приняли вызов и стали искать методы обхода антивирусов.

Теперь клавиатурные шпионы приходится скрывать не только от пользователя, но и от антивирусных сканеров. Совершенствование способов маскировки стало не разовой необходимостью, а постоянным процессом. Терпения на него редко хватало даже у истинных хакеров, поскольку кейлоггеры они писали в основном забавы ради. К примеру, актуальность потерял Ghost Spy — лучший кейлоггер своего времени.

Большинство других разработчиков стали продавать под видом крутых клавиатурных шпионов более простые программы для «родительского контроля». Они слабо маскируют свое присутствие в системе, а для нормальной работы обычно требуется добавить их в исключения антивируса и создать разрешающие правила файрвола. Получается прямо как в анекдоте про таджикский вирус, который лишь выводил на экран сообщение: «Мы не умеем программировать, поэтому удалите свои файлы сами».

Конечно, родительский контроль, перехват паролей и шпионаж — далеко не единственное назначение этих программ. Вариантов использования может быть много: некоторые кейлоггеры позволяют искать украденные ноутбуки, попутно собирая доказательства вины и протоколируя все действия воров, а удаленное прослушивание и подключение к веб-камере — это отличные охранные функции.

В статье использованы материалы сайта x@ker.ru

Kickidler | бесплатно/$9 | Win | Mac | Lin

Kickidler — система учета рабочего времени и контроля сотрудников за ПК.

В Kickidler функция кейлоггера интегрирована с записью видео, то есть можно посмотреть историю того, что было на экране пользователя, когда он набирал определенную комбинацию клавиш. Это дает наиболее полную информацию о действиях сотрудника. Также есть фильтр по ключевым словам и выгрузка истории нажатия клавиш в эксель.

Система собирает информацию обо всех нажатиях клавиш во всех программах:

Нажатые клавиши отображаются в режиме реального времени, или в виде отчета. Есть отчет об интенсивности нажатия клавиш, из чего можно узнать, например, печатал ли сотрудник или изредка нажимал на пробел.

Собранную информацию (текст, видео и все нарушения рабочего распорядка) можно просмотреть на единой временной шкале – что абсолютно точно позволит выяснить, чем занимался сотрудник в конкретный момент времени.

Для чего нужен кейлоггер:

- Предотвращение утечек информации (DLP – Data Leak Prevention)

- Контроль использования конфиденциальных данных (DLP – Data Loss Protection)

- Анализ эффективности работы при вводе текста с клавиатуры

Дополнительный функционал: контроль нарушений, запись видео, онлайн-мониторинг, учет эффективности использования рабочего времени.

Kickidler работает на компьютерах с любой операционной системой: Windows, Linux и Mac OS. Есть бесплатная версия программы – до 6 сотрудников.

Какие еще функции есть в Kickidler?

- Онлайн-мониторинг компьютеров.

- Видеозапись активности за компьютером.

- Учет рабочего времени за ПК.

- Анализ эффективности.

- Контроль нарушений.

- Автоматические уведомления о нарушениях.

- Функция самоконтроля (для удаленных сотрудников).

- Удаленное управление ПК.

Виды кейлоггеров в зависимости от способа установки и собираемых данных

В персональный компьютер своей «жертвы» клавиатурные шпионы могут попадать различными способами и быть ориентированными на сбор различных данных.

В зависимости от этого выделяют акустические, аппаратные и программные кейлоггеры.

Акустический кейлоггер используется сравнительно редко. Основное назначение этого устройства — запись звуков нажатия клавиш,

из различий в тональности звучания которых можно восстановить последовательность набранных символов. Имеет значение и скорость нажатий, она

также анализируется как дополнительный фактор для извлечения конфиденциальных сведений. Минус таких кейлоггеров — это объемные файлы протоколов,

по которым их можно обнаружить, поскольку данный вид перехватчиков вынужден записывать много сопутствующей информации, чтобы облегчить последующую

расшифровку.

Аппаратный кейлоггер представляет собой устройство, которое физическим образом внедряется в компьютер пользователя, после чего

начинает перехват нажатий клавиш. Примерами таких устройств могут служить накладки на клавиатуры банкоматов, встраиваемые в материнскую плату

«жучки» или незаметные переходники, которые вставляются в разъем на клавиатуре

Основное назначение эргономики таких кейлоггеров — это их незаметность:

они имеют малый размер или изготавливаются так, чтобы не привлекать к себе внимание, маскируясь под другое устройство. Аппаратные кейлоггеры

невозможно обнаружить с помощью антивируса, выявить их поможет только внимательный осмотр техники специалистом или даже ее рентгеновское просвечивание.

Минусы у таких устройств тоже имеются: чтобы внедрить аппаратный кейлоггер в целевой компьютер, злоумышленник должен обеспечить себе к нему

доступ, что сузит круг подозреваемых, если факт существования «жучка» будет раскрыт, акцентировав подозрения на коллегах, сервисном персонале

или недавних посетителях

К аппаратным кейлоггерам с небольшой натяжкой можно отнести и мини-камеры, которыми похитители пин-кодов оснащают банкоматы

для получения доступа к чужим банковским картам.

Программный кейлоггер — это шпионское программное обеспечение, которое устанавливается на компьютер пользователя при посещении

зараженного сайта или общедоступного сетевого хранилища, а также при открытии вложения из зараженного письма в электронной почте, которое может

совсем не походить на спам, а маскироваться под важную деловую рассылку. Такие перехватчики иногда встраиваются во вполне безобидные программы,

которые пользователь скачивает из сети или загружает с внешнего носителя. Существуют и официальные лицензионные разработки, которые поставляются

как дополнение к операционной системе и призваны упростить работу пользователя: вовремя автоматически переключить раскладку клавиатуры, напомнить

забытый пароль или помочь восстановить важные данные.

Если целью программного кейлоггера является скрытый сбор данных, то он работает незаметно для пользователя, не отображаясь в списке запущенных

программ. Выявить шпиона бывает непросто даже современным антивирусным системам, хотя рано или поздно он обнаруживает себя, пытаясь переслать

накопленные данные своему владельцу.

Возможности программных кейлоггеров значительно превышают простой сбор данных о нажатиях клавиш, и включают в себя копирование файлов и писем,

протоколирование информации об использовании браузера, запись последовательности обращений к периферическим устройствам, скриншоты экрана и

многое другое.

Кейлоггеры могут хранить свои лог-файлы в оперативной памяти зараженного компьютера, на его жестком диске, на выделенном участке локальной сети,

в реестре или на удаленном сервере. Передаваться заинтересованному лицу они могут путем отправки по электронной почте, размещения на FTP- или

HTTP-сервере либо по беспроводным каналам связи. В случае аппаратного кейлоггера считывание накопленных данных возможно после его физического

извлечения.

Особенности выбора

Что же такое по своей сути клавиатурный шпион? Это программа, которая, строго говоря, напрямую никак не связана с клавиатурой.

Она устанавливается в память компьютера и действует на жестком диске. Часто признаков ее деятельности не видно на компьютере, если не искать их целенаправленно.

Такая программа косвенно взаимодействует с клавиатурой, то есть работает с программой на ПК, которая преобразует сигналы, поступающие на процессор в результате нажатия кнопок, в текст при печати.

То есть, направлено действие такого софта на сбор информации, вводимой через клавиатуру.

Такие утилиты бывают разного типа – с помощью некоторых можно просмотреть весь набранный с клавиатуры текст, с помощью других – только тот, что был набран в браузере или в каком либо выбранном приложении.

Некоторые программы предоставляют возможность настройки таких показателей, другие нет.

Также они отличаются друг от друга по степени скрытности. Например, деятельность одних очевидна, на Рабочем столе остается ярлык и т. д., такие программы подойдут для контроля деятельности, например, детей.

Следы присутствия и деятельности других не заметны вовсе – они действуют скрыто и подойдут для установки на чужой компьютер, когда факт установки необходимо скрыть от стороннего пользователя.

Учитывая такое разнообразие, выбрать максимально подходящий софт может быть достаточно сложно.

В данном материале представлен ТОП лучших программ, которые можно использовать для этой цели. Среди них проще выбрать подходящую.

Посмотрим на концепцию keylogger ‘ов глужбе

Также стоит отметить, что современные клавиатурные шпионы не просто записывают коды вводимых клавиш – они «привязывают» клавиатурный ввод к текущему окну и элементу ввода.

Многие же keylogger’ы отслеживают список запущенных приложений, умеют делать «снимки» экрана по заданному расписанию или событию, шпионить за содержимым буфера обмена и решать ряд задач, нацеленных на скрытное слежение за пользователем.

Записываемая информация сохраняется на диске, и большинство современных клавиатурных шпионов могут формировать различные отчеты (записывая их в специализированный журнал регистрации, т.е Log-файл), могут передавать их по электронной почте или http/ftp-протоколу.

Кроме того, ряд современных keylogger’ов пользуются RootKit-технологиями для маскировки следов своего присутствия в системе.

В общем, вот такая многогранная «зараза», при наличии которой на Вашем компьютере Вы даже чихнуть спокойно не сможете без её ведома 🙂

Примечание:

Стоит сказать, что кейлоггеры довольно древний тип проклятия появились еще во времена MS-DOS – тогда они представляли собой обработчики прерывания клавиатуры размером около 1 кб.

Однако функции клавиатурных шпионов за прошедшее время не изменились, – по-прежнему их первичной задачей является скрытная регистрация клавиатурного ввода с последующей записью собранной информации на диск или передачей по сети.

Вы скажите, что сейчас на рынке куча антивирусных пакетов, как платных, так и бесплатных (о которых мы писали в своих обзорах, это и ] и ] и т.п.), неужели так сложно отловить какой-то «неказистый» клавиатурный шпион?

Порой-таки да, сие весьма проблематично, ибо с точки зрения антивируса это не вирус (т.к. он не обладает способностью к размножению) и не троянская программа, поэтому многие «защитники» если и ловят кейлоггеры, то только со специальной, расширенной базой и дополнительными модулями, на то нацеленными.

Другая проблема связана с тем, что кейлоггеров известно превеликое множество (да и написать его не составляет особого труда) — как следствие, сигнатурный поиск против них малоэффективен.

Однако все это вовсе не означает, что надо повесить нос, опустить руки и жить в симбиозе с этими клавиатурными «паразитами», надо просто знать принципы их работы и на основании этого грамотно выстраивать свои действия, ну и обзавестись специализированным софтом также не помешает. Начнем с принципов, которые используют (или могут потенциально использовать) клавиатурные шпионы.

ПРИМЕР ИСПОЛЬЗОВАНИЯ КЕЙЛОГГЕРОВ

Рассмотрим использование кейлоггеров на примере программы Spyrix Free Keylogger. Это бесплатная версия приложения Spyrix с ограниченным функционалом. Однако наиболее востребованные функции доступны и в этой версии:

- Регистрация нажатий клавиш.

- Контроль запуска/остановки приложений.

- Считывание буфера обмена.

- Контроль подключения/отключения носителей информации (USB, HDD, SD).

- B даже удаленный просмотр экрана компьютера через личный кабинет (правда, это возможно лишь в течение 50 дней с момента регистрации учетной записи).

Регистрация нажатий клавиш при помощи Spyrix. Здесь все очень просто. Сразу после установки программа начнет выполнять свою основную задачу. Можно попробовать напечатать что-нибудь с клавиатуры, например — ввести адрес сайта в поисковую строку браузера, а затем отрыть в программе Spyrix вкладку «События клавиатуры»:

В центре окна отобразится название программы, в которую с клавиатуры был введен текст (в данном случае — «firefox.exe»), а также сам введенный текст (колонка «Содержание»). Как можно заметить, Spyrix зарегистрировал не только сам введенный в браузер адрес (softsalad.ru), но еще и нажатие клавиши «Enter», т.е. был зафиксирован и переход на сайт.

Кроме того, Spyrix время от времени (в соответствии с настройками) делает скриншоты экрана, что позволяет наглядно увидеть действия пользователя за компьютером. Все снимки экрана можно найти во вкладке «Снимок экрана»:

Можно кликнуть по скриншоту, чтобы посмотреть его в полноразмерном формате:

А так выглядит веб-страница личного кабинета в системе Spyrix:

Т.е. все действия пользователя за компьютером дублируются в онлайн-хранилище, куда можно зайти с любого браузера для удаленного контроля.

Конечно, в платной версии Spyrix гораздо больше полезных функций, обеспечивающих еще более строгий контроль действий пользователя. Но и того, что есть, достаточно для общего понимания функционирования кейлоггеров, в т.ч. и вредоносных, ведь последние делают все то же самое, только скрытно.

KEYLOGGER: WHY YOU NEED TO KEEP TABS ON YOUR KID`S KEYLOGGING ACTIVITIES

A keylogger for Android can be a lifesaver. Think about it. The Internet is a fantastic tool, offering you instant communication with anyone. It opens up huge possibilities for adults and kids. But without parental supervision, those possibilities can turn dangerous and destructive.

The more connected your kids become, the higher their chances are to be exposed to the dangers that exist online and come across violent and inappropriate content — things that can harm them. That`s why when it comes to kid`s safety, parental control software is so crucial.

Software can`t do everything, but it can make parents` lives much easier, especially when your kids are getting older and want more independence. When choosing the right software for your needs, pay attention to phone keylogger solutions. They’re an integral part of sophisticated monitoring and a recommended part of any parent’s arsenal for more peace of mind. New to keylogging software? Below we will explain the ins and outs of a keylogger app and why you need it.

Refog Personal Monitor

Refog Personal Monitor is another keeylogger software that should take your attention. It’s capable of recording

keystrokes, screenshots, internet activity, application usage, and it can monitor files. Compared to most other free

keylogger software, Refog Personal Monitor comes with a slightly more attractive user interface. Refog Personal

Monitor cannot restrict any activities on the web or the computer like some of its competitors. Refog used to offer

Refog Free Keylogger, but now only the trial version of Refog Personal Monitor is available for downloading on their

official website.

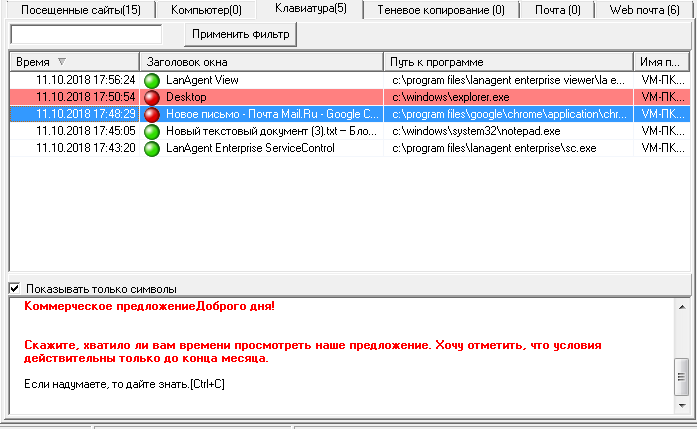

Программа LanAgent

LanAgent перехватывает все нажатия клавиш на клавиатуре. И набираемый текст, и нажатия системных клавиш. При этом предусмотрена функция, позволяющая оставить только сам текст.

Разумеется, учитывается язык ввода программы. В том числе даже экзотические языки.

Чтобы показать цельный текст, вместо набора отдельных слов, агент копит набираемые символы у себя в памяти, а в базу истории их запишет при смене окон программ или после некоторого периода отсутствия новых нажатий клавиш.

Благодаря этому, если пользователь пишет длинное письмо или заполняет документ в Word, то, в результате, можно просмотреть его также одним перехваченным текстом.

Как видно на скрине, сохраняется не только сам текст, а еще и время, когда он был набран, в какой программе это происходило, имя пользователя компьютера.

Указание программ, в которых были нажаты клавиши, помогает не просто быстрее сориентироваться в смысле текста, а еще и отфильтровать все перехваченное. Например, оставить только текст, набранный в Ворде.

Если больше интересует не содержимое набранных документов, а текст переписки в скайпе, почте или сообщений соц. сетей, то его удобнее будет просмотреть не среди логов кейлоггера, а прямо отдельными сообщениями.

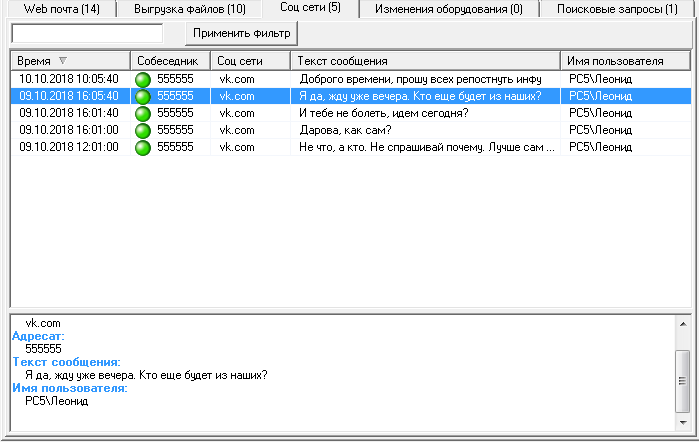

LanAgent перехватывает целиком сообщения соц сетей, письма и переписку мессенджеров. Так с ними удобнее работать и искать в них нарушения.

Вот так выглядит история перехваченных сообщений соц. сетей:

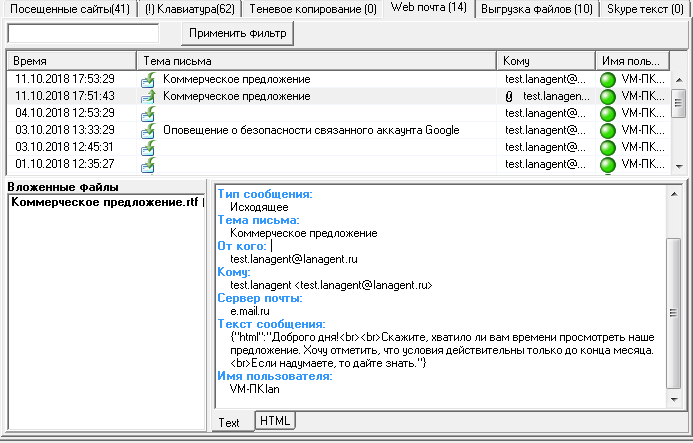

А вот так – перехваченная почта:

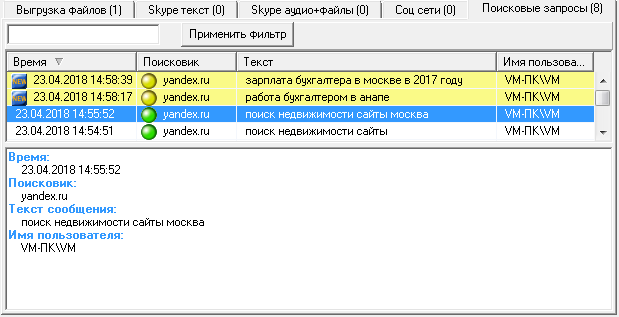

А так, поисковые запросы, набираемые в яндексе или google:

Важное замечание: LanAgent никогда НЕ разрабатывался для перехвата чужих паролей!

Да, некоторые пароли, набираемые на клавиатуре компьютера, например в браузерах или других программах, будут перехвачены. Также как и любой другой текст.

Но, ещё раз подчеркивается, программа не ориентирована на такие цели.

Задачи LanAgent в обнаружении подозрительных действий пользователей на компьютере, анализе переписки и выявлении в ней ключевых слов, оповещении об угрозах

LanAgent изначально разрабатывался для работы в компьютерной сети. У него есть отдельно серверная часть с централизованной базой данных. И следящий модуль – который и обеспечивает перехват всех действий, совершаемых на компьютере, в том числе перехват клавиатуры.

Тем не менее, можно все части программы поставить и на один компьютер и тогда слежение будет происходит за ним самим.

Если по какой-то причине серверный компьютер недоступен, то собранные данные могут временно хранится на контролируемом ПК. При восстановлении связи они будут переданы на сервер и дальше вы сможете их просматривать не зависимо от того, включен ли сейчас компьютер, за которым настроен контроль.

Установка агента на контролируемые ПК скрытом режиме возможна, если они находятся в локальной сети предприятия. В процессе работы следящий модуль себя никак не обнаруживает

Иконок в системном трее не создает, надписей на экран не выводит.

Важно отметить, что LanAgent – средство повышения безопасности, а не ее преодоления. Он НЕ использует средств распространения по типу вирусов

И для установки следящего модуля потребуются права администратора на компьютере, на котором производится установка.

В заключении еще раз нужно отметить, что клавиатурный шпион (или keylogger) это лишь одна из функций программного обеспечения LanAgent.

Скачайте клавиатурного шпиона

бесплатную 15-дневную ознакомительную версию LanAgent

СКАЧАТЬ

Чем опасны кейлоггеры

В отличие от других типов вредоносного программного обеспечения, для системы кейлоггер абсолютно безопасен. Однако он может быть чрезвычайно опасным для пользователя: с помощью кейлоггера можно перехватить пароли и другую конфиденциальную информацию, вводимую пользователем с помощью клавиатуры. В результате злоумышленник узнает коды и номера счетов в электронных платежных системах, пароли к учетным записям в online-играх, адреса, логины, пароли к системам электронной почты и так далее.

После получения конфиденциальных данных пользователя злоумышленник может не только банально перевести деньги с его банковского счета или использовать учетную запись пользователя в online-игре. К сожалению, наличие таких данных в ряде случаев может приводить к последствиям более серьезным, чем потеря некоторой суммы денег конкретным человеком. Использование кейлоггеров позволяет осуществлять экономический и политический шпионаж, получать доступ к сведениям, составляющим не только коммерческую, но и государственную тайну, а также компрометировать системы безопасности, используемые коммерческими и государственными структурами (например, с помощью кражи закрытых ключей в криптографических системах).

Кейлоггеры, наряду с фишингом и методами социальной инженерии (см. статью «Кража собственности в компьютерных сетях»), являются сейчас одним из главных методов электронного мошенничества. Однако если в случае фишинга бдительный пользователь может сам себя защитить — игнорировать явно фишинговые письма, не вводить персональные данные на подозрительных веб-страницах, — то в случае с клавиатурными шпионами никаким другим способом, кроме использования специализированных средств защиты, обнаружить факт шпионажа практически невозможно.

По словам Кристины Хойперс (Cristine Hoepers), менеджера бразильской команды немедленного компьютерного реагирования (Brazil’s Computer Emergency Response Team), работающей под эгидой Комитета регулирования Интернета Бразилии (Internet Steering Committee), кейлоггеры оказались самым распространенным способом кражи конфиденциальной информации, передвинув фишинг на второе место, и действуют все более избирательно: отслеживая веб-страницы, к которым обращается пользователь, они записывают нажатия клавиш только при заходе на сайты, интересующие злоумышленников.

В последние годы отмечается значительный рост числа различных вредоносных программ, использующих функции кейлоггеров. От столкновения с киберпреступниками не застрахован ни один пользователь сети Интернет, в какой бы точке земного шара он ни проживал и в какой бы организации ни работал.

Best Free Keylogger

Best Free Keylogger is capable of recording keystrokes, clipboard, screenshots, internet activities, and

applications; it can also be the parental control software of your choice. It can filter web content based on their

text content or category if they fall into an inappropriate category like pornography, drugs, gambling etc.

Moreover, it is capable of setting restrictions on applications, and you can allow internet access only during a

certain time period. Enabling these filters takes only one click, and even somebody without much experience with

monitoring software can use them. Therefore, Best Free Keylogger can be used in households as well as workplaces

alike.

The user interface of Best Free Keylogger is very intuitive and user friendly with many useful settings at hand. For

instance, when viewing keystroke records, you have the option “Smart Read”, which enables intelligent filtering out

of keystrokes like Backspace, Enter etc. In addition to Smart Read, you can filter records by date, user,

application, text etc. or sort logs by date in ascending or descending order. These simple yet powerful tools and

how the records are presented in the report viewer in appropriate colors and icons make it easier to read and

understand than table views seen in most other free keylogger software.

Best Free Keylogger with its powerful features behind its simple and attractive interface is a popular choice among parents as

well as system administrators, who prefer applications that are easy to use.

visit Bestxsoftware

visit Bestxsoftware

Особенность №3: дружба с антивирусами

Кейлоггер Mipko Personal Monitor — это программа-наблюдатель. Она не сохраняет никакие личные данные пользователей. Не ворует их. Она лишь мониторит за тем, что происходит на компьютере и отчитывается об этом перед владельцем.

Мало того, установить это ПО может только администратор, у которого есть соответствующий пароль. Это является дополнительным аргументом, который делает keylogger абсолютно законно установленной программой.

Поэтому юридически не является шпионом или другим приложением, которое квалифицируется, как вредоносное. Так что с антивирусами Personal Monitor дружит и в 95% случаев остается незамеченной.

Как быть в оставшихся 5% случаев? Если вы столкнулись с блокировкой работы Personal Monitor со стороны антивируса или у вас возникли проблемы с установкой, то просто позвоните или напишите нам. И мы вам вышлем подробную пошаговую инструкцию по разрешению данной ситуации.

Давным-давно когда я еще работал админом, я пользовал крякнутую вашу программу для целей отслеживания работы сотрудников компании. Мне очень нравилось простое использование и интерфейс 🙂 Спустя несколько лет, я купил однопользовательскую программу, чтобы… следить за своей девушкой! Она попалась на измене, и в итоге эта программа сделала меня счастливым холостяком 😉

Андрей П.

Клавиатурный шпион на базе руткит-технологии в UserMode

Принцип действия такого клавиатурного шпиона основан на перехвате ряда функций USER32.DLL для мониторинга их вызовов. Данные вредоносные программы пока не получили особого распространения, но это только вопрос времени. Опасность применения руткит-технологии в клавиатурном шпионе объясняется тем, что, во-первых, многие антикейлоггеры не рассчитаны на поиск шпионов такого типа и не способны им противодействовать, а во-вторых, антируткиты часто не проверяют перехваты функций библиотеки user32.dll.

Принцип работы шпиона достаточно прост: при помощи любой из известных руткит-технологий производится перехват одной или нескольких функций, позволяющих получить контроль над вводимой с клавиатуры информацией. Самым простым является перехват функций GetMessage и PeekMessage (рис. 2).

Рис. 2

Работа шпиона организована следующим образом. Приложение вызывает функцию PeekMessage для того, чтобы узнать, есть ли в очереди сообщения указанного типа. Этот вызов перехватывается по руткит-принципу (методика в данном случае не имеет значения). Затем перехватчик вызывает реальную функцию PeekMessage из user32.dll и анализирует возвращаемые результаты. Если функция возвращает true, это означает, что сообщение было в очереди и что оно извлечено в тот буфер, указатель на который передается в качестве первого параметра функции. В этом случае перехватчик проверяет сообщения в буфере на предмет обнаружения сообщений типа WM_KEYDOWN (нажатие клавиши), WM_KEYUP (отпускание клавиши), WM_CHAR (посылается окну после обработки WM_KEYDOWN при помощи TranslateMessage). При выявлении подобного сообщения можно узнать код нажимаемой клавиши и передать его системе протоколирования и анализа (шаг 4). Далее управление возвращается приложению (шаг 5), которое не знает о наличии перехватчика.

Подобный клавиатурный шпион очень опасен, так как:

- он не обнаруживается стандартными методиками поиска клавиатурных шпионов;

- возможно внедрение перехватчика по определенным условиям, в результате чего он внедряется не во все GUI-процессы, а в строго определенные (например, в процессы браузера или в приложение типа WebMoney);

- против него бесполезны экранные клавиатуры и прочие средства борьбы с клавиатурными шпионами;

- кроме перехвата функций PeekMessage и GetMessage, могут быть перехвачены функции копирования информации при работе с буфером обмена (OpenClipboard, CloseClipboard, GetClipboardData, SetClipboardData), опроса состояния клавиатуры (GetKeyState, GetAsyncKeyState, GetKeyboardState) и другие функции user32.dll, что усиливает опасность шпиона, а перехват функций типа CreateWindow позволяет отслеживать создание окон.

Подключения к шпиону

Данные захваченные с USB-шины и отправленные на TCP-сервер можно посмотреть любой терминальной программой поддерживающей сетевой протокол TELNET.

Поиск IP-адреса

Для подключения к модулю ESP8266 необходимо знать IP-адрес платы в локальной сети.

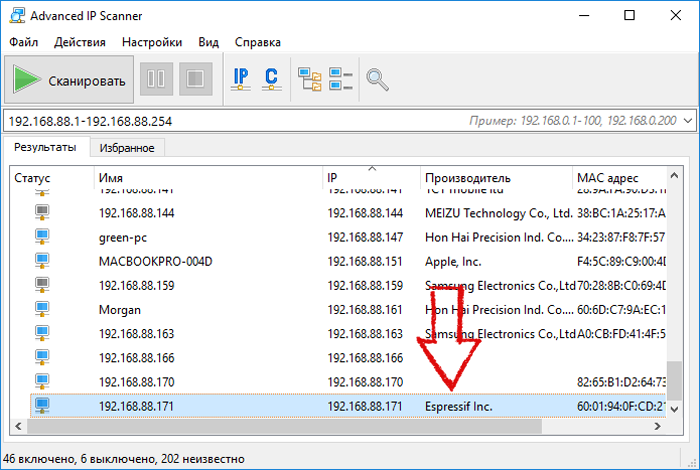

- Запустите программу Advanced IP Scanner.

- Настройте диапазон поиска адресов для вашей сети и нажмите кнопку «Сканировать»

- В списке найдите устройство от «Espressif Inc.»: в данном случае плата получает IP-адрес , запоминаем его.

При динамической адресации (DHCP) маршрутизатор может менять IP-адрес при каждом включении платы. В таком случае вам каждый раз придётся повторять поиск IP-адреса.

У вас уже появились эти вопросы?

Mipko Personal Monitor не собирает персональные данные и, тем более, не отправляет их нам. Вся информация хранится на вашем компьютере и отправляется вам на почту. При этом все письма уходят напрямую, минуя наши серверы.

Я с компьютером на вы, смогу ли я установить Mipko Personal Monitor?

Да, сможете. Интерфейс программы предельно прост. Вам буквально нужно нажать всего две кнопки и следовать подробной инструкции. Кроме того, мы всегда готовы оказать любую помощь в этом вопросе.

Что делать при возникновении проблем с Mipko Personal Monitor?

Обратитесь в нашу службу поддержку и мы быстро решим все вопросы.

Уважаемые создатели Mipko! Я пользуюсь вашей программой более двух лет, очень доволен надежностью и удобством настройки. У меня большая семья — много детей, я очень часто отсуствую дома работаю дальнобойщиком, очень благодарен что с любой точки России я могу контролировать свой детей, знать о чем они думают и какие у них планы, вплоть сделали они уроки с помощью интернета! Я получаю ежедневные отчеты на свой планшет, и такое ощущение что нахожусь дома! Моя оценка твердая пятерка! Вам удачи!

Андрей

Полезные статьи

Создание и использование

После ознакомления с предыдущей информацией кто-то может подумать: а вот бы и у меня был свой бесплатный кейлоггер. И даже пойдёт их искать и скачивать. Первоначально необходимо упомянуть о том, что это дело наказуемое с позиции Уголовного кодекса. К тому же не следует забывать старую присказку о том, что бесплатный сыр бывает только в мышеловке. И в случае следования по этому пути не следует удивляться, если «бесплатный кейлоггер» будет обслуживать только своего хозяина или же вообще окажется вирусом/трояном. Единственный более-менее верный способ заполучить такую программу – написать её самому. Но опять же это криминально наказуемо. Поэтому стоит взвесить все за и против, прежде чем приступать. Но к чему тогда следует стремиться? Каков может быть конечный результат?

Слежение за клавиатурным вводом при помощи ловушек

Данная методика является классической для клавиатурных шпионов. Суть метода состоит в применении механизма ловушек (hook) операционной системы. Ловушки позволяют наблюдать за сообщениями, которые обрабатываются окнами других программ. Установка и удаление ловушек производится при помощи хорошо документированных функций APIбиблиотеки user32.dll (функция SetWindowsHookEx позволяет установить ловушку, UnhookWindowsHookEx — снять ее). При установке ловушки указывается тип сообщений, для которых должен вызываться обработчик ловушки. В частности, есть два специальных типа ловушки WH_KEYBOARDи WH_MOUSE- для регистрации событий клавиатуры и мыши соответственно. Ловушка может быть установлена для заданного потока и для всех потоков системы. Ловушка для всех потоков системы очень удобна для построения клавиатурного шпиона.

Код обработчика событий ловушки должен быть расположен в DLL. Это требование связано с тем, что DLLс обработчиком ловушки проецируется системой в адресное пространство всех GUIпроцессов. Интересной особенностью является то, что проецирование DLLпроисходит не в момент установки ловушки, а при получении GUIпроцессом первого сообщения, удовлетворяющего параметрам ловушки.

На прилагаемом компакт-диске имеется демонстрационный «клавиатурный шпион», построенный на основе ловушки. Он регистрирует клавиатурный ввод во всех GUIприложениях и дублирует вводимый текст на своем окне. Данный пример можно использовать для тестирования программ, противодействующих клавиатурных шпионам.

Методика ловушек достаточно проста и эффективна, но у нее есть ряд недостатков. Первым недостатком можно считать то, что DLLс ловушкой проецируется в адресное пространство всех GUIпроцессов, что может применяться для обнаружения клавиатурного шпиона. Кроме того, регистрация событий клавиатуры возможна только для GUIприложений, это легко проверить при помощи демонстрационной программы.